Normativ sənədlərin hazırlanması təhlükəsizlik sistemlərinin tətbiqinin əsas mərhələlərindən biridir ki, onlardan şirkətinizdə istifadənin gələcək effektivliyi birbaşa asılıdır. Bu yazıda DLP-nin tətbiqi zamanı nəzərə alınmalı olan bir təşkilatda informasiya təhlükəsizliyi sistemlərinin istifadəsi üçün qanunvericiliyin və tənzimləyicilərin əsas tələblərini təhlil edəcəyik.

Beləliklə, DLP sistemi nədir? DLP sistemi məxfi məlumatların korporativ şəbəkədən kənara sızmasının qarşısını almaq üçün nəzərdə tutulmuş proqram məhsuludur. Bundan əlavə, müasir informasiya təhlükəsizliyi sistemləri həm də şirkətin reputasiyasını izləmək və etibarsız işçiləri müəyyən etmək qabiliyyətinə malikdir.

Niyə məxfi məlumatların mühafizəsi sistemi təşkilatda effektiv təhlükəsizlik siyasətinin qurulmasında əvəzsiz elementdir? Sadəcə beyin mərkəzinin təqdim etdiyi statistikaya baxın Gemalto 2018-ci ilin 1-ci yarısı üçün:

18,5 gündə milyonlarla məlumat sızması halı;

771,9 saatda məlumat sızması halları;

12,8 dəqiqədə məlumat sızması;

214 məlumatlar hər saniyə sızır.

Ancaq bu, hamısı deyil: 2017-ci ilin birinci yarısı ilə müqayisədə məxfi məlumatların sızması halları 72% artıb– 938,8 milyondan 3,3 milyarda qədər, elə deyilmi?

Beləliklə, informasiya təhlükəsizliyi vasitələrinin tətbiqi aşağıdakı məqsədləri güdür:

Birincisi, qeyri-maddi aktivləri və əqli mülkiyyəti üçüncü şəxslər tərəfindən icazəsiz istifadədən qorumaq;

İkincisi, hadisələr zamanı sübut bazası yaratmaq və təmin etmək yolu ilə qanuni sahibinin hüquqlarının pozulması hallarında hüquqi institutların - məhkəmələrin və hüquq-mühafizə orqanlarının dəstəyini cəlb etmək;

Üçüncüsü, müstəsna hüquqların pozulmasında təqsirli olan şəxslərə qarşı sanksiyaların tətbiqi, habelə onlardan dəymiş ziyanın ödənilməsi imkanlarını təmin etmək.

Beləliklə, siz qərara gəldiniz ki, biznesinizin sadəcə olaraq DLP sisteminə ehtiyacı var və bu məsələyə ciddi yanaşmaq niyyətindəsiniz. Haradan başlamaq lazımdır?

Daxili araşdırma aparın

Mövcud təşkilati və inzibati sənədləri öyrənmək;

Potensial əhəmiyyətli məlumatların məxfi kimi təsnif edilməli olduğu əlamətlərin siyahısını razılaşdırmaq;

Şirkətin informasiya resurslarını qiymətləndirin, onları kateqoriyalara bölün:

1) məxfi məlumatlara çıxışa ehtiyacı olan vəzifələrin və işçilərin siyahısını müəyyənləşdirin.

2) biznes prosesləri zamanı məxfi məlumatların məruz qaldığı manipulyasiyaları ətraflı təsvir edin.

Bu nə üçündür? Auditin aparılması sizə mövcud biznes proseslərində ən zəif nöqtələri müəyyən etməyə və təşkilatınızda DLP sisteminin tətbiqi üçün möhkəm zəmin əldə etmək üçün hələ də üzərində işləmək lazım olan şeylər haqqında tam təsəvvür əldə etməyə imkan verəcək.

Normativ sənədləri hazırlayın

Tədqiqatın bir hissəsi olaraq alınan məlumatlara əsasən, normativ sənədləri hazırlamaq lazımdır. Təhlükəsizlik siyasətinin həyata keçirilməsi üçün əsas tələblərdən biri kommersiya sirri rejiminin tətbiqidir. Rejimin qurulması üçün məhdud giriş məlumatlarının siyahısını təsvir edən sənədi təsdiq etmək lazımdır. DLP sisteminin əqli mülkiyyətə və qeyri-maddi aktivlərə müstəsna hüququn həyata keçirilməsi mexanizmi olduğunu nəzərə alaraq, məxfi kimi təsnif edilən məlumatlar qanunvericiliyə uyğun olaraq müəyyən edilməlidir. Beləliklə, Mülki Məcəllənin 1225-ci maddəsinə əsasən qorunan əqli mülkiyyətə aşağıdakılar daxildir:

1) elm, ədəbiyyat və incəsənət əsərləri;

2) kompüter proqramları;

3) verilənlər bazası;

7) ixtiralar;

8) faydalı modellər;

9) sənaye nümunələri;

10) seleksiya nailiyyətləri;

11) inteqral sxemlərin topologiyası;

12) istehsal sirləri (nou-hau)

15) malların mənşə yerlərinin adları;

Bundan əlavə, məxfi məlumatlarla işləməyə icazə verilmiş şəxslərin siyahısı ilə sənədin hazırlanmasını təmin etmək lazımdır və rejimə riayət olunmasına cavabdeh olan hər bir işçi bu sənədlə imza qarşısı alınmaqla tanış olmalıdır. Kommersiya sirri rejiminin tətbiqi üçün hüquqi dəstək üçün zəruri tələb həm də təşkilat daxilində məxfi məlumatların işlənməsini tənzimləyən və onun mühafizəsi mexanizmlərini təsvir edən sənədin hazırlanmasıdır.

Və nəhayət, son hazırlıq məqamı təşkilat daxilində kommersiya sirri rejiminin tətbiqi haqqında sərəncamın verilməsidir.

Bu nə üçündür? Məhkəmə təcrübəsindən aydın bir nümunə verək:

28 fevral 2012-ci ildə On İkinci Apellyasiya Arbitraj Məhkəməsi (Saratov) LuxuRita MMC-nin fərdi sahibkar Yu.Yu.V-yə qarşı şirkətin iddiası üzrə Saratov vilayətinin Arbitraj Məhkəməsinin qərarından verdiyi apellyasiya şikayətini rədd etdi. 491.474.92 rublun bərpası haqqında. itirilmiş mənfəət şəklində itkilər (müştəri bazasından qeyri-qanuni istifadə və müştərilərin brakonyerliyi)

Birinci instansiya məhkəməsi düzgün müəyyən etmişdir ki, iddiaçı şirkətin müştəri bazası ilə bağlı “Kommersiya sirri haqqında” Federal Qanunun 10-cu maddəsinin 1-ci hissəsində nəzərdə tutulmuş tədbirləri görməmişdir. İddiaçı iş materiallarında müştəri bazasına münasibətdə kommersiya sirri rejiminin tətbiqini təsdiq edən sübut təqdim etməmişdir.

Rusiya Federasiyasının Mülki Məcəlləsinin 1465-ci maddəsinin müddəaları ilə əlaqədar iddiaçının müştəri bazasının kommersiya sirri kimi tanınması üçün əsaslar olmadıqda, cavabdeh Mülki Məcəllənin 1472-ci maddəsinin qaydalarına uyğun olaraq mülki məsuliyyətə cəlb edilə bilməz. Rusiya Federasiyası.

İşçilərlə söhbət edin

Hər hansı mütərəqqi texnologiya kimi, DLP sistemləri də öz sələflərindən əhəmiyyətli dərəcədə təkmilləşmişdir. Beləliklə, müasir DLP sistemləri bir anda bir neçə vacib funksiyanı birləşdirə bilər və yalnız məxfi məlumatların qorunması üçün bir vasitə deyil, həm də, məsələn, işçilərin fəaliyyətinin monitorinqi üçün effektiv proqram ola bilər. Bu həll heyətin fəaliyyətinin real təhlili ilə maraqlanan menecerlər üçün optimaldır və həm də onlara etibarsız işçiləri tez müəyyən etməyə imkan verəcək.

Bununla belə, bir təşkilatda monitorinqin tətbiqi bir sıra tədbirlərin istifadəsini tələb edir, bunlara aşağıdakılar daxildir:

Təşkilat daxilində məxfi məlumatların istifadəsi, emalı, saxlanması və ötürülməsi qaydalarını, habelə onların pozulmasına görə hansı məsuliyyətin nəzərdə tutulduğunu təfərrüatlı şəkildə əks etdirməli olan monitorinq qaydalarının hazırlanması;

Bütün şirkət işçilərinin imzaya qarşı qaydaların məzmunu ilə tanış olması.

Bundan əlavə, reqlamentdə monitorinq zamanı əldə edilən məlumatların gələcəkdə necə istifadə oluna biləcəyi ilə bağlı bənd öz əksini tapmalı və qeyd olunan məlumatlar reallığa uyğun olmalıdır. Monitorinq çərçivəsində audio və video çəkilişlərin aparılması zərurəti yaranarsa, bu barədə bildiriş də əsasnamədə göstərilməlidir.

Biznesin müxtəlif sahələrində bu cür sistemlərin geniş yayılmasına baxmayaraq, bir çoxları hələ də monitorinq sistemlərinin tətbiqinin qanuniliyindən narahatdırlar, çünki Rusiya Federasiyası Konstitusiyasının məxfilikdən bəhs edən 23-cü maddəsi var. Bununla belə, bu məqalə yalnız ilə əlaqədar etibarlıdır şəxsi fiziki həyat şəxsdir və rəsmi vəzifələrin icrası ilə heç bir əlaqəsi yoxdur. Beləliklə, bir təşkilatda bir işçinin fəaliyyətini tənzimləyən sənəd tərtib edərkən aşağıdakıları göstərmək lazımdır:

istifadə üçün işçiyə verilən bütün rabitə vasitələri nəzərdə tutulur yalnız rəsmi vəzifələri yerinə yetirmək;

e-poçt və telefon şəbəkəsinin sahibi abunəçidir təşkilat Belə ki, onlar işçinin xidməti vəzifələrinin icrası zamanı müvəqqəti istifadəyə verilir.

Bununla belə, işəgötürənin də əməl etməli olduğu müəyyən öhdəlikləri var. Məsələn, işçilərin şəxsi məlumatlarının öz məqsədləri üçün qəsdən gizli şəkildə toplanmasına icazə verməyəcəyik.

Bütün yuxarıda göstərilən tələblərə riayət etmək, işçilərinizin hüquqlarını pozmadan monitorinq sistemindən səmərəli istifadə etməyə imkan verəcək.

Bu nə üçündür?Əmək fəaliyyətinə nəzarət heç bir yenilik deyil, əmək məcəlləsində nəzərdə tutulmuş əmək münasibətlərinin qurulması üçün ilkin şərtdir. Müasir biznesin xüsusiyyətlərini nəzərə alsaq, monitorinq sistemləri zərurətdir. Bir işçinin fəaliyyətinə nəzarət onun məxfi məlumatlardan qeyri-qanuni istifadədə tutulmasına imkan verdiyi həyatdan bir misal verək: “ 28 may 2008-ci ildə Presnensky Məhkəməsi Art-dan işdən çıxarılma üçün əsasların dəyişdirilməsi tələbini rədd etdi. 81-ci maddənin 6-cı maddəsi. 77-ci bənd 3 (öz istəyinizlə).

“Intercity Service” (KPM Group holdinq) turizm agentliyinin əməkdaşı K.B. Bir il ərzində o, həm öz kompüterindən, həm də digər işçilərin kompüterlərindən başqa bir turizm şirkətinə məxfi məlumat göndərdi.

İşçinin əmək vəzifələrini birdəfəlik kobud şəkildə pozmasına görə - əmək vəzifələrini yerinə yetirməsi ilə əlaqədar işçiyə məlum olmuş qanunla qorunan sirri açıqlamasına görə işdən azad edilməsi üçün əsaslar daxili araşdırmanın materiallarına əsaslanırdı. avtomatlaşdırma şöbəsi.

Sübut kimi məhkəməyə biznes e-poçt hesabından xarici poçt ünvanlarına göndərilən e-poçt məktubları təqdim edildi.

Daxili araşdırmanın səbəbi, vəzifəsinə qeyri-korporativ alıcılarla geniş miqyaslı yazışmaların aparılması daxil olmayan bir işçidən gedən trafikin artması idi.

Əmək Məcəlləsinin 81-ci maddəsinin 6-cı hissəsi – kommersiya sirrinin açıqlanması ilə işdən azad edilib”.

üçün FSTEC tələblərinə əməl edinDLP-sistemlər

İnformasiya infrastrukturunun əsas elementlərində təhlükəsizliyi təmin etmək səlahiyyətinə malik milli icra orqanı olan Texniki və İxrac Nəzarəti üzrə Federal Xidmət (FSTEC) DLP sistemlərinə xüsusi tələblər qoyur.

11 fevral 2014-cü il tarixdə Rusiya FSTEC tərəfindən təsdiq edilmiş "Dövlət informasiya sistemlərində məlumatların mühafizəsi tədbirləri" metodoloji sənədinin tövsiyələrinə uyğun olaraq, görülən məlumatların mühafizəsi üçün təşkilati və texniki tədbirlər aşağıdakılardır:

Avtomatlaşdırılmış idarəetmə sistemində emal edilən məlumatın mövcudluğunu (məlumatların qanunsuz bloklanmasının istisna edilməsi), onun bütövlüyünü (məlumatların qanunsuz məhv edilməsinin, dəyişdirilməsinin istisna edilməsi) və zəruri hallarda məxfiliyini (icazəsiz girişin, surətlərin çıxarılmasının, təqdim edilməsinin və ya məlumatların yayılması);

avtomatlaşdırılmış idarəetmə sisteminin və idarə olunan (nəzarət olunan) obyektin və (və ya) prosesin təhlükəsizliyini təmin etmək üçün sənaye, fiziki, yanğın, ekoloji, radiasiya təhlükəsizliyi tədbirləri və digər tədbirlərlə əlaqələndirilməlidir;

Avtomatlaşdırılmış idarəetmə sisteminin normal fəaliyyətinə mənfi təsir göstərməməlidir.

Sənəddə təqdim olunan informasiya sisteminin və informasiyanın (İİ) bütövlüyünün təmin edilməsi üzrə tövsiyələrə uyğun olaraq, informasiya sistemi informasiya sistemindən ötürülən məlumatların məzmununa (giriş obyektinin xassələri əsasında konteyner və məzmununa) nəzarət etməlidir. imzalardan, maskalardan və digər üsullardan istifadə etməklə ötürülməsi qadağan olunmuş məlumatların axtarışına əsaslanaraq), informasiya sistemindən məlumatın qanunsuz ötürülməsinin aradan qaldırılması (OTSL. 5).

Tələblərə cavab vermək üçün müasir DLP sisteminin funksionallığı aşağıdakıları əhatə etməlidir:

müxtəlif növ şəbəkə birləşmələri, o cümlədən ictimai rabitə şəbəkələri vasitəsilə mühafizə olunan məlumatların informasiya sistemindən qanunsuz ötürülməsi faktlarının müəyyən edilməsi və onlara cavab verilməsi;

uçota alınmayan çıxarıla bilən kompüter yaddaş daşıyıcılarında mühafizə olunan məlumatların qanunsuz qeydə alınması faktlarının müəyyən edilməsi və onlara cavab verilməsi;

qorunan məlumatları ehtiva edən sənədlərin qanunsuz çap edilməsi faktlarının müəyyən edilməsi və onlara cavab verilməsi;

mühafizə olunan məlumatların mübadilə buferindən tətbiqi proqram təminatına qeyri-qanuni surətinin çıxarılması faktlarının müəyyən edilməsi və onlara cavab verilməsi;

serverlərdə və avtomatlaşdırılmış iş stansiyalarında qorunan məlumatların saxlanmasına nəzarət;

paylaşılan şəbəkə resurslarında (ortaq qovluqlar, sənəd idarəetmə sistemləri, verilənlər bazaları, poçt arxivləri və digər resurslar) məlumatların saxlanması faktlarının müəyyən edilməsi.

DLP sistemləri üçün informasiya təhlükəsizliyi tədbirlərinin gücləndirilməsi üçün FSTEC tərəfindən qoyulan tələblər:

informasiya sistemi informasiya sistemindən ötürülən bütün məlumatları və (və ya) informasiya sistemindən ötürülməsi yolverilməz olan məzmunlu məlumatları operatorun müəyyən etdiyi müddət ərzində saxlamalıdır;

İnformasiya sistemi qəbuledilməz məzmunlu məlumatların informasiya sistemindən ötürülməsinə mane olmalıdır.

Bu nə üçündür?

Tənzimləyici tələblərə əməl edilməməsi bir çox problemə səbəb olur, buna görə də birincisi, müştərinin şirkətiniz üçün informasiya təhlükəsizliyi siyasətini hazırlayacağı normativ sənədləri diqqətlə öyrənməyinizi və ikincisi, yalnız etibarlı şəxslərlə əlaqə saxlamağı tövsiyə edirik. bütün normativ tələblərə cavab verən lisenziyalı proqram məhsulu təklif edən şirkətlər, məsələn, SecureTower.

Orada dayanma

DLP sistemi kibertəhlükəsizliklə bağlı bütün problemlərin universal həlli kimi müəyyən edilə bilməz. Şirkətdə səriştəli təhlükəsizlik siyasətinin qurulması, ilk növbədə, daimi təkmilləşdirmə tələb edən bir iş deyil, bir prosesdir. Hər hansı bir prosesin əsas xüsusiyyəti onun davamlılığı olduğundan, təşkilat daxilində hər hansı bir dəyişiklik - işçilərin işə qəbulu və işdən çıxarılması, iş proseslərinin optimallaşdırılması, yeni sənədlərin tətbiqi və s. - həmçinin qeyd edilməli və DLP sistemində əks olunmalıdır.

Bu nə üçündür? DLP sistemini biznesə təqdim edərkən başa düşmək lazımdır ki, bu, sadəcə olaraq daimi konfiqurasiya tələb edən bir alətdir, ona görə də yalnız idarəetmədən tutmuş sistemdən istifadəyə qədər məsuliyyətli yanaşma və təhlükəsizlik siyasətinə vaxtında dəyişikliklər sızmalara qarşı maksimum qorunma təmin edə bilər.

Müasir dünyada əsas iqtisadi resurslardan biri informasiyadır. Onun sahibi kim olursa olsun, uğurlu olacaq, lakin eyni zamanda məlumat sızması demək olar ki, həmişə müştərilərin itirilməsi, hətta şirkətin dağılması deməkdir. Məhz buna görə də bu gün məxfi məlumatların ötürülməsini müəyyən etmək və qarşısını almaq üçün DLP həllərinə böyük maraq var. Seçim böyükdür, liderlər hələ dəqiq müəyyən edilməyib və təkliflər funksiyalarına görə çox vaxt oxşardır, lakin işin məntiqi və əsas prinsipləri ilə fərqlənir, ona görə də qərar vermək o qədər də asan deyil.

DLP-ni necə seçmək olar?

İnformasiya təhlükəsizliyi hər hansı bir şirkətin fəaliyyətinin tərkib hissələrindən birinə çevrilib və müvafiq risklər onun reytinqinə və investorlar üçün cəlbediciliyinə təsir göstərir. Statistikaya görə, bir təşkilat işçisinin (insayderin) hərəkətləri səbəbindən məxfi məlumatların sızması ehtimalı, haker hücumu nəticəsində sızma ehtimalını üstələyir və bunlar istifadəçinin təsadüfən fayl göndərə biləcəyi qəsdən hərəkətlər deyil; yanlış alıcıya. İnternet yaranmazdan əvvəl işçilərin fəaliyyətinə nəzarət etmək demək olar ki, mümkün deyildi. Xeyr, əlbəttə ki, nəzarəti qurmaq mümkün idi, lakin prosesi avtomatlaşdırmaq üçün texniki vasitələr yox idi. İndi hər şey dəyişib. İşgüzar yazışmalar e-poçt vasitəsilə həyata keçirilir, istifadəçilər IM və VoIP vasitəsilə ünsiyyət qurur, fayl mübadiləsi aparır, bloqlar yazır, sosial şəbəkələrdə mesajlar dərc edir və s. Bütün bu kanalları avtomatik idarə etmək asandır, müasir serverlərin gücü və yaddaş tutumu sizə imkan verir. real vaxt rejimində məlumat toplamaq və emal etmək. Məxfi məlumatların müxtəlif mərhələlərdə (hərəkət, istifadə və saxlama zamanı) ötürülməsini aşkar etmək və qarşısını almaq üçün mühafizə sistemlərinin bütöv bir sinfi istifadə olunur - DLP (Data Leak Prevention). Bu gün belə sistemlər üçün daha bir çox sinonim terminlər var: ILDP (İnformasiya sızmasının aşkarlanması və qarşısının alınması), IPC (İnformasiyanın qorunması və nəzarəti), ILP (İnformasiya sızmasının qarşısının alınması) və s. Onların vəzifəsi, ümumiyyətlə, sadədir - monitorinq, identifikasiya və müdafiə. Hələ DLP-nin nə olduğunu müəyyən edən rəsmi standartlar yoxdur, ona görə də tərtibatçıların DLP xüsusiyyətlərinə fərqli baxışları var. Siz tez-tez həqiqətən zəruri olanları daxil etməyən və ya əksinə, şirkətin sifarişi ilə əlavə edilmiş lazımsız funksionallıqla dolu olan müxtəlif tətbiqlər tapa bilərsiniz. Bununla belə, zaman keçdikcə tam xüsusiyyətli DLP həllinin olması lazım olan bəzi tələblər ortaya çıxdı. Hər şeydən əvvəl, onlar mümkün sızma kanallarının çeşidinə aiddir:

- e-poçt (SMTP, POP3, IMAP);

- IM/VoIP mesajlaşma proqramları və P2P müştəriləri;

- veb resursları (sosial şəbəkələr, forumlar, bloglar), həmçinin HTTP, HTTPS və FTP protokolları vasitəsilə faylların ötürülməsi;

- şəbəkə çapı (SMB Printing, NCP Printing, LPD və s.);

- xarici qurğular (USB, CD/DVD, printerlər, Bluetooth, modemlər və s.), şəbəkə qovluqları.

Köçürülən məlumatların xarakteri xüsusi xüsusiyyətlərin (teqlər, hash funksiyaları, vultures) aşkarlanması və məzmunun təhlili (statistik təhlil, müntəzəm ifadələr və s.) ilə müəyyən edilir. Yaxşı sistemlər, bir qayda olaraq, bütün mövcud texnologiyalardan istifadə edir və administrator hazırlanmış şablonlar əsasında müstəqil şəkildə asanlıqla qaydalar yarada bilər. Bundan əlavə, DLP sistemi təhlükəsizlik xidmətini bütün hadisələrin təhlili üçün alət və ötürülən məlumatların arxivi ilə təmin etməlidir. DLP seçimini təyin edən digər meyar real vaxtda məlumat sızmasının qarşısını almaq qabiliyyətidir. Bununla belə, ekspertlərin bu funksiya ilə bağlı müxtəlif fikirləri var, çünki DLP-nin işində bir səhv (və yanlış pozitivlər, xüsusən də istismara vermə mərhələsində baş verir) tamamilə qanuni trafikin bloklanmasına səbəb ola bilər və buna görə də işçilərin işinə mane ola bilər. Buna görə də, bir çox idarəçilər bloklamaqdansa, faktdan sonra təhlilə üstünlük verirlər.

MƏLUMAT

DLP-nin yerləşdirilməsinin vacib mərhələsi tələbləri və gözləntiləri aydın şəkildə ifadə etmək və DLP-ni nəzarət üçün bütün məlumatlarla "təmin etmək" lazım olduqda həyata keçirilir.

Websense Data Security Suite

- Layihənin veb saytı: websense.com.

- Lisenziya: mülkiyyətdir.

- Server ƏS: Windows Server 2003 R2.

- ƏS müştəriləri: Windows Vista, 7, 2003, 2008/R2.

- Ruslaşdırma: yoxdur.

Kaliforniyada yerləşən Websense korporasiyası veb-trafik süzgəc sistemlərinin istehsalçısı kimi tanınır. Həllər ilk növbədə 500-dən çox işçisi olan orta və iri şirkətlərə və dövlət qurumlarına yönəlib. Websense DSS kompleksi əsas məlumat mübadiləsi kanallarını izləməklə real vaxt rejimində məxfi məlumatların sızmasını dayandırmağa imkan verir. Websense-in 2006-cı ildə aldığı PortAuthority Technologies tərəfindən hazırlanmış PreciseID barmaq izi texnologiyası ilə təchiz edilmişdir. PreciseID həssas məlumatların aşkarlanmasında yüksək dəqiqliyi təmin edir və linqvistik metodların bəzi çatışmazlıqlarına malik deyil. Məlumat sənəddəki simvollar və ya sözlər dəsti və ya verilənlər bazası sahələrinin məzmunu olan “rəqəmsal barmaq izi” ilə təsvir edilir. Bu yanaşma 400-dən çox sənəd formatı (DBMS cədvəlləri və sıxılmış fayllar daxil olmaqla) üçün dəqiq məzmun təsnifatını təmin edir, hətta verilənlər köçürülsə və ya başqa formata çevrilsə belə. PreciseID-dən başqa, digər alqoritmlərdən də istifadə olunur: lüğətlər, dəqiq və qismən uyğunluqlar, statistik təhlillər və s. Eyni zamanda, informasiyanın təhlili üçün “Deep Content Control” və ThreatSeeker (veb saytlarının skan edilməsi və yeni təhlükələrin aşkarlanması) bir neçə texnologiyasından istifadə olunur. Websense məhsulları.

Əsas ötürmə kanallarına nəzarət edilir: e-poçt (SMTP), MS Exchange mesajları, HTTP/HTTPS, FTP, IM/MSN. ICAP inteqrasiyası bu protokolu dəstəkləyən istənilən İnternet şlüzü ilə təmin edilir. Monitorinq üçün Websense serveri boşluğa quraşdırıla və ya trafikin əks olunmasından (SPAN) istifadə edə bilər.

Websense DSS avtomatik olaraq hadisəyə cavabı müəyyən edir və ya məsul işçidən təsdiq tələb edir. Sistem məxfi məlumatların ötürülməsini bloklaya, bildiriş göndərə (təhlükəsizlik üzrə mütəxəssisə, müdirə və ya məzmun sahibinə), xarici proqramı işə sala, göndərilmənin təsdiqi üçün sorğu göndərə və s. sistem hadisəyə unikal nömrə təyin edir və mesaja fayl əlavə edir. Administrator şirkətin biznes proseslərini nəzərə alaraq çevik siyasətlər təyin edir və paketə artıq bir neçə onlarla şablon və insidentlər və istifadəçi fəaliyyəti haqqında fərdiləşdirilmiş hesabatlar daxildir. Websense məhsulları sizə fərdi işçilər və ya qruplar üçün müəyyən məlumatlara girişi məhdudlaşdırmağa və korporativ sənədləri icazəsiz dəyişikliklərdən qorumağa imkan verir. Digər xüsusiyyətlərə məcburi e-poçt şifrələməsi (şluz vasitəsilə) və digər Websense məhsulları (məsələn, Websense Web Security Gateway) ilə əməkdaşlıq daxildir. Active Directory, Novell eDirectory və Lotus Domino ilə inteqrasiya dəstəklənir. DLP kompleksinin imkanlarını genişləndirən bir sıra digər proqramlar Websense DSS ilə birlikdə istifadə olunur:

- Data Endpoint - son kompüterlərdə quraşdırılıb, burada USB vasitəsilə ötürülən məlumatlara və çapa nəzarət edir, ekran görüntülərini, IM mesajlarını və s.

- Data Monitor - kimin nəyi, hara, necə və nə göndərdiyini müəyyən etmək üçün ötürmə kanallarına nəzarət edir və onu siyasət və biznes prosesləri ilə müqayisə edərək riskləri azaldır;

- Data Protect - Data Monitor daxildir, siyasətlər əsasında məlumat sızmasını avtomatik bloklayır;

- Data Discover məxfi məlumatların axtarışı və təsnifatı üçün proqramdır və ya DSS-in bir hissəsi kimi, ya da agentlərin quraşdırılmasını tələb etmir;

Bütün Websense həlləri vahid Websense TRITON Konsolundan (Java və Apache Tomcat) istifadə etməklə idarə olunur. Websense DSS-ni quraşdırmaq çox asandır. Arxivə artıq MS SQL Server Express 2008 R2 daxildir, lakin böyük mühitlər üçün tam versiyadan istifadə etmək daha yaxşıdır. Siyasətlərin ilkin qurulması Rusiya üçün regional parametrlər də daxil olmaqla, ölkəni və təşkilatın fəaliyyətinin xarakterini nəzərə alaraq şablonlar yaradan sadə sehrbazdan istifadə etməklə həyata keçirilir.

Falcongaze SecureTower

- Layihənin veb saytı: falcongaze.ru.

- Lisenziya: mülkiyyətdir.

- Server ƏS: Windows 2003/2008 (x86/x64).

- ƏS müştəriləri: Windows XP/Vista/7/2003/2008 (x86/x64).

- Ruslaşdırma: bəli.

Rus OOO Falcongaze tərəfindən hazırlanmış nisbətən gənc bir həll. Məxfi məlumatların axtarışı üçün məzmun, atribut və statistik analiz texnologiyalarından (açar sözlər, müntəzəm ifadələr, barmaq izi və s.) istifadə edən proqram məhsuludur. Şifrələnmiş trafikin (HTTP/S, FTP/S, POP3/S, SMTP/S, IMAP, OSCAR, MMP, MSN, XMPP) monitorinqi daxil olmaqla, bütün populyar məlumat sızması kanallarına nəzarəti təmin edir. Təşkilat MS Exchange 2007/2010-dan istifadə edirsə, bütün daxili və xarici yazışmalar da siyasətlərə uyğunluğu yoxlanılır. Xüsusilə Skype-ın tam dəstəyini vurğulamaq istərdim, çünki SecureTower səs trafikini, mətn mesajlarını, faylları və göndərilən SMS-ləri ələ keçirə bilər. Bütün DLP-lər bunu edə və ya tam təmin edə bilməz (adətən quraşdırılmış agent yalnız mətn mesajlarına nəzarət edir). Trafikin qarşısının alınması seçmə şəkildə konfiqurasiya edilə bilər: IP ünvanları və ya diapazonları, MAC ünvanları, portlar və protokollar, girişlər, fayl ölçüləri və s. Sistem parolla qorunan MS Word/Excel, PDF sənədlərini və bəzi arxiv növlərini tanıyır. İstifadəçi parolla qorunan sənəd və ya arxiv təqdim etdikdə, hadisə yaradır və administratora tam məlumat və faylın surətini təqdim edir. SecureTower xarici cihazlara kopyalanan məlumatların yerli və şəbəkə printerlərinə çap edilməsinə nəzarət edir. Göndərəni təyin edərkən səhvlərə yol verməmək üçün SecureTower domendən alınan ümumi qəbul edilmiş məlumatla yanaşı, bütün əlaqə məlumatlarını, İP ünvanını və ondan istifadə müddətini, müxtəlif messencerlərə girişi və s. təhlil edir. Bundan sonra sistem şəxsi kartlar yaradır, onun köməyi ilə bütün toplanmış məlumatlar hesablarla əlaqələndirilir (Active Directory ilə inteqrasiya mümkündür).

Bundan əlavə, SecureTower DLP-yə xas olmayan, lakin əksər təşkilatlar tərəfindən çox axtarılan xüsusiyyətlərə malikdir. Beləliklə, onun köməyi ilə siz işçilərin işinə nəzarət edə bilərsiniz - sistem vaxtaşırı xronoloji ardıcıllıqla sonradan baxmaq üçün skrinşotlar çəkir, daxili və xarici əlaqələri izləyir. Eyni zamanda, şəbəkə hadisələrini və fərdi istifadəçilərin fəaliyyətini dinamik şəkildə izləməyə imkan verən vizual interaktiv hesabatlar yaradılır. Toplanmış məlumatlara əsasən, işçinin boş ünsiyyətə nə qədər vaxt sərf etdiyini, iş vəzifələrini laqeyd qoyduğunu və bunun nə vaxt baş verdiyini öyrənmək çox asandır. Funksional olaraq SecureTower bir neçə komponentdən ibarətdir:

- trafikin qarşısının alınması serveri - şəbəkə trafikini tutur və onu saxlama üçün verilənlər bazasına köçürür (ən çox resurs tələb edən komponent);

- iş stansiyasına nəzarət serveri - agentləri iş stansiyalarına yerləşdirmək, onların işinə nəzarət etmək və agentlər tərəfindən ələ keçirilən məlumatları toplamaq üçün istifadə olunur (şifrlənmiş trafik və xarici qurğularla iş üzrə məlumatlar daxil olmaqla);

- informasiya emalı serveri - məlumatları emal edir, indeksləşdirir və təhlil edir, axtarış aparır, bildirişlər göndərir, hesabatlar yaradır və s.

MS SQL Server, Oracle, SQLite və PostgreSQL DBMS kimi istifadə edilə bilər. Sistem asanlıqla genişləndirilə bilər, zəruri hallarda şəbəkəyə məlumatların tutulması və ya işlənməsi üçün cavabdeh olan yeni bir server əlavə edilə bilər. İdarəetmə, qaydaların yaradılması və təhlili üçün Falcongaze SecureTower Admin Console və Falcongaze SecureTower Client təhlükəsizlik konsolundan istifadə etməklə yerləşdirmə prosesi çox sadədir. Quraşdırılmış sistemdə bir sıra məlumatların göndərilməsini (kredit kartı nömrələri, VÖEN), sosial şəbəkələrə baş çəkməyi, yeni iş axtarmaq üçün CV göndərməyi və s. müəyyən etməyə imkan verən bir neçə ümumi qaydalar aktivdir.

OpenDLP imkanları

Təkmil təhlil alətləri, təkmilləşdirilmiş interfeys, karantin, arxivləşdirmə funksiyası və dəstəyi olan Müəssisə versiyası ödənişli təklif olunur.

Nəticə

Yadda saxlamaq lazımdır ki, DLP, ilk növbədə, riskləri əhəmiyyətli dərəcədə azaltmağa imkan verən bir vasitədir, mövcudluğu özlüyündə işçiləri intizamlandırır. Belə bir sistemin həyata keçirilməsinin qəsdən hərəkətlər nəticəsində yaranan sızmalardan qorunmağa zəmanət verəcəyini gözləməyə dəyməz. İnsayder dəyərli məlumatları ötürmək və ya silmək istəyirsə, o, şübhəsiz ki, bunun bir yolunu tapacaq, buna görə də bütün ənənəvi qorunma üsullarından istifadə edilməlidir.

Hətta təcrübəsiz bir sistem administratoru DLP sisteminin quraşdırılması ilə məşğul ola bilər. Lakin DLP-nin dəqiq tənzimlənməsi müəyyən bacarıq və təcrübə tələb edir.

DLP sinifli məhsulların dayanıqlı işləməsi üçün təməl həyata keçirmə mərhələsində qoyulur, o cümlədən:

- qorunmalı olan kritik məlumatların müəyyən edilməsi;

- məxfilik siyasətinin hazırlanması;

- informasiya təhlükəsizliyi məsələlərini həll etmək üçün biznes proseslərinin qurulması.

Belə vəzifələrin yerinə yetirilməsi dar ixtisaslaşma və DLP sisteminin dərindən öyrənilməsini tələb edir.

Mühafizə sistemlərinin təsnifatı

DLP sisteminin seçimi müəyyən bir şirkətin həll etməli olduğu vəzifələrdən asılıdır. Ən ümumi formada vəzifələr bir neçə qrupa bölünür, o cümlədən məxfi məlumatların hərəkətinin monitorinqi, gün ərzində işçilərin fəaliyyətinə nəzarət, şəbəkə monitorinqi (şluzun təhlili) və kompleks monitorinq (şəbəkələr və son iş stansiyaları).

Əksər şirkətlərin məqsədləri üçün hərtərəfli DLP həllini seçmək optimal olacaqdır. Hosted sistemlər kiçik və orta biznes üçün uyğundur. Hosted DLP-nin üstünlükləri qənaətbəxş funksionallıq və aşağı qiymətdir. Dezavantajlar arasında aşağı performans, miqyaslılıq və uğursuzluğa dözümlülük var.

Şəbəkə DLP-nin belə çatışmazlıqları yoxdur. Onlar asanlıqla inteqrasiya edir və digər təchizatçıların həlləri ilə qarşılıqlı əlaqə qururlar. Bu mühüm cəhətdir, çünki DLP sistemi korporativ şəbəkədə artıq quraşdırılmış məhsullarla tandemdə qüsursuz işləməlidir. DLP-nin verilənlər bazası və istifadə olunan proqram təminatı ilə uyğunluğu da eyni dərəcədə vacibdir.

DLP-ni seçərkən şirkətdə istifadə olunan və qorunmağa ehtiyacı olan məlumat ötürmə kanalları nəzərə alınır. Çox vaxt bunlar e-poçt, IP telefoniya və HTTP protokollarıdır; simsiz şəbəkələr, Bluetooth, çıxarıla bilən media, printerlərdə çap, şəbəkədə və ya oflayn işləyir.

Monitorinq və təhlil funksiyaları DLP sisteminin düzgün işləməsinin vacib komponentləridir. Analitik alətlər üçün minimum tələblərə morfoloji və linqvistik təhlil, monitorinq edilən məlumatları lüğətlərlə və ya saxlanılan “standart” fayllarla əlaqələndirmək imkanı daxildir.

Texniki baxımdan müasir DLP həlləri əsasən eynidir. Sistemin effektivliyi axtarış alqoritmlərinin avtomatlaşdırılmasının düzgün konfiqurasiyasından asılıdır. Buna görə də, məhsulun üstünlüyü satıcının texniki mütəxəssisləri ilə müntəzəm məsləhətləşmələr tələb etməyən DLP-nin qurulması üçün sadə və başa düşülən bir proses olacaqdır.

İcra və konfiqurasiya yanaşmaları

Şirkətdə DLP sisteminin quraşdırılması çox vaxt iki ssenaridən birini izləyir.

Klassik yanaşma o deməkdir ki, sifarişçi şirkət mühafizəyə ehtiyacı olan məlumatların siyahısını, onun emalı və ötürülməsi xüsusiyyətlərini müstəqil şəkildə müəyyən edir və sistem informasiya axınına nəzarət edir.

Analitik yanaşma ondan ibarətdir ki, sistem qorunmağa ehtiyacı olan məlumatları təcrid etmək üçün əvvəlcə məlumat axınlarını təhlil edir, sonra isə məlumat axınlarının daha dəqiq monitorinqi və qorunmasını təmin etmək üçün incə tənzimləmə baş verir.

|

DLP-nin TƏTBİQ MƏRHƏLƏLƏRİ |

|

|

klassik sxemə görə: |

analitik sxemə görə: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

DLP əməliyyatı zamanı problemlər

Təcrübə göstərir ki, DLP sistemlərinin işləməsi ilə bağlı problemlər çox vaxt işin texniki xüsusiyyətlərində deyil, istifadəçilərin şişirdilmiş gözləntilərində olur. Buna görə də, təhlükəsizliyin həyata keçirilməsinə analitik yanaşma daha yaxşı işləyir. İnformasiya təhlükəsizliyi məsələlərində “yetkin” olan, məxfi məlumatların mühafizəsi vasitələrinin tətbiqi ilə artıq qarşılaşmış və nəyi və necə ən yaxşı şəkildə qorunacağını bilən şirkətlər DLP-yə əsaslanan yaxşı işləyən, effektiv mühafizə sistemi qurmaq şanslarını artırırlar.

DLP qurarkən ümumi səhvlər

- Şablon qaydalarının həyata keçirilməsi

Çox vaxt informasiya təhlükəsizliyi şöbəsinə şirkətin digər bölmələri üçün xidmət departamenti rolu verilir, bu da "müştərilərə" məlumat sızmasının qarşısını almaq üçün xidmət göstərir. Effektiv iş üçün informasiya təhlükəsizliyi mütəxəssisləri fərdi biznes prosesləri nəzərə alınmaqla DLP sistemini “uyğunlaşdırmaq” üçün şirkətin əməliyyat fəaliyyəti haqqında hərtərəfli bilik tələb edirlər.

- Məxfi məlumat sızmasının bütün mümkün kanallarını əhatə etmir

FTP və ya USB portlarının nəzarətsiz istifadəsi ilə DLP sistemindən istifadə edərək e-poçt və HTTP protokollarına nəzarət məxfi məlumatların etibarlı qorunmasını təmin etmək ehtimalı azdır. Belə bir vəziyyətdə evdən işləmək üçün şəxsi elektron poçtuna korporativ sənədləri göndərən işçiləri və ya tanışlıq saytlarında və ya sosial şəbəkələrdə iş saatlarını sərf edən ləngimələri müəyyən etmək olar. Lakin belə bir mexanizm məlumatların qəsdən “sızmasına” qarşı faydasızdır.

- İnformasiya təhlükəsizliyi administratorunun əl ilə işləməyə vaxtı olmadığı yalan hadisələr

Təcrübədə standart parametrlərin saxlanması saxta xəbərdarlıqların uçqunları ilə nəticələnir. Məsələn, “bank rekvizitləri” tələb edildikdə, informasiya təhlükəsizliyi üzrə mütəxəssis ofis ləvazimatları və suyun çatdırılması üçün ödənişlər də daxil olmaqla şirkətdəki bütün əməliyyatlar haqqında məlumatlarla bombalanır. Sistem çoxlu sayda yanlış həyəcan siqnalını adekvat şəkildə emal edə bilmir, ona görə də bəzi qaydaları söndürmək lazımdır, bu da mühafizəni zəiflədir və hadisəni qaçırma riskini artırır.

- Məlumat sızmasının qarşısının alınmaması

Standart DLP parametrləri iş yerində şəxsi məsələlərlə məşğul olan işçiləri müəyyən etməyə imkan verir. Sistemin korporativ şəbəkədəki hadisələri müqayisə etməsi və şübhəli fəaliyyət göstərməsi üçün incə tənzimləmə tələb olunacaq.

- Sistem ətrafında məlumat axınlarının uyğunlaşdırılması səbəbindən DLP səmərəliliyinin pisləşməsi

İnformasiya təhlükəsizliyi sistemi biznes prosesləri və məxfi məlumatlarla işləmək üçün qəbul edilmiş qaydalar üzərində "xüsusiləşdirilməlidir" və əksinə deyil - şirkətin işini DLP imkanlarına uyğunlaşdırmalıdır.

Problemləri necə həll etmək olar?

Mühafizə sisteminin saat mexanizmi kimi işləməsi üçün siz DLP tətbiqinin və konfiqurasiyasının hər bir mərhələsindən keçməlisiniz, yəni: planlaşdırma, həyata keçirmə, yoxlama və tənzimləmə.

Planlaşdırma

O, məlumatların qorunması proqramının dəqiq tərifindən ibarətdir. Sadə görünən sualın cavabı: "Nəyi qoruyacağıq?" - hər müştəriyə malik deyil. Daha ətraflı suallara cavablardan ibarət yoxlama siyahısı sizə plan hazırlamağa kömək edəcək:

→ DLP sistemindən kim istifadə edəcək?

→ Məlumatları kim idarə edəcək?

→ Üç il ərzində proqramdan istifadə perspektivləri necədir?

→ DLP sistemini tətbiq edərkən rəhbərlik hansı məqsədləri güdür?

→ Şirkətdə məlumat sızmasının qarşısını almaq üçün atipik tələblərin səbəbləri nələrdir?

Planlaşdırmanın mühüm hissəsi mühafizə obyektinin aydınlaşdırılması və ya başqa sözlə, konkret işçilər tərəfindən ötürülən informasiya aktivlərinin dəqiqləşdirilməsidir. Spesifikasiyaya korporativ məlumatların təsnifatı və qeydi daxildir. Tapşırıq adətən ayrı bir məlumat mühafizəsi layihəsinə ayrılır.

Növbəti addım, məlumat sızmasının real kanallarını müəyyən etməkdir. Aşkar edilmiş potensial təhlükəli kanallar DLP kompleksi tərəfindən “bağlanmırsa, siz əlavə texniki qorunma tədbirləri görməlisiniz və ya daha tam əhatəli DLP həllini seçməlisiniz. DLP-nin sübut edilmiş effektivliyi ilə sızmanın qarşısını almaq üçün effektiv bir üsul olduğunu, lakin bütün müasir məlumatların qorunması vasitələrini əvəz edə bilməyəcəyini başa düşmək vacibdir.

İcra

Müəyyən bir müəssisənin fərdi sorğularına uyğun olaraq proqramın düzəldilməsi məxfi məlumatlara nəzarətə əsaslanır:

- şirkət tərəfindən qəbul edilmiş xüsusi sənədlərin xüsusiyyətlərinə uyğun olaraq;

- sənayedəki bütün təşkilatlar üçün ümumi olan standart sənədlərin xüsusiyyətlərinə uyğun olaraq;

- hadisələri (işçilərin atipik hərəkətləri) müəyyən etməyə yönəlmiş qaydalardan istifadə etməklə.

Üç mərhələli nəzarət qəsdən oğurluğu və məlumatın icazəsiz ötürülməsini müəyyən etməyə kömək edir.

İmtahan

DLP kompleksi müəssisənin informasiya təhlükəsizliyi sisteminin bir hissəsidir və onu əvəz etmir. Və DLP həllinin səmərəliliyi hər bir elementin düzgün işləməsi ilə birbaşa bağlıdır. Buna görə də, fərdi ehtiyaclara uyğun olaraq "zavod" konfiqurasiyasını dəyişdirməzdən əvvəl şirkətlər ətraflı monitorinq və təhlil aparırlar. Bu mərhələdə DLP proqramının sabit işləməsini təmin etmək üçün tələb olunan insan resurslarını hesablamaq rahatdır.

Tənzimləmə

DLP həllinin sınaq əməliyyatı mərhələsində toplanmış məlumatları təhlil etdikdən sonra resursu yenidən konfiqurasiya etməyə başlayırıq. Bu addım mövcud qaydaların aydınlaşdırılması və yeni qaydaların yaradılmasını əhatə edir; informasiya proseslərinin təhlükəsizliyinin təmin edilməsi üçün taktikanın dəyişdirilməsi; DLP sistemi ilə işləmək üçün kadrlar, proqramın texniki təkmilləşdirilməsi (çox vaxt tərtibatçının iştirakı ilə).

Müasir DLP sistemləri çoxlu sayda problemləri həll edir. Bununla belə, DLP-nin tam potensialı yalnız sistem performansının nəticələrinin təhlilindən sonra DLP parametrlərinin təkmilləşdirilməsi ilə təkrarlanan proses vasitəsilə həyata keçirilir.

10/08/2018, Bazar ertəsi, 10:49, Moskva vaxtı ilə

Tamhüquqlu hibrid DLP sistemi məlumat sızmalarına qarşı etibarlı qorunma təmin etməyə və məlumat ötürmə kanallarının ən geniş diapazonunda şəbəkə trafikinə nəzarət etməyə imkan verir. Bu imkanların əsasında şəbəkə mərkəzli və son nöqtə DLP arxitekturalarının güclü tərəflərindən müxtəlif ssenarilərdə və məlumat sızmasının qarşısının alınması və idarə edilməsi probleminin müxtəlif formalaşdırılmasında səmərəli istifadə olunur.

Rusiya bazarındakı əksər DLP sistemlərində müəyyənedici element adətən passiv rejimdə işləyən şəbəkə trafikinin qarşısının alınması serveridir. Belə sistemlərdə son nöqtə agenti demək olar ki, həmişə şlüz səviyyəsində trafikin idarə edilməsi ilə uyğun olmayan vəzifələri həll etmək üçün mövcuddur - cihazların və bəzi veb xidmətlərinin və protokolların idarə edilməsi. Bununla belə, agentin mövcudluğu hələ tam hüquqlu hibrid DLP-nin əlaməti deyildir, bu, sadəcə müxtəlif komponentlər arasında müxtəlif idarəetmə funksiyalarının paylanmasıdır;

Bütövlükdə təşkilatın şəbəkə trafikinin surəti ilə işləyən DLP server komponentinin əsas vəzifəsi istifadəçi korporativ perimetr daxilində olduqda, sübutların toplanması və məlumatların aşkarlanması daxil olmaqla, işçilər tərəfindən şəbəkə məlumatlarının ötürülməsi kanallarından istifadəsinə nəzarət etməkdir. təhlükəsizlik hadisələri. Eyni zamanda, hibrid DLP həllinin son nöqtə agentləri çıxarıla bilən sürücülərin, çap kanalının və xüsusi şifrələmə ilə şəbəkə proqramlarının istifadəsinə nəzarət problemini həll etmək üçün nəzərdə tutulmuşdur. Bu tapşırıqlarda, tam xüsusiyyətli agentlər olduğunu iddia edən DLP sistemlərində bütün potensial məlumat sızması kanalları üçün real vaxt məzmun filtrindən istifadə olunur.

Rusiya bazarında hibrid DLP-nin ilk belə nümunəsi DeviceLock EtherSensor server modulu ilə tamamlanan DeviceLock DLP 8.3-ün yenilənmiş versiyasıdır. Hibrid DLP sistemi informasiya təhlükəsizliyi xidmətlərinin qarşısında duran bir sıra problem və problemləri effektiv şəkildə həll edir. Bu, texniki səbəblərə görə DLP agentini quraşdırmaq və ya idarə etmək mümkün olmayan kompüterlərdən və mobil cihazlardan şəbəkə trafikinə nəzarət etmək və ya müxtəlif səviyyələrdə müxtəlif şəbəkə xidmətləri və protokollara ayrıca nəzarət etməklə istifadəçi iş stansiyalarına yükü azaltmaqdır. Korporativ şəbəkəyə və/yaxud korporativ serverlərə qoşulmanın mövcudluğundan asılı olaraq DeviceLock DLP agentində şəbəkə trafikinə nəzarət etmək üçün DLP siyasətlərinin müxtəlif kombinasiyalarının avtomatik dəyişdirilməsi son dərəcə çevik istifadəçi nəzarətinə imkan verir. Məsələn, agent səviyyəsində, noutbuk ofisdə olduqda, cihazlara, printerlərə və xüsusilə kritik şəbəkə proqramlarına və xidmətlərinə nəzarət təmin edilir, o cümlədən real vaxt rejimində məzmun filtrindən istifadə, digər şəbəkə protokollarına nəzarət və təftiş zamanı. xidmətlər EtherSensor moduluna təyin edilmişdir. Şəbəkə səviyyəsindən trafikin ələ keçirilməsi və iş stansiyalarında şəbəkə kommunikasiyalarının və cihazların monitorinqi nəticəsində əldə edilən hadisələr və məlumatlarla doldurulmuş hadisələrin qeydiyyatı və kölgə surətinin vahid məlumat bazası potensial məlumatların geniş spektri üçün informasiya təhlükəsizliyi insidentlərini müəyyən etməyə imkan verir. sızma kanalları.

Tipik ssenarilər

DeviceLock DLP-ni hibrid DLP sistemi kimi istifadə etmək üçün bir neçə tipik ssenariyə baxaq. Məlumat ötürülməsinin bloklanması ilə şəbəkə trafikinə tam nəzarət qeyri-mümkün və ya qeyri-mümkün olduqda çox yaygın bir ssenari. Bu vəziyyət korporativ şəbəkədə qonaq kompüterlərindən və mobil qurğulardan, həmçinin Linux və MacOS sistemləri ilə işləyən iş stansiyaları üçün istifadə edildikdə yaranır. Bundan əlavə, zəif hesablama gücü olan iş stansiyalarında birbaşa iş stansiyalarında şəbəkə kommunikasiyalarının tutulması və təhlili qeyri-mümkün və ya həddindən artıq resurs tələb edə bilər. Belə bir ssenaridə şəbəkə trafikinin monitorinqi probleminin həlli şəbəkə səviyyəsində trafikin tutulması və təhlili ilə təmin edilir - serverin güzgü portlarından trafikə qulaq asmaq, NGFW cihazları və proxy serverləri ilə inteqrasiya və digər üsullar tələb etməyən. EtherSensor serveri tərəfindən uğurla təmin edilən agentin iş stansiyalarında quraşdırılması. Bu halda, periferik cihazların və iş stansiyası portlarının DLP nəzarəti tapşırığı DeviceLock agenti (Windows və MacOS əməliyyat sistemlərində) tərəfindən yerinə yetirilir və DeviceLock Enterprise Server verilənlər bazası həm EtherSensor-dan şəbəkə trafiki obyektləri baxımından hadisələri və məlumatları toplayır, həm də cihaz nəzarəti ilə bağlı DeviceLock agentlərindən.

Şəbəkə səviyyəsindən trafikin ələ keçirilməsi və iş stansiyalarında şəbəkə kommunikasiyalarının və cihazların monitorinqi nəticəsində əldə edilən hadisələr və məlumatlarla doldurulmuş hadisələrin qeydiyyatı və kölgə surətinin vahid məlumat bazası potensial məlumatların geniş spektri üçün informasiya təhlükəsizliyi insidentlərini müəyyən etməyə imkan verir. sızma kanalları

İkinci tipik ssenari, şəbəkə üzərindən məlumat ötürülməsinin bloklanması qəbuledilməz olduqda şəbəkə rabitəsinin monitorinqidir. Bəzi təşkilatlarda şəbəkə trafikinin monitorinqi vəzifəsi bir sıra amillərə görə ələ keçirilmiş məlumatların arxivini qeyd etmək və təhlil etməklə məhdudlaşır. Məsələn, məhdud giriş məlumatlarının sızmasının qarşısını almaqla tam hüquqlu DLP nəzarətini həyata keçirmək üçün məlumat təhlükəsizliyi xidmətinin kifayət qədər resursları yoxdur və ya passiv nəzarət şirkət rəhbərliyi tərəfindən kifayət qədər istifadəyə qoyulmuş məhdudiyyətlər səbəbindən müəyyən edilir. şəbəkə rabitəsi ümumiyyətlə şəbəkə perimetri səviyyəsində və ya rəhbərlik şəbəkə məlumat mübadiləsi ilə qurulmuş biznes-proseslərə müdaxilə riskindən qorxur. Bir təşkilatın məlumat sızması risklərini biznes üçün kritik kimi qiymətləndirmədiyi və ya nəhayət, məzmunun filtrasiya mexanizmlərini tətbiq etmək və bu cür məlumatların sızmasının qarşısını almaq üçün məxfi məlumatları təsnif etmək və ya məhdudlaşdırılmış məlumatların aşkarlanması meyarlarını müəyyən etmək üçün heç bir yol olmadığı hallar var. .

DeviceLock DLP-dən istifadə üçün bu ssenaridə təşkilat, aşağı yerləşdirmə və davam edən əməliyyat xərcləri ilə çox böyük axınlarda (yüz minlərlə işçinin trafikini təhlil etməyə qədər) trafiki izləyə və təhlil etməyə qadir olan ənənəvi Müəssisə səviyyəli DLP sistemini əldə edir. , həmçinin texniki avadanlıq üçün əhəmiyyətsiz tələblər. Bu ssenaridəki həll əvvəlki ssenariyə tam uyğundur, lakin fərqlə ki, məhdudlaşdırılmış məlumatların ötürülməsi üçün qəbuledilməz cəhdlərin qarşısını almaq zərurəti yarandıqda və ya məxfi məlumatların müəyyən edilməsi meyarları və məzmunun filtrasiyasından istifadə etmək imkanı anlayışı olduqda. . Bu vəziyyətdə, bu ssenari başqa bir dəyişikliyə axır - ayrı-ayrı işçilər, şöbələr və ya bütün təşkilat üçün tam hüquqlu hibrid DLP sisteminin istifadəsi.

Kompleks ssenarilər

DeviceLock agentlərinin və EtherSensor serverinin imkanlarının birləşdirilməsi məntiqinin gələcək inkişafı bizi həyata keçirmək üçün daha mürəkkəb, lakin eyni zamanda məxfi məlumatların sızmasının qarşısını almaqda daha effektiv olan ssenarilərə aparır.

Əvvəla, bu, korporativ şəbəkəyə qoşulmanın mövcud vəziyyətindən (yerli şəbəkə bağlantısının mövcudluğu, domen nəzarətçisinin mövcudluğu, DLP serverinin mövcudluğu) asılı olaraq şəbəkə rabitəsinə ayrıca nəzarəti təmin edən bir ssenaridir. , korporativ məlumatlara çıxışın aktuallıq dərəcəsi fərqli ola bilər. Bu cür problemləri həll etmək üçün informasiyanın sızmalardan qorunmasının həyata keçirilməsinə çevik yanaşma tələb olunur. Korporativ şəbəkə və/yaxud korporativ serverlərlə əlaqənin mövcudluğundan asılı olaraq DeviceLock DLP agentində şəbəkə trafikinin monitorinqi üçün DLP siyasətlərinin müxtəlif kombinasiyalarının (qaydaların və nəzarət parametrlərinin müxtəlif kombinasiyalarının) avtomatik keçidi son dərəcə çevik, ayrı-ayrılıqda imkan verir. istifadəçi şəbəkə kommunikasiyalarına nəzarət. Məsələn, agent səviyyəsində, noutbuk ofisdə olduqda, məxfi məlumatların sızmasının qarşısını almaq üçün real vaxt rejimində məzmun filtrindən istifadə və digər şəbəkə protokollarının və xidmətlər EtherSensor moduluna təyin edilmişdir. Qorunan iş stansiyasında DeviceLock agenti oflayn rejimə keçdikdə, siyasətlər iş stansiyasından EtherSensor serverinə gedən şəbəkə trafikinin mümkün əlçatmazlığını nəzərə alaraq, avtomatik olaraq şəbəkə rabitəsi nəzarətinin maksimum tələb olunan səviyyəsinə keçir.

EtherSensor server səviyyəsində trafikin monitorinqi ilə DeviceLock agentində onlayn və oflayn rejimlərin avtomatik keçidindən istifadə edərək ayrıca idarəetmə nəticəsində idarə olunan kompüterlərin İnternetə qoşulma yerindən və metodundan asılı olmayaraq şəbəkə rabitələrinə tam nəzarət əldə edilir. Bu yanaşma ofisdən kənarda işləmək üçün noutbuk və noutbuklardan istifadə edən mobil işçilərin monitorinqi üçün xüsusilə məhsuldar olacaq.

Şəbəkə kommunikasiyalarına selektiv nəzarət ssenarisi daha da effektiv olacaqdır. Son nöqtə agenti funksionallığı və server əsaslı şəbəkə trafikinin qarşısının alınması texnologiyalarının birgə istifadəsi sayəsində hibrid sistemin tam imkanlarına nail olunur. Bu, bu gün mövcud olan ən güclü şəbəkə kommunikasiyasına nəzarət ssenarisidir.

Bu ssenaridə məxfi məlumatların sızması üçün potensial kanallar hesab edilən şəbəkə proqramlarının ən kritik hissəsi (məsələn, faylları ötürmək imkanı olan ani messencerlər), həmçinin yerli portlar və qurğular DeviceLock agenti tərəfindən idarə olunur. Real vaxt rejimində agent məhdudlaşdırılmış məlumat ötürmə proseslərinin məzmununu təhlil edir (həmçinin agent səviyyəsində, “boşluqda”). Nəticələrə əsasən, köçürmənin yolverilməzliyi və ya təhqiqat məqsədləri üçün əhəmiyyətli olan hadisələr üçün kölgə surətinin yaradılması və ya DLP qaydası işə salındıqda həyəcan siqnalının göndərilməsi barədə qərar qəbul edilir. Məlumat sızması ilə mübarizə nöqteyi-nəzərindən daha aşağı risk dərəcəsi hesab edilən digər şəbəkə kommunikasiyalarına nəzarət (ötürülmüş məlumatların monitorinqi və təhlili informasiya təhlükəsizliyi problemlərini həll etmək üçün kifayət olduqda, məsələn, internet saytlarında və iş axtarışı xidmətləri üçün) perimetr səviyyəsində şəbəkə trafikinin tutulması və təhlili vasitəsilə EtherSensor serveri tərəfindən həyata keçirilir. Qısaca desək, bu şəbəkə trafikinə nəzarət modeli "Bütün trafikin monitorinqi (EtherSensor) + Yanlış cəhdlərin seçici bloklanması (DeviceLock DLP agenti)" kimi təsvir edilə bilər. Vacib olan odur ki, həm kontekst səviyyəsində, həm də məzmundan asılı qaydalarda hər hansı şəbəkə protokolları və xidmətlərini aktivləşdirmək və ya blokdan çıxarmaq üçün siyasətlər istifadəçi iş stansiyalarını yenidən yükləmədən və istifadəçi müdaxiləsi olmadan istənilən vaxt informasiya təhlükəsizliyi xidməti tərəfindən dəyişdirilə və tətbiq oluna bilər.

Bu ssenaridə imkanlar və risklərin keyfiyyət balansı əldə edilir: bloklama ilə bağlı risklər qorunan kompüterlərdəki agentlərə həvalə edilir, şəbəkə trafikinin monitorinqi və bütövlükdə şəbəkə üzrə təhlükəsizlik hadisələrinin aşkarlanması vəzifələri EtherSensor serverinə həvalə edilir. .

Daha da irəli getsək, bunu hesab etmək olar - və həyata keçirmək olduqca asandır! – müasir hibrid DLP sistemindən istifadə üçün ən güclü ssenari, agent və DeviceLock DLP DLP sistem serveri arasında idarəetmə səviyyələrini ayırmaq (məlumatların ötürülməsini izləmək və bloklamaq) qabiliyyətinə əlavə olaraq, müxtəlif istifadəçilər üçün seçmə yanaşma əlavə edilir və istifadəçi qrupları və ya müxtəlif kompüterlər və kompüterlər qrupları üçün.

Bu seçimdə tam xüsusiyyətli DeviceLock agentləri birbaşa və yalnız qorunan iş stansiyalarında bütün DLP funksiyalarını (giriş nəzarəti, qeyd, həyəcan bildirişləri) və yalnız müəyyən edilmiş istifadəçilər və istifadəçi qrupları üçün yerinə yetirir. Biznes tapşırıqlarını yerinə yetirmək üçün müxtəlif şəbəkə kommunikasiya kanallarına sərbəst giriş tələb edən istifadəçilərin və qrupların şəbəkə fəaliyyəti perimetr səviyyəsində şəbəkə trafikini ələ keçirmək və təhlil etməklə EtherSensor serveri tərəfindən nəzarət edilir.

Bu ssenari həm də müxtəlif hesablara DLP nəzarəti üçün DeviceLock agentlərində xüsusi siyasət dəstləri yaradıldıqda və belə istifadəçiləri istifadəçilər qrupuna daxil etməklə real vaxt rejimində tətbiq edilən siyasətlərin dəyişdirilməsi həyata keçirildikdə, risk qrupları adlanan qruplara nəzarət etmək üçün son dərəcə məhsuldardır. müəyyən qrup riskinə uyğundur.

DeviceLock EtherSensor server modulunun hibrid DLP sistem rejimində DeviceLock DLP kompleksinin Endpoint komponentləri ilə birlikdə eyni vaxtda istifadəsinin istənilən ssenarisində, müxtəlif səviyyəli nəzarət və hadisələrə reaksiya ilə çevik DLP siyasətləri yaratmaq üçün unikal imkan açılır. Şəbəkə trafikinə nəzarət etmək üçün iki fərqli DLP arxitekturasının (şəbəkə və agent) eyni vaxtda istifadəsi, məlumat sızmasının qarşısının alınması və müəyyən edilməsi probleminin həllinin etibarlılığını əhəmiyyətli dərəcədə artırır. DeviceLock, Inc-də Həllər Direktoru.

Sergey Vakhonin, DeviceLock, Inc-in Həllər Direktoru.

Günortanız Xeyir

Bu gün korporativ məlumat mübadiləsinin ən populyar yolu e-poçt olaraq qalır. Məhz orada işçilər sənədlərin, layihələrin skan edilmiş surətlərini təsdiq üçün göndərir, onları görüşlərə dəvət edir, tədbirlər haqqında məlumat verir və s. Bəzən e-poçt yazışmaları birinci şəxslərin məktubları səviyyəsində təşkilatlar arasında rəsmi yazışmalara bərabər tutulur. Ona görə də bu informasiyanın ötürülməsi kanalı obyektdir informasiya təhlükəsizliyi departamentlərinin/xidmətlərinin nümayəndələrinin diqqəti(məxfi məlumatların sızmasına nəzarət edirlər) və iqtisadi təhlükəsizlik bloku (yazışmalara nəzarət edirlər, geri ödəmələr, sövdələşmələr, yeni iş axtarışları, sənədlərin saxtalaşdırılması və s.)

Bir az nəzəriyyə haqqında. Yəqin ki, poçtunuzun qarşı tərəfinizə dərhal çatmadığını və/və ya çirkinlik xidmətinin şər adamlarının bir müddət sonra bu və ya digər göndərişlərinizlə maraqlandığını, xüsusən də görülmüş təhlükəsizlik tədbirlərindən istifadə etmədən şəxsi məlumatlarınızı göndərdiyinizi müşahidə etmisiniz. . Bu hallar təşkilatınızda DLP adlanan bir sistem quraşdırıldığını göstərir. Texniki detallara varmadan vikidən məlumat verim:

Sızıntıların qarşısının alınması sistemi(ing. Data Leak Prevention, DLP) - məxfi məlumatların informasiya sistemindən xaricə sızmasının qarşısının alınması texnologiyaları, eləcə də bu cür sızmanın qarşısının alınması üçün texniki qurğular (proqram və ya proqram təminatı) məlumat axınının təhlili əsasında qurulur qorunan informasiya sisteminin perimetrini keçmək. Bu axında məxfi məlumat aşkar edildikdə, sistemin aktiv komponenti işə salınır və mesajın ötürülməsi (paket, axın, sessiya) bloklanır və ya keçir, lakin iz qoyur.

Ümumiyyətlə, kobud desək, bu, işçilərin hərəkətlərinə nəzarət etmək üçün bir vasitədir və onun əsas məqsədi "qadağan olunanı tapmaq"dır. Bunun qanuni olub-olmadığını növbəti yazıda müzakirə edəcəyik. Və sistemin iş prinsipini filtrlə müqayisə etmək olar, yəni siz məktub göndərmisiniz və əgər o, meyarlara uyğun olaraq filtrə daxil edilibsə və sistem parametrlərindən asılı olaraq bloklanıb və ya ona ötürülübsə. alıcı, lakin eyni zamanda mühafizəçi yoldaşlarını xəbərdar edir.

Gəlin görək bu sistemlərdən birinin təşkilatınızda quraşdırılıb-quraşdırılmadığını necə müəyyən edə bilərsiniz. Təşkilatınızda belə bir izləmə sisteminin quraşdırılıb-qurulmadığını öyrənmək üçün, ilk növbədə, bu cür sistemlərin alınması və ya saxlanması üçün bağlanmış müqavilələrə baxa bilərsiniz. Biz onların arasında axtarırıq Ən məşhur developer şirkətləri:

Jet İnformasiya Sistemləri

və daha az populyardır:

McAfee, Falcongaze, GTB, "Trafika", Iteranet, RSA, Trend Micro, Verdasys, Stakhanovets.

Müqavilələrə çıxışınız yoxdursa, siz dövlət satınalmaları veb saytına nəzarət edə bilərsiniz (əgər ofisiniz hökumətindirsə). Aşağıdakı şəkildən gördüyünüz kimi, müqavilənin mövzusu fərqli ola bilər - qeyri-müstəsna hüquqların əldə edilməsindən tutmuş texniki dəstəyə qədər, axtarışda əsas odur ki, siyahıdan inkişaf şirkətlərinin adını daxil edin. təmin edilmişdir.

Əgər bu üsullar kömək etmirsə, onda siz məktubları qəbul etmənin nə qədər vaxt apardığını görmək üçün telefonla alıcı ilə əlaqə saxladığınızı başa düşə bilərsiniz (yalnız məktub göndərilməzdən əvvəl bloklanıbsa) və ya sizdən xahiş edə bilərsiniz. Təşkilatda quraşdırılmış poçt mesajı monitorinq sistemi varsa İT mütəxəssisi dostlar. Siz, əlbəttə ki, kompüterinizdə işləyən prosesləri tapmağa cəhd edə bilərsiniz, çünki... izləmə sisteminin agentləri (sistem komponentləri) bütün işçilərin iş stansiyalarında şəxsən quraşdırılır, lakin fakt budur ki, bu proseslər standart MS Windows prosesləri altında məharətlə gizlədilir və lazımi bilik səviyyəsi olmadan, işçinin işə saldığı prosesi müəyyən etmək olduqca çətin olacaq. agent.

İndi gəlin bu sistemi necə keçə biləcəyimizə baxaq. Unutmayın ki, məqalədəki texnikaların tətbiqi xüsusi DLP parametrlərindən asılıdır və yalnız sınaq və səhv vasitəsilə həyata keçirilə bilər. Buna görə də bunu öz riskinizlə edin.

Ən əsası, sənədin şriftini ağ etməyə çalışaraq və ya MS Excel sənədlərində vərəqləri və son tarixləri gizlətməyə çalışaraq sistemlərdən yan keçməyə çalışmayın, bütün bunları təhlükəsizlik işçiləri dərhal görəcəklər!

Beləliklə, bizim vəzifəmiz məlumat ötürmək e-poçt vasitəsilə fayl və ya mətn şəklində, təşkilatın DLP sisteminin yerləşdirildiyini və fəaliyyət göstərdiyini bilərək. Təbii ki, bir çoxlarınız deyəcəklər ki, niyə belə çətinliklər var - “Mən telefonumla ekranın içindəkilərin şəklini çəkə bilərəm və bununla da bitdi”, amma bəzi yerlərdə telefondan istifadə etmək qadağandır, bəzi yerlərdə isə həmkarlar ona xoşagəlməz baxacaqlar (xüsusilə açıq ofislərdə) ) və bəzən hara getməli olduqlarını söyləyəcəklər, bəzən mobil telefonda fotoşəkili deyil, redaktə edilə bilən formatda lazım olan bir sənəddir; ümumiyyətlə, bir çox variant var. Beləliklə, bu cür məlumatların ötürülməsinə dair nümunələr verək:

1. İş saatlarından sonra göndərin.

Baş verə biləcək ən sadə və ən bayağı şey iş günü bitdikdən sonra məktubu istədiyiniz e-poçt ünvanına göndərməkdir. Sistem e-poçt mesajlarını, məsələn, iş günləri saat 9-00-dan 18-00-a qədər ələ keçirmək və müəyyən edilmiş vaxtda onları bloklamaq üçün konfiqurasiya edildikdə bu üsul uğurludur. Bu onunla bağlıdır ki, bir şey olarsa, sizin kimi ilişib qalmış məktubun blokunu aça bilən, əmək müqaviləsi ilə sizinlə eyni saatlarda işləyə bilən mühafizəçi yoldaşlar iş günü bitdikdən sonra sistemi və ya avtomatik olaraq dayanır. Saat 18-00-dan sonra bir neçə zərərsiz mesaj göndərməklə bu parametrin uyğun olub olmadığını yoxlaya və məsələn, iş günü ərzində dərhal gəlməyən mesajların dərhal qəbul edilib-edilməyəcəyinə baxa bilərsiniz. Dərhal deyəcəm ən yaxşı variant deyil, çünki Göndərmənin nəticəsindən asılı olmayaraq, göndərdiklərinizin izi sistemdə qalacaq və sistem mühafizəçilər tərəfindən düzgün şəkildə izlənilirsə, göndərdiyinizi görəcəklər.

2. Mayak sözlərin çıxarılması

Bu üsul açar sözlər üzrə axtarış etmək üçün DLP-nin qurulmasını nəzərdə tutur, yəni. göndərilən sənəddə lüğət uyğunluqlarını axtarır. Geri dönmələrin monitorinqi vəziyyətində belə bir lüğətdə aşağıdakı sözlər qrupu ola bilər: nənələr, göyərti, kələm və s. Məxfi məlumatların sızmasının qarşısını almaq üçün bu lüğətdə aşağıdakı lüğətlər ola bilər: kommersiya sirri, şirkət sirri, konfidensial, lövhə, şəxsi məlumatlar, snils, etibarnamə, pasport, seriya nömrəsi və s. Metod, məxfi sənəddə aydın şəkildə mövcud olacaq sözlərin silinməsindən və onu məxfi məlumat kimi müəyyən etməkdən ibarətdir. Belə sözlərin olub-olmaması üçün göndərməli olduğunuz sənədi nəzərdən keçirin və silin. Metod da ən yaxşısı deyil, çünki... Heç kim sizə lüğətdə olan xüsusi sözlər toplusunu heç vaxt deməyəcək.

3. Şifrə ilə arxivləşdirin.

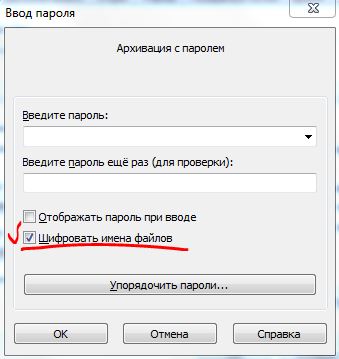

Bu üsul standart *.rar arxivində sənədin şifrələnməsi və e-poçta göndərilməsindən ibarətdir. Dərhal qeyd etmək istərdim ki, parolu olan bir arxiv dərhal şübhə doğurur və bir çox sistemlərdə bloklanır və hətta şifrəsi açılır. Özünüzü mümkün qədər qorumaq üçün sizə lazımdır:

a) Arxiv üçün parol təyin edərkən “fayl adlarını şifrələ” qutusunu qeyd edin. Bu, arxiv parolla açılana qədər arxivdəki fayl adlarının görünməməsi üçün lazımdır.

b) Şifrə seçərkən onun uzunluğuna və mürəkkəbliyinə diqqət yetirməlisiniz. Bəli, bu, sistemdə istifadə edildiyi təqdirdə lüğət axtarışının qarşısını almaq üçün lazımdır. Kiçik və böyük hərflərdən, xüsusi simvollardan, boşluqlardan və rəqəmlərdən ibarət minimum 10 simvoldan istifadə edin. Məsələn, parolumuz $Op123KLM!987@ olacaq. Onu daxiletmə sahəsinə yazmağa tələsməyin, “c” hissəsinə baxın.

V) Ən əsası parolu giriş sahəsinə düzgün daxil etməkdir arxivçidə, indi səbəbini izah edəcəyəm. Məsələ burasındadır ki, işçilərin iş stansiyalarında quraşdırılmış agentlər keylogger funksiyasını ehtiva edə və bütün hərəkətlərinizi (klaviatura vuruşlarını) klaviaturada qeyd edə bilər. Qeyd etmək lazımdır ki, əsas giriş qeydi yazının aparıldığı xüsusi bir prosesə bağlıdır (word, exel, winrar və s.). İzlərinizi qarışdırmaq üçün aşağıdakıları edə bilərsiniz (məsələn, parolumuzdan istifadə edəcəyik $Op123KLM!987@): Məsələn, belə: notepad açın və “KLM!” parolunun ortasından ilk 4 simvolu daxil edin. və bundan sonra biz winrar-a köçürüb yapışdırırıq, sonra MS Word proqramında “$Op123” parolunun ilk 5 simvolunu daxil edirik, kopyalayıb winrar giriş sahəsinin əvvəlinə, sonuncu 4 “987@” işarəsini daxil edirik. girişdə heç bir iz buraxmamaq üçün siçan vasitəsilə virtual klaviaturaya onlayn klaviaturaya daxil oluruq və onu parolun daxil edilməsi sahəsinin sonuna köçürür və “ok” düyməsini sıxırıq, parolu kağız parçasına yazırıq, məktubda arxivləşdirin və qəbul edən tərəfə telefonla məlumat verin və kağız parçasını yeyin:

İnternetdə belə virtual klaviaturalar çoxdur. Qeyd etmək lazımdır ki, istədiyiniz kimi sınaqdan keçirə bilərsiniz - səhv parol yazın, simvolları silin, köçürün, lakin izləmə sistemi tam qarışıqlıq göstərəcək, daxil olduqda ekran parolu üçün qutuyu yoxlamamaq daha yaxşıdır - sistem ola bilər monitorunuzun şəklini çəkmək üçün modul quraşdırılıb.

3. Biz onlayn kodlayırıq

Sənədi köçürməyin ən asan yolu onlayn fayl paylaşma xidmətlərindən istifadə etməkdir, məsələn, biz www.rgho.st saytına baxacağıq;

“Counterparty Database.docx” faylımızı oraya yükləyirik və link əldə edirik:

İndi linki şifrələməli və e-poçt vasitəsilə göndərməliyik. Şifrələmə nümunəsi üçün simmetrik AES antiqoriti ilə http://crypt-online.ru/crypts/aes/ onlayn xidmətindən istifadə edirik. Linkimizin ünvanını mətn sahəsinə daxil edin və 128-256 bitlik şifrələmə açarının ölçüsünü seçin. Şifrəni daxil edin, bu halda "sayt", kodla vurun və şifrələnmiş mətni əldə edin:

Nəticəni kopyalayıb e-poçta göndəririk, parol və açar uzunluğu alternativ rabitə kanalı (telefon) vasitəsilə. Alıcı əks çevrilmə edir, şifrəli mətni və şifrəni daxil edir və bir keçid alır:

4. Steqanoqrafiya onlayn

Şübhəli şifrəli mətnin göndərilməməsi üçün onlayn steqanoqrafiyadan da istifadə edə bilərik. Qarşı tərəflərə ən çox hansı sənədləri göndərdiyinizi düşünün (müqayisə çıxarışları, fakturalar və s.) və kodu bu faylların mətninə daxil edin. Məsələn, biz şirkət kartından və http://stylesuxx.github.io/steganography/ onlayn xidmətindən istifadə edəcəyik. Təşkilatın təfərrüatlarının göstərildiyi adi bir şəkil formatında bir müəssisə kartı. Kartı yükləyin (karto4ka.png faylı), şifrələmək istədiyimiz mətni daxil edin (eyni linkimiz) və “Encode” düyməsini basın.

Qəbul edən isə bunun əksini edir. “karto4ka2.png” faylını yükləyir və “Decode” düyməsini sıxır və istədiyiniz linki alır.

Bundan əlavə, portativ steqanoqrafiya yardım proqramlarından istifadə edə bilərsiniz, biz onları aşağıdakı məqalələrdə nəzərdən keçirəcəyik

Qeyd: Tədqiqat, təlim və ya audit məqsədləri üçün məlumat. Şəxsi mənfəət üçün istifadə Rusiya qanunvericiliyi ilə cəzalandırılır.