Pokračuji v nechvalně známé rubrice na svém webu dalším příběhem, jehož obětí jsem byl já sám. Budu mluvit o ransomwarovém viru Crusis (Dharma), který zašifroval všechny soubory na síťovém disku a dal jim příponu .combo. Pracoval nejen na lokálních souborech, jak se to stává nejčastěji, ale i na síťových.

Zaručené dešifrování souborů po viru ransomware - dr-shifro.ru. Podrobnosti o práci a schéma interakce se zákazníkem jsou níže v mém článku nebo na webu v sekci „Postup práce“.

Úvod

Příběh bude v první osobě, protože data a infrastruktura, kterou jsem spravoval, trpěly ransomwarem. Je smutné to přiznat, ale já sám jsem částečně vinen za to, co se stalo, ačkoliv kryptografy znám velmi dlouho. Na svou obranu řeknu, že data se neztratila, vše bylo rychle obnoveno a vyšetřeno v ostrém pronásledování. Ale nejdřív.

Nudné ráno začalo tím, že v 9:15 volal správce systému z jednoho vzdáleného místa, že na síti je šifrovač, data na síťových discích jsou již zašifrována. Proběhl mi mráz po kůži :) On sám od sebe začal kontrolovat zdroj infekce a já začala kontrolovat ten svůj. Samozřejmě jsem okamžitě šel na server, odpojil síťové disky a začal se dívat na log přístupu k datům. Síťové disky jsou nastaveny na , musí být povoleny. Z logu jsem hned viděl zdroj infekce, účet, pod kterým ransomware běžel, a čas, kdy se šifrování spustilo.

Popis viru Crusis ransomware (Dharma)

Pak začalo vyšetřování. Šifrované soubory dostaly příponu .kombo. Bylo jich hodně. Kryptograf začal pracovat pozdě večer, asi ve 23 hodin. Měli jsme štěstí - záloha postižených disků byla v této době právě dokončena. Data se vůbec neztratila, protože se podařilo zálohovat na konci pracovního dne. Okamžitě jsem začal obnovovat ze zálohy, která je na samostatném serveru bez přístupu smb.

Během noci se viru podařilo zašifrovat přibližně 400 GB dat na síťových discích. Banální smazání všech zašifrovaných souborů s příponou combo trvalo dlouho. Nejdřív jsem je chtěl smazat všechny najednou, ale když mi jen počítání těchto souborů trvalo 15 minut, došlo mi, že je to momentálně zbytečné. Místo toho začal shromažďovat aktuální data a poté vyčistil disky od zašifrovaných souborů.

Dovolte mi, abych vám hned teď řekl pravdu. Díky aktuálním a spolehlivým zálohám je jakýkoli problém řešitelný. Co dělat, když tam nejsou nebo nejsou relevantní, si ani neumím představit. Vždy věnuji zvláštní pozornost zálohám. Vážím si jich, vážím si jich a nikomu k nim nedávám přístup.

Poté, co jsem zahájil obnovu zašifrovaných souborů, nastal čas v klidu vyřešit situaci a blíže se podívat na šifrovací virus Crusis (Dharma). Zde mě čekalo překvapení. Zdrojem infekce byl virtuální stroj s Windows 7 s přeposlaným rdp port přes záložní kanál. Port nebyl standardní - 33333. Myslím, že byla velká chyba použít takový port. I když není standardní, je velmi populární. Samozřejmě je lepší rdp nepřeposílat vůbec, ale v tomto případě to bylo opravdu nutné. Mimochodem, nyní se místo tohoto virtuálního stroje používá i virtuální stroj s CentOS 7, ten má v dockeru spuštěný kontejner s xfce a prohlížeč. Tento virtuální stroj nemá přístup nikam, pouze tam, kde jej potřebujete.

Co je na celém tomto příběhu děsivého? Virtuální počítač byl aktualizován. Ransomware začal fungovat na konci srpna. Kdy byla infekce stroje provedena, rozhodně nelze zjistit. Virus vymazal spoustu věcí v samotném virtuálním počítači. Aktualizace tohoto systému byly vydány v květnu. To znamená, že by na něm neměly být žádné staré otevřené díry. Teď už vůbec nevím, jak nechat rdp port přístupný z internetu. Je příliš mnoho případů, kdy je to opravdu potřeba. Například terminálový server na pronajatém hardwaru. Nebudete si pronajímat bránu vpn pro každý server.

Nyní blíže k věci a samotnému ransomwaru. Virtuální počítač měl vypnuté síťové rozhraní a poté jej spustil. Přivítal mě standardní nápis, který jsem u jiného ransomwaru viděl mnohokrát.

Všechny vaše soubory byly zašifrovány! Všechny vaše soubory byly zašifrovány kvůli bezpečnostnímu problému ve vašem počítači. Pokud je chcete obnovit, napište nám na e-mail [e-mail chráněný] Toto ID napište do nadpisu vaší zprávy 501BED27 V případě, že do 24 hodin neodpovíte, napište nám na tyto e-maily: [e-mail chráněný] Za dešifrování musíte platit v bitcoinech. Cena závisí na tom, jak rychle nám napíšete. Po zaplacení vám zašleme dešifrovací nástroj, který dešifruje všechny vaše soubory. Bezplatné dešifrování jako záruka Před zaplacením nám můžete poslat až 1 soubor k bezplatnému dešifrování. Celková velikost souborů musí být menší než 1 Mb (nearchivované) a soubory by neměly obsahovat cenné informace. (databáze, zálohy, velké excelové listy atd.) Jak získat bitcoiny Nejjednodušší způsob, jak koupit bitcoiny, je stránka LocalBitcoins. Musíte se zaregistrovat, kliknout na „Koupit bitcoiny“ a vybrat prodejce podle způsobu platby a ceny. https://localbitcoins.com/buy_bitcoins Také zde najdete další místa k nákupu bitcoinů a průvodce pro začátečníky: Pozor! Nepřejmenovávejte šifrované soubory. Nepokoušejte se dešifrovat data pomocí softwaru třetích stran, může to způsobit trvalou ztrátu dat. Dešifrování vašich souborů pomocí třetích stran může způsobit zvýšení ceny (přidají svůj poplatek k našemu) nebo se můžete stát obětí podvodu.

Na ploše byly 2 textové soubory s názvy SOUBORY ŠIFROVANÉ.TXT následující obsah:

Všechna vaše data nám byla uzamčena napsat email [e-mail chráněný]

Je zvláštní, že se změnila práva k adresáři plocha počítače. Uživatel neměl oprávnění k zápisu. Virus to zřejmě udělal, aby zabránil uživateli v náhodném smazání informací v textových souborech z plochy. Na ploše byl adresář Trója, který obsahoval samotný virus - soubor l20VHC_playload.exe.

Jak Crusis (Dharma) ransomware šifruje soubory

Když jsem si vše v klidu utřídil a přečetl si podobné zprávy na téma ransomware na internetu, zjistil jsem, že jsem chytil variantu známého šifrovacího viru Crusis (Dharma). Kaspersky to detekuje jako Trojan-Ransom.Win32.Crusis.to. Vkládá různé přípony souborů, včetně .combo. Můj seznam souborů vypadal takto:

- Vanino.docx.id-24EE2FBC..combo

- Petropavlovsk-Kamčatskij.docx.id-24EE2FBC..kombo

- Horol.docx.id-24EE2FBC..combo

- Jakutsk.docx.id-24EE2FBC..kombo

Řeknu vám několik podrobností o tom, jak ransomware fungoval. Nezmínil jsem důležitou věc. Tento počítač byl v doméně. Šifrování souborů bylo provedeno od uživatele domény!!! Zde se nabízí otázka, odkud se virus vzal. Na logech doménových řadičů jsem neviděl informace a výběr hesla uživatele. Nebylo zaznamenáno žádné množství neúspěšných autorizací. Buď byla zneužita nějaká zranitelnost, nebo nevím, co si mám myslet. Byl použit účet, který se do tohoto systému nikdy nepřihlásil. Došlo k autorizaci přes rdp z uživatelského účtu domény a poté k šifrování. Ani na systému samotném nebyly žádné stopy po výčtu uživatelů a hesel. Téměř okamžitě došlo k přihlášení rdp pomocí účtu domény. Bylo nutné vyzvednout minimálně nejen heslo, ale i jméno.

Bohužel účet měl heslo 123456. Byl to jediný účet s takovým heslem, který tamním adminům chyběl. Lidský faktor. Byl to manažer a z nějakého důvodu o tomto hesle věděla celá řada systémových administrátorů, ale nezměnili ho. Je zřejmé, že toto je důvod použití tohoto konkrétního účtu. Mechanismus pro získání i tak jednoduchého hesla a uživatelského jména však zůstává neznámý.

Virtuální stroj infikovaný ransomwarem jsem vypnul a smazal, když jsem předtím pořídil obraz disku. Vzal jsem samotný virus z obrázku, abych se podíval na jeho práci. Další příběh bude založen na spuštění viru ve virtuálním stroji.

Ještě malý detail. Virus prohledal celou lokální síť a současně zašifroval informace na těch počítačích, kde byly nějaké sdílené složky s přístupem pro každého. Takovou úpravu šifrovače vidím poprvé. Je to opravdu strašná věc. Takový virus může jednoduše paralyzovat celou organizaci. Řekněme, že z nějakého důvodu jste měli síťový přístup k samotným zálohám. Nebo použili k účtu nějaké slabé heslo. Může se stát, že bude zašifrováno vše – jak data, tak archivované kopie. Obecně teď uvažuji o ukládání záloh nejen v izolovaném síťovém prostředí, ale obecně na vypnutém zařízení, které se spouští pouze za účelem zálohování.

Jak vyléčit počítač a odstranit Crusis ransomware (Dharma)

Crusis ransomware virus (Dharma) se v mém případě příliš neskrýval a jeho odstranění by nemělo činit žádné problémy. Jak jsem řekl, bylo to ve složce na ploše. Navíc zaznamenal sebe a informační zprávu v autorun.

Samotné tělo viru bylo při spuštění v sekci duplikováno spuštění pro všechny uživatele a Windows/systém32. Nedíval jsem se blíže, protože v tom nevidím smysl. Po infikování ransomwarem důrazně doporučuji přeinstalovat systém. Toto je jediný způsob, jak zajistit odstranění viru. Nikdy nebudete mít úplnou jistotu, že byl virus odstraněn, protože by mohl využít některé dosud nepublikované a neznámé zranitelnosti, aby v systému zanechal záložku. Po nějaké době přes tuto hypotéku můžete dostat nějaký nový virus a vše se bude dokola opakovat.

Doporučuji tedy ihned po zjištění ransomwaru počítač neošetřovat, ale přeinstalovat systém s uložením zbývajících dat. Možná se viru nepodařilo zašifrovat vše. Tato doporučení platí pro ty, kteří se nechystají soubory obnovit. Pokud máte aktuální zálohy, pak stačí přeinstalovat systém a obnovit data.

Pokud nemáte zálohy a jste připraveni obnovit soubory za každou cenu, pak se snažíme počítače vůbec nedotýkat. Nejprve stačí odpojit síťový kabel, stáhnout pár zašifrovaných souborů a textový soubor s informacemi čistý flash disk a poté vypněte počítač. Počítač již nelze zapnout. Pokud vůbec nerozumíte počítačovým záležitostem, pak si s virem sami neporadíte, tím méně soubory dešifrujete nebo obnovíte. Kontaktujte někoho, kdo ví. Pokud si myslíte, že něco dokážete sami, čtěte dále.

Kde stáhnout Crusis decoder (Dharma)

Dále přichází moje univerzální rada ohledně všech ransomwarových virů. Existuje stránka - https://www.nomoreransom.org Mohla by teoreticky obsahovat dešifrovací nástroj pro Crusis nebo Dharmu nebo nějaké další informace o dešifrování souborů. V mé praxi se to ještě nikdy nestalo, ale najednou máte štěstí. Stojí to za zkoušku. K tomu na hlavní stránce souhlasíme kliknutím ANO.

Připojíme 2 soubory a vložíme obsah informační zprávy šifrovače a klikneme Ověřte.

Pokud budete mít štěstí, získejte nějaké informace. V mém případě nebylo nic nalezeno.

Všechny existující decryptory pro ransomware jsou shromážděny na samostatné stránce - https://www.nomoreransom.org/en/decryption-tools.html Existence tohoto seznamu nám umožňuje očekávat, že tato stránka a služba má stále nějaký smysl. Kaspersky má podobnou službu - https://noransom.kaspersky.com/ru/ Můžete zkusit štěstí tam.

Myslím, že nemá cenu hledat dekodéry někde jinde prostřednictvím vyhledávání na internetu. Je nepravděpodobné, že se najdou. S největší pravděpodobností to bude buď obyčejný podvod s nevyžádaným softwarem v lepším případě, nebo nový virus.

Důležitý doplněk. Pokud máte nainstalovanou licencovanou verzi nějakého antiviru, nezapomeňte vytvořit požadavek na antivirový TP na téma dešifrování souborů. Někdy to opravdu pomůže. Viděl jsem recenze úspěšného dešifrování pomocí antivirové podpory.

Jak dešifrovat a obnovit soubory po viru Crusis (Dharma)

Co dělat, když virus Crusis (Dharma) zašifroval vaše soubory, žádná z dříve popsaných metod nepomohla a opravdu potřebujete soubory obnovit? Technické provedení šifrování neumožňuje dešifrování souborů bez klíče nebo dešifrovače, který má pouze autor šifrovače. Možná existuje nějaký jiný způsob, jak to získat, ale nemám takové informace. Můžeme se pouze pokusit obnovit soubory pomocí improvizovaných metod. Tyto zahrnují:

- Nástroj stínové kopie Okna.

- Programy pro obnovu smazaných dat

Před dalšími manipulacemi doporučuji udělat sektor po sektoru obrazu disku. Tím se aktuální stav napraví a pokud se nic nestane, pak se alespoň můžete vrátit na výchozí bod a zkusit něco jiného. Dále je třeba odstranit samotný ransomware pomocí jakéhokoli antiviru s nejnovější sadou antivirových databází. Vhodný CureIt nebo Nástroj Kaspersky Virus Removal Tool. Ve zkušebním režimu můžete nainstalovat jakýkoli jiný antivirus. To stačí k odstranění viru.

Poté nabootujeme do infikovaného systému a zkontrolujeme, zda máme povolené stínové kopie. Tento nástroj funguje ve výchozím nastavení ve Windows 7 a vyšších, pokud jej ručně nezakážete. Chcete-li to zkontrolovat, otevřete vlastnosti počítače a přejděte do části ochrany systému.

Pokud jste během infekce nepotvrdili požadavek UAC na smazání souborů ve stínových kopiích, měla by tam některá data zůstat. Pro pohodlnou obnovu souborů ze stínových kopií doporučuji použít bezplatný program - ShadowExplorer. Stáhněte si archiv, rozbalte program a spusťte.

Otevře se poslední kopie souborů a kořenový adresář jednotky C. V levém horním rohu můžete vybrat zálohu, pokud jich máte více. Zkontrolujte různé kopie pro potřebné soubory. Porovnejte podle dat, kde je novější verze. V níže uvedeném příkladu jsem na ploše našel 2 soubory, které byly tři měsíce staré, když byly naposledy upravovány.

Tyto soubory se mi podařilo obnovit. Abych to udělal, vybral jsem je, kliknul pravým tlačítkem, vybral Exportovat a uvedl složku, kam je mám obnovit.

Stejným způsobem můžete okamžitě obnovit složky. Pokud vám stínové kopie fungovaly a neodstranili jste je, máte poměrně velkou šanci obnovit všechny nebo téměř všechny soubory zašifrované virem. Možná některé z nich budou starší verze, než bychom si přáli, ale přesto je to lepší než nic.

Pokud z nějakého důvodu nemáte stínové kopie souborů, jedinou šancí, jak získat alespoň některé ze zašifrovaných souborů, je obnovit je pomocí nástrojů pro obnovu smazaných souborů. K tomu doporučuji použít bezplatný program Photorec.

Spusťte program a vyberte disk, na kterém budete obnovovat soubory. Spuštěním grafické verze programu se soubor spustí qphotorec_win.exe. Musíte vybrat složku, kam budou umístěny nalezené soubory. Je lepší, když tato složka není umístěna na stejném disku, kde hledáme. K tomu připojte flash disk nebo externí pevný disk.

Proces hledání bude trvat dlouho. Na konci uvidíte statistiky. Nyní můžete přejít do dříve určené složky a podívat se, co se tam nalézá. Souborů bude s největší pravděpodobností hodně a většina z nich bude buď poškozená, nebo to budou nějaké systémové a zbytečné soubory. Ale přesto v tomto seznamu bude možné najít některé užitečné soubory. Zde nejsou žádné záruky, co najdete, to najdete. Nejlepší ze všeho je, že obrázky jsou obvykle obnoveny.

Pokud vás výsledek neuspokojí, pak stále existují programy pro obnovu smazaných souborů. Níže je uveden seznam programů, které obvykle používám, když potřebuji obnovit maximální počet souborů:

- R.saver

- Obnova souboru Starus

- JPEG Recovery Pro

- Active File Recovery Professional

Tyto programy nejsou zdarma, proto nebudu poskytovat odkazy. Se silnou touhou je můžete najít sami na internetu.

Celý proces obnovy souborů pomocí uvedených programů je podrobně zobrazen ve videu na samém konci článku.

Kaspersky, eset nod32 a další v boji proti Crusis ransomwaru (Dharma)

Jako obvykle jsem prošel fóra populárních antivirů při hledání informací o šifrovači, který vkládá příponu .combo. Trend k šíření viru je jasně viditelný. Spousta žádostí začíná od poloviny srpna. Nyní se zdá, že nejsou vidět, ale možná dočasně, nebo se prostě změnila přípona šifrovaných souborů.

Zde je příklad typické zprávy z fóra Kaspersky.

Komentář moderátora je níže.

Fórum EsetNod32 je již dlouho obeznámeno s virem, který vkládá příponu .combo. Pokud tomu dobře rozumím, virus není jedinečný a není nový, ale variací dlouho známé řady virů Crusis (Dharma). Zde je typický požadavek na dešifrování dat:

Všiml jsem si, že na fóru Eset je spousta recenzí, že se virus dostal na server přes rdp. Zdá se, že jde o opravdu silnou hrozbu a nelze nechat rdp bez krytu. Jediná otázka, která vyvstává, je, jak se virus dostane přes rdp. Zvedne heslo, spojí se se známým uživatelem a heslem nebo s něčím jiným.

Kde požádat o zaručené dešifrování

Náhodou jsem se setkal s jednou společností, která skutečně dešifruje data po práci různých šifrovacích virů, včetně Crusis (Dharma). Jejich adresa je http://www.dr-shifro.ru. Platba až po dešifrování a vašem ověření. Zde je příklad pracovního postupu:

- Specialista společnosti přijede do vaší kanceláře nebo domů a podepíše s vámi smlouvu, ve které stanoví cenu práce.

- Spustí decryptor na svém počítači a dešifruje některé soubory.

- Ujistíte se, že jsou otevřeny všechny soubory a podepíšete akt přijetí / přijetí provedené práce, obdržíte dekodér.

- Dešifrujte své soubory a uspořádejte zbytek dokumentů.

Nic neriskujete. Platba až po předvedení dekodéru. Napište prosím recenzi o své zkušenosti s touto společností.

Způsoby ochrany proti viru ransomware

Nebudu vypisovat samozřejmé věci o spouštění neznámých programů z internetu a otevírání příloh e-mailů. Tohle teď ví každý. Navíc jsem o tom mnohokrát psal ve svém článku v profi sekci. Budu se věnovat zálohám. Neměly by jen být, ale být zvenčí nepřístupné. Pokud se jedná o nějaký síťový disk, měl by k němu mít přístup samostatný účet se silným heslem.

Pokud zálohujete své osobní soubory na flash disk nebo externí disk, nenechávejte je trvale připojené k systému. Po vytvoření záložních kopií odpojte zařízení od počítače. V ideálním případě vidím zálohu na samostatné zařízení, které se zapne pouze pro vytvoření zálohy a poté se opět fyzicky odpojí od sítě odpojením síťového drátu nebo prostým vypnutím.

Zálohy musí být přírůstkové. To je nezbytné, aby se zabránilo situaci, kdy šifrátor zašifroval všechna data a vy jste si toho nevšimli. Byla provedena záloha, která nahradila staré soubory novými, ale již zašifrovanými. Ve výsledku máte archiv, ale nemá to smysl. Musíte mít hloubku archivu alespoň několik dní. Myslím, že v budoucnu budou, pokud ještě ne, kryptografové, kteří část dat v tichosti zašifrují a chvíli počkají, aniž by se ukázali. To bude provedeno v očekávání, že zašifrované soubory skončí v archivech a časem tam nahradí skutečné soubory.

Pro podnikový sektor to bude těžké období. Výše jsem již uvedl příklad z fóra eset, kde byly šifrovány síťové disky s 20TB dat. Nyní si představte, že máte takový síťový disk, ale v adresářích, ke kterým není neustále přistupováno, je zašifrováno pouze 500G dat. Uběhne pár týdnů, zašifrovaných souborů si nikdo nevšimne, protože jsou v archivních adresářích a neustále se s nimi nepracuje. Ale na konci vykazovaného období jsou data potřebná. Jdou tam a vidí, že je vše zašifrované. Obrátí se do archivu a tam je hloubka uložení řekněme 7 dní. A je to, data jsou pryč.

Zde potřebujeme samostatný pečlivý přístup k archivům. Potřebujete software a zdroje pro dlouhodobé ukládání dat.

Video s dešifrováním a obnovením souborů

Zde je příklad podobné modifikace viru, ale video je pro combo zcela relevantní.

Bojujte proti novým virovým hrozbám - ransomware

Nedávno jsme psali, že se sítí šíří nové hrozby – ransomware viry nebo viry, které podrobněji šifrují soubory, více se o nich dočtete na našem webu, na tomto odkazu.

V tomto tématu vám řekneme, jak můžete vrátit data zašifrovaná virem, k tomu použijeme dva dešifrovače, z antivirů Kaspersky a Doctor Web, to jsou nejúčinnější metody pro vrácení zašifrovaných informací.

1. Stáhněte si nástroje pro dešifrování souborů pomocí odkazů: Kaspersky a Dr.WEB

Nebo dešifrovače pro konkrétní typ šifrovaných souborů, které jsou ve formátu .

2. Nejprve se pokusíme dešifrovat soubory pomocí programu od společnosti Kaspersky:

2.1. Spuštění programu Kaspersky decryptor, pokud požádá o nějaké akce, například povolení ke spuštění, spustíme jej, pokud požádá o aktualizaci, aktualizujeme, zvýší se tím šance na vrácení zašifrovaných dat

2.2. V okně programu, které se zobrazí pro dešifrování souborů, vidíme několik tlačítek. Nastavte pokročilé možnosti a začněte kontrolovat.

2.3. V případě potřeby vyberte další možnosti a určete umístění hledání pro zašifrované soubory a v případě potřeby po dešifrování smažte, tuto možnost nedoporučuji, soubory nejsou vždy dešifrovány správně!

2.4. Spustíme skenování a čekáme na dešifrování našich dat zašifrovaných virem.

3. Pokud první metoda nefungovala. Pokus o dešifrování souborů pomocí Dr. WEB

3.1. Po stažení dešifrovací aplikace ji vložte například do kořenového adresáře disku "C:"., takže soubor "te102decrypt.exe" by měl být dostupný na "c:\te102decrypt.exe"

3.2. Nyní přejděte na příkazový řádek(Start-Search-Zadat "CMD" bez uvozovek-spustit stisknutím Enter)

3.3. Chcete-li zahájit dešifrování souborů napište příkaz "c:\te102decrypt.exe -k 86 -e (kód šifrovače)". Kód ransomwaru je přípona připojená na konec souboru, například „ [e-mail chráněný] _45jhj" - píšeme to bez uvozovek a závorek, respektujeme mezery. Měli byste dostat něco jako c:\te102decrypt.exe -k 86 -e [e-mail chráněný] _45jhj

3.4. Stiskněte Enter a počkejte, až budou soubory dešifrovány které byly zašifrovány, v některých případech se vytvoří několik kopií dešifrovaných souborů, zkuste je spustit, uložte kopii dešifrovaného souboru, který se normálně otevře, zbytek lze smazat.

Stáhnout další dekodéry souborů:

Pozornost: nezapomeňte uložit kopii zašifrovaných souborů na externí médium nebo jiný počítač. Níže uvedené dešifrovače nemusí dešifrovat soubory, ale pouze je poškodit!

Nejlepší je spustit decryptor na virtuálním počítači nebo na speciálně připraveném počítači po stažení několika souborů.

Níže uvedené dekodéry fungují následovně: Například vaše soubory jsou zašifrovány kodérem amba a soubory vypadají jako „Agreement.doc.amba“ nebo „Account.xls.amba“, poté si stáhněte decryptor pro soubory amba a spusťte jej, najde všechny soubory s tímto rozšířením a dešifrovat jej, ale opět se chraňte a nejprve vytvořit kopii zašifrovaných souborů, jinak můžete ztratit nesprávně dešifrovaná data navždy!

Pokud nechcete riskovat, pošlete nám pár souborů, po kontaktování přes formulář zpětné vazby spustíme decryptor na speciálně připraveném počítači izolovaném od internetu.

Odeslané soubory byly zkontrolovány nejnovější verzí Kaspersky Anti-Virus as nejnovějšími aktualizacemi databáze.

je škodlivý program, který po aktivaci zašifruje všechny osobní soubory, jako jsou dokumenty, fotografie atd. Počet takových programů je velmi velký a každým dnem se zvyšuje. Nedávno jsme narazili na desítky možností ransomwaru: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste, fff atd. Účelem takového ransomwaru je donutit uživatele, aby si zakoupili, často za velké peníze, program a klíč potřebný k dešifrování vlastních souborů.

Zašifrované soubory můžete samozřejmě obnovit jednoduše podle pokynů, které tvůrci viru zanechají na infikovaném počítači. Ale nejčastěji jsou náklady na dešifrování velmi významné, musíte také vědět, že některé šifrovací viry šifrují soubory takovým způsobem, že je jednoduše nelze dešifrovat později. A samozřejmě je jen nepříjemné platit za obnovu vlastních souborů.

Níže si povíme podrobněji o virech ransomwaru, o tom, jak pronikají do počítače oběti, a také o tom, jak odstranit virus ransomware a obnovit jím zašifrované soubory.

Jak se ransomware virus dostane do počítače

Virus ransomware je obvykle distribuován prostřednictvím e-mailu. Dopis obsahuje infikované dokumenty. Tyto e-maily jsou odesílány na obrovskou databázi e-mailových adres. Autoři tohoto viru používají zavádějící záhlaví a obsah e-mailů a snaží se uživatele přimět k otevření dokumentu připojeného k e-mailu. Některé dopisy informují o nutnosti zaplatit účet, jiné nabízejí k nahlédnutí nejnovější ceník, jiné otevírají vtipnou fotku atp. V každém případě bude výsledkem otevření přiloženého souboru napadení počítače virem ransomware.

Co je to ransomware virus

Virus ransomware je škodlivý program, který infikuje moderní verze operačních systémů rodiny Windows, jako je Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Tyto viry se snaží používat nejsilnější možné režimy šifrování, jako je RSA -2048 s délkou klíče je 2048 bitů, což prakticky vylučuje možnost výběru klíče pro vlastní dešifrování souborů.

Při infikování počítače používá virus ransomware systémový adresář %APPDATA% k ukládání vlastních souborů. Aby se automaticky spustil po zapnutí počítače, ransomware vytvoří záznam v registru Windows: HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft \Windows\CurrentVersion\Spustit, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Ihned po spuštění virus prohledá všechny dostupné disky včetně síťových a cloudových úložišť, aby zjistil, které soubory budou zašifrovány. Virus ransomware používá příponu názvu souboru jako způsob, jak určit skupinu souborů, které budou zašifrovány. Šifrovány jsou téměř všechny typy souborů, včetně těch běžných, jako jsou:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata , .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, . mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta , .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, . apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, . js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2 , .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb , .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, . odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm .wma .wmd .wmf .wmv .wn .wot .wp .wp4 .wp5 .wp6 .wp7 .wpa .wpb .wpd .wpe .wpg, .wpl, .wps, .wp, .wp, .. .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm , .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, . z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Ihned po zašifrování soubor obdrží novou příponu, kterou lze často použít k identifikaci názvu nebo typu šifrovače. Některé typy těchto malwarů mohou také změnit názvy šifrovaných souborů. Virus poté vytvoří textový dokument s názvy jako HELP_YOUR_FILES, README, který obsahuje pokyny pro dešifrování zašifrovaných souborů.

Ransomware se během své činnosti snaží zablokovat možnost obnovy souborů pomocí systému SVC (stínové kopie souborů). K tomu virus v příkazovém režimu zavolá obslužný program pro správu stínových kopií souborů pomocí klíče, který spustí proceduru jejich úplného odstranění. Proto je téměř vždy nemožné obnovit soubory pomocí jejich stínových kopií.

Virus ransomware aktivně využívá zastrašovací taktiku tím, že oběti poskytne odkaz na popis šifrovacího algoritmu a zobrazí na ploše výhružnou zprávu. Snaží se tak donutit uživatele infikovaného počítače, aby bez váhání poslal ID počítače na e-mailovou adresu autora viru, aby se pokusil vrátit jeho soubory. Reakcí na takovou zprávu je nejčastěji výše výkupného a adresa elektronické peněženky.

Je můj počítač napaden virem ransomware?

Je poměrně snadné určit, zda je počítač napaden virem ransomware nebo ne. Věnujte pozornost příponám vašich osobních souborů, jako jsou dokumenty, fotografie, hudba atd. Pokud se přípona změnila nebo vaše osobní soubory zmizely a zůstalo po nich mnoho souborů s neznámými názvy, je počítač infikován. Kromě toho je známkou infekce přítomnost souboru s názvem HELP_YOUR_FILES nebo README ve vašich adresářích. Tento soubor bude obsahovat pokyny pro dešifrování souborů.

Pokud máte podezření, že jste otevřeli dopis infikovaný virem ransomware, ale zatím se neobjevily žádné příznaky infekce, nevypínejte ani nerestartujte počítač. Postupujte podle kroků popsaných v části této příručky. Opět je velmi důležité nevypínat počítač, u některých typů ransomwaru se proces šifrování souborů aktivuje při prvním zapnutí počítače po infekci!

Jak dešifrovat soubory zašifrované virem ransomware?

Pokud se toto neštěstí stalo, pak není třeba panikařit! Musíte ale vědět, že ve většině případů neexistuje žádný bezplatný dešifrovač. Důvodem jsou silné šifrovací algoritmy používané takovým malwarem. To znamená, že je téměř nemožné dešifrovat soubory bez soukromého klíče. Použití metody výběru klíče také není možné kvůli velké délce klíče. Jediným způsobem, jak se pokusit získat dešifrovací klíč, je tedy bohužel pouze zaplacení celé požadované částky autorům viru.

Samozřejmě neexistuje absolutně žádná záruka, že po zaplacení se autoři viru spojí a poskytnou klíč potřebný k dešifrování vašich souborů. Kromě toho musíte pochopit, že placením peněz vývojářům virů je vy sami tlačíte k vytváření nových virů.

Jak odstranit ransomware virus?

Než budete pokračovat, musíte vědět, že když začnete odstraňovat virus a pokoušíte se obnovit soubory sami, zablokujete možnost dešifrovat soubory tím, že zaplatíte autorům viru částku, kterou požadovali.

Kaspersky Virus Removal Tool a Malwarebytes Anti-malware dokážou detekovat různé typy aktivních ransomwarových virů a snadno je odstraní z vašeho počítače, ALE nemohou obnovit zašifrované soubory.

5.1. Odstraňte ransomware pomocí nástroje Kaspersky Virus Removal Tool

Ve výchozím nastavení je program nakonfigurován tak, aby obnovoval všechny typy souborů, ale pro urychlení práce se doporučuje ponechat pouze typy souborů, které potřebujete obnovit. Po dokončení výběru stiskněte tlačítko OK.

V dolní části okna QPhotoRec najděte tlačítko Procházet a klikněte na něj. Musíte vybrat adresář, kam se budou ukládat obnovené soubory. Je vhodné použít disk, který neobsahuje šifrované soubory vyžadující obnovu (můžete použít USB flash disk nebo externí disk).

Chcete-li zahájit postup pro vyhledávání a obnovu původních kopií zašifrovaných souborů, klepněte na tlačítko Hledat. Tento proces trvá poměrně dlouho, takže buďte trpěliví.

Po dokončení vyhledávání klikněte na tlačítko Ukončit. Nyní otevřete složku, kterou jste vybrali pro uložení obnovených souborů.

Složka bude obsahovat adresáře s názvem recup_dir.1, recup_dir.2, recup_dir.3 a tak dále. Čím více souborů program najde, tím více adresářů bude. Chcete-li najít soubory, které potřebujete, zkontrolujte postupně všechny adresáře. Pro snazší nalezení požadovaného souboru mezi velkým počtem obnovených použijte vestavěný vyhledávací systém Windows (podle obsahu souboru) a nezapomeňte také na funkci třídění souborů v adresářích. Jako parametr řazení můžete vybrat datum, kdy byl soubor změněn, protože QPhotoRec se při obnově souboru pokouší tuto vlastnost obnovit.

Jak zabránit napadení počítače virem ransomware?

Většina moderních antivirových programů má již zabudovaný ochranný systém proti pronikání a aktivaci ransomwarových virů. Pokud tedy váš počítač nemá antivirový program, nezapomeňte jej nainstalovat. Jak si jej vybrat, zjistíte přečtením tohoto.

Kromě toho existují specializované ochranné programy. Jedná se například o CryptoPrevent, další podrobnosti.

Pár slov na závěr

Podle těchto pokynů bude váš počítač vyčištěn od viru ransomware. Máte-li dotazy nebo potřebujete pomoc, kontaktujte nás.

Ransomware (cryptolockers) je rodina škodlivých programů, které blokují přístup uživatelů k souborům v počítači pomocí různých šifrovacích algoritmů (například сbf, chipdale, just, foxmail inbox com, watnik91 aol com atd.).

Virus obvykle šifruje oblíbené typy uživatelských souborů: dokumenty, tabulky, databáze 1C, libovolná datová pole, fotografie atd. Dešifrování souborů je nabízeno za peníze – tvůrci požadují, abyste převedli určitou částku, obvykle v bitcoinech. A pokud organizace nepřijala náležitá opatření k zajištění bezpečnosti důležitých informací, může být předání požadované částky útočníkům jediným způsobem, jak obnovit výkonnost společnosti.

Ve většině případů se virus šíří prostřednictvím e-mailu, maskovaného jako docela obyčejné dopisy: oznámení z finančního úřadu, úkony a smlouvy, informace o nákupech atd. Stažením a otevřením takového souboru uživatel, aniž by si to uvědomoval, spustí Škodlivý kód. Virus postupně zašifruje potřebné soubory a také odstraní původní instance pomocí zaručených metod zničení (takže uživatel nemůže obnovit nedávno smazané soubory pomocí speciálních nástrojů).

Moderní ransomware

Ransomware a další viry, které blokují přístup uživatelů k datům, nejsou v informační bezpečnosti novým problémem. První verze se objevily již v 90. letech, ale používaly především buď „slabé“ (nestabilní algoritmy, malá velikost klíče) nebo symetrické šifrování (soubory od velkého počtu obětí byly šifrovány jedním klíčem, bylo možné klíč také obnovit zkoumáním kódu viru), nebo dokonce přicházejí s vlastními algoritmy. Moderní instance takové nedostatky nemají, útočníci používají hybridní šifrování: pomocí symetrických algoritmů je obsah souborů šifrován velmi vysokou rychlostí a šifrovací klíč je šifrován asymetrickým algoritmem. To znamená, že k dešifrování souborů potřebujete klíč, který vlastní pouze útočník, nelze jej nalézt ve zdrojovém kódu programu. Například CryptoLocker používá algoritmus RSA s délkou klíče 2048 bitů v kombinaci se symetrickým algoritmem AES s délkou klíče 256 bitů. Tyto algoritmy jsou v současnosti uznávány jako kryptoodolné.

Počítač je napaden virem. Co dělat?

Je třeba mít na paměti, že ačkoli šifrovací viry používají moderní šifrovací algoritmy, nejsou schopny okamžitě zašifrovat všechny soubory v počítači. Šifrování probíhá sekvenčně, rychlost závisí na velikosti šifrovaných souborů. Pokud tedy v průběhu práce zjistíte, že se obvyklé soubory a programy přestaly správně otevírat, měli byste okamžitě přestat pracovat na počítači a vypnout jej. Některé soubory tak můžete chránit před šifrováním.

Jakmile narazíte na problém, prvním krokem je zbavit se samotného viru. Nebudeme se tím podrobně zabývat, stačí zkusit vyléčit počítač pomocí antivirových programů nebo odstranit virus ručně. Za zmínku stojí pouze to, že virus se po dokončení šifrovacího algoritmu často sám zničí, což znesnadňuje dešifrování souborů, aniž by se museli uchýlit k pomoci vetřelcům. V tomto případě nemusí antivirový program nic detekovat.

Hlavní otázkou je, jak obnovit zašifrovaná data? Obnovení souborů po viru ransomware je bohužel téměř nemožné. Minimálně nikdo nezaručí kompletní obnovu dat v případě úspěšné infekce. Mnoho výrobců antivirových nástrojů nabízí pomoc při dešifrování souborů. K tomu je potřeba odeslat zašifrovaný soubor a další informace (soubor s kontakty útočníků, veřejný klíč) prostřednictvím speciálních formulářů umístěných na stránkách výrobců. Je malá šance, že našli způsob, jak se vypořádat s konkrétním virem a vaše soubory budou úspěšně dešifrovány.

Zkuste použít nástroj pro obnovu souborů. Je možné, že virus nepoužil zaručené metody destrukce a některé soubory lze obnovit (toto může fungovat zejména s velkými soubory, např. se soubory o velikosti několika desítek gigabajtů). Existuje také možnost obnovit soubory ze stínových kopií. Při použití nástroje Obnovení systému Windows vytvoří snímky ("snímky"), které mohou obsahovat data souboru v době vytvoření bodu obnovení.

Pokud byla vaše data zašifrována v cloudových službách, kontaktujte technickou podporu nebo si prostudujte možnosti služby, kterou používáte: ve většině případů služby poskytují funkci „rollback“ k předchozím verzím souborů, takže je lze obnovit.

Co důrazně nedoporučujeme dělat, je následovat ransomware a platit za dešifrování. Byly případy, kdy lidé dali peníze, ale nedostali klíče. Nikdo nezaručuje, že útočníci po obdržení peněz skutečně pošlou šifrovací klíč a vy budete moci soubory obnovit.

Jak se chránit před virem ransomware. Preventivní opatření

Je snazší předejít nebezpečným následkům, než je napravit:

- Používejte spolehlivé antivirové nástroje a pravidelně aktualizujte antivirové databáze. Zní to banálně, ale výrazně to sníží šance na úspěšné zavlečení viru do vašeho počítače.

- Uchovávejte záložní kopie svých dat.

Nejlepší způsob, jak toho dosáhnout, jsou specializované nástroje pro zálohování. Většina cryptolockerů dokáže šifrovat i zálohy, takže má smysl ukládat zálohy na jiných počítačích (například na serverech) nebo na odcizených médiích.

Omezte práva k úpravám souborů ve složkách se zálohami, povolte pouze připojování. Kromě následků ransomwaru neutralizují záložní systémy mnoho dalších hrozeb spojených se ztrátou dat. Šíření viru opět ukazuje relevanci a důležitost používání takových systémů. Obnova dat je mnohem jednodušší než dešifrování!

- Omezte softwarové prostředí v doméně.

Dalším účinným způsobem, jak proti tomu bojovat, je omezit spouštění některých potenciálně nebezpečných typů souborů, například s příponami .js, .cmd, .bat, .vba, .ps1 atd. To lze provést pomocí nástroje AppLocker ( v Enterprise-revisions) nebo zásadách SRP centrálně v doméně. Na webu jsou poměrně podrobné návody, jak na to. Ve většině případů uživatel nemusí používat výše zmíněné soubory skriptů a ransomware bude mít menší šanci na úspěšnou implementaci.

- Buď opatrný.

Všímavost je jednou z nejúčinnějších metod prevence hrozby. Buďte podezřívaví ke každému e-mailu, který obdržíte od neznámých lidí. S otevíráním všech příloh nespěchejte, v případě pochybností je lepší kontaktovat správce s dotazem.

Alexandr Vlasov, vrchní inženýr oddělení implementace systémů informační bezpečnosti společnosti "SKB Kontur"

Obnova zašifrovaných souborů je problém, kterému čelí velké množství uživatelů osobních počítačů, kteří se stali obětí různých šifrovacích virů. Počet škodlivých programů v této skupině je velmi velký a každým dnem se zvyšuje. Nedávno jsme narazili na desítky možností ransomwaru: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt atd.

Zašifrované soubory můžete samozřejmě obnovit jednoduše podle pokynů, které tvůrci viru zanechají na infikovaném počítači. Ale nejčastěji jsou náklady na dešifrování velmi významné, musíte také vědět, že některé šifrovací viry šifrují soubory takovým způsobem, že je jednoduše nelze dešifrovat později. A samozřejmě je jen nepříjemné platit za obnovu vlastních souborů.

Způsoby, jak zdarma obnovit zašifrované soubory

Existuje několik způsobů, jak obnovit zašifrované soubory pomocí zcela bezplatných a osvědčených programů, jako je ShadowExplorer a PhotoRec. Před a během obnovy se snažte infikovaný počítač využívat co nejméně, zvýšíte tak své šance na úspěšnou obnovu souboru.

Níže popsaný návod je nutné dodržovat krok za krokem, pokud se vám něco nedaří, tak ZASTAVTE, požádejte o pomoc napsáním komentáře k tomuto článku nebo založením nového tématu na našem webu.

1. Odstraňte ransomware virus

Kaspersky Virus Removal Tool a Malwarebytes Anti-malware dokážou detekovat různé typy aktivních ransomwarových virů a snadno je odstraní z vašeho počítače, ALE nemohou obnovit zašifrované soubory.

1.1. Odstraňte ransomware pomocí nástroje Kaspersky Virus Removal Tool

Klepněte na tlačítko Skenovat spusťte skenování počítače na přítomnost ransomwaru.

Počkejte na konec tohoto procesu a odstraňte nalezený malware.

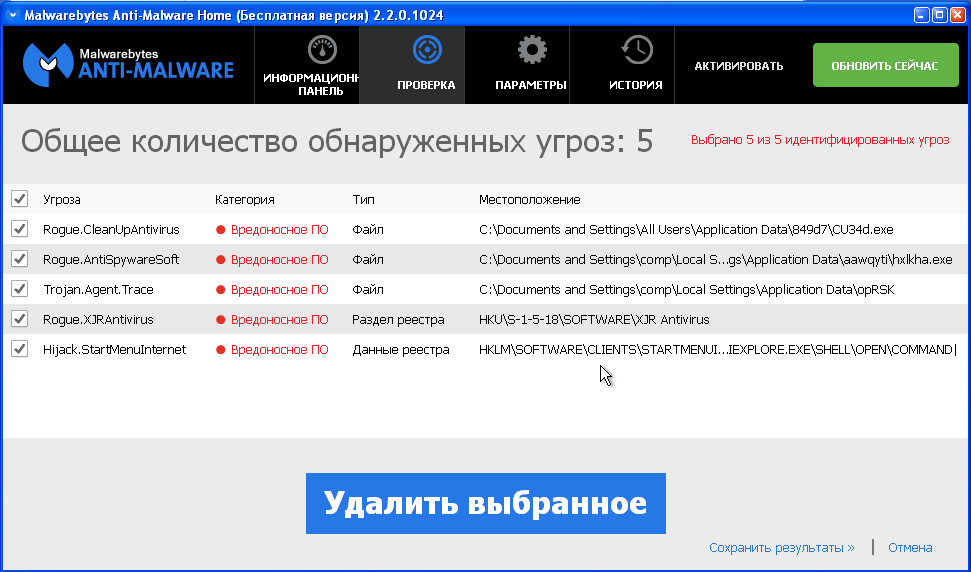

1.2. Odstraňte ransomware pomocí Malwarebytes Anti-malware

Stáhněte si program. Po dokončení stahování spusťte stažený soubor.

Proces aktualizace programu se spustí automaticky. Když to skončí, stiskněte tlačítko Spustit kontrolu. Malwarebytes Anti-malware začne skenovat váš počítač.

Ihned po dokončení kontroly počítače Malwarebytes Anti-malware otevře seznam nalezených součástí viru ransomware.

Klepněte na tlačítko Smazat vybrané k vyčištění počítače. Během odstraňování malwaru může Malwarebytes Anti-malware vyžadovat restartování počítače, aby proces mohl pokračovat. Potvrďte to výběrem Ano.

Po restartování počítače bude Malwarebytes Anti-malware automaticky pokračovat v procesu dezinfekce.

2. Obnovte zašifrované soubory pomocí ShadowExplorer

ShadowExplorer je malý nástroj, který umožňuje obnovit stínové kopie souborů, které jsou automaticky vytvářeny operačním systémem Windows (7-10). To vám umožní obnovit původní stav zašifrovaných souborů.

Stáhněte si program. Program je v zip archivu. Klikněte proto pravým tlačítkem myši na stažený soubor a vyberte Extrahovat vše. Poté otevřete složku ShadowExplorerPortable.

Spusťte aplikaci ShadowExplorer. Vyberte požadovaný disk a datum vytvoření stínových kopií, respektive čísla 1 a 2 na obrázku níže.

Klepněte pravým tlačítkem myši na adresář nebo soubor, jehož kopii chcete obnovit. Z nabídky, která se zobrazí, vyberte Export.

Nakonec vyberte složku, do které bude obnovený soubor zkopírován.

3. Obnovte zašifrované soubory pomocí PhotoRec

PhotoRec je bezplatný program určený k obnově smazaných a ztracených souborů. Pomocí něj můžete obnovit původní soubory, které ransomwarové viry smazaly po vytvoření jejich šifrovaných kopií.

Stáhněte si program. Program je v archivu. Klikněte proto pravým tlačítkem myši na stažený soubor a vyberte Extrahovat vše. Poté otevřete složku testdisk.

Najděte QPhotoRec_Win v seznamu souborů a spusťte jej. Otevře se okno programu, ve kterém se zobrazí všechny diskové oddíly dostupných disků.

V seznamu oddílů vyberte ten, který obsahuje šifrované soubory. Poté klikněte na tlačítko Formáty souborů.

Ve výchozím nastavení je program nakonfigurován tak, aby obnovoval všechny typy souborů, ale pro urychlení práce se doporučuje ponechat pouze typy souborů, které potřebujete obnovit. Po dokončení výběru stiskněte tlačítko OK.

V dolní části okna QPhotoRec najděte tlačítko Procházet a klikněte na něj. Musíte vybrat adresář, kam se budou ukládat obnovené soubory. Je vhodné použít disk, který neobsahuje šifrované soubory vyžadující obnovu (můžete použít USB flash disk nebo externí disk).

Chcete-li zahájit postup pro vyhledávání a obnovu původních kopií zašifrovaných souborů, klepněte na tlačítko Hledat. Tento proces trvá poměrně dlouho, takže buďte trpěliví.

Po dokončení vyhledávání klikněte na tlačítko Ukončit. Nyní otevřete složku, kterou jste vybrali pro uložení obnovených souborů.

Složka bude obsahovat adresáře s názvem recup_dir.1, recup_dir.2, recup_dir.3 a tak dále. Čím více souborů program najde, tím více adresářů bude. Chcete-li najít soubory, které potřebujete, zkontrolujte postupně všechny adresáře. Pro snazší nalezení požadovaného souboru mezi velkým počtem obnovených použijte vestavěný vyhledávací systém Windows (podle obsahu souboru) a nezapomeňte také na funkci třídění souborů v adresářích. Jako parametr řazení můžete vybrat datum, kdy byl soubor změněn, protože QPhotoRec se při obnově souboru pokouší tuto vlastnost obnovit.