Continúo la columna infame en mi sitio web con otra historia en la que yo mismo fui la víctima. Hablaré sobre el virus ransomware Crusis (Dharma), que cifró todos los archivos en una unidad de red y les dio la extensión .combo. Trabajó no solo en archivos locales, como sucede con mayor frecuencia, sino también en archivos de red.

Descifrado garantizado de archivos después de un virus ransomware - dr-shifro.ru. Los detalles del trabajo y el esquema de interacción con el cliente se encuentran a continuación en mi artículo o en el sitio web en la sección "Procedimiento de trabajo".

Introducción

La historia será en primera persona, ya que los datos y la infraestructura que administré sufrieron el ransomware. Qué triste es admitir esto, pero yo mismo tengo parte de culpa por lo que pasó, aunque conozco criptógrafos desde hace mucho tiempo. En mi defensa, diré que los datos no se perdieron, todo se restauró rápidamente y se investigó en la persecución. Pero primero lo primero.

Una mañana aburrida comenzó con el hecho de que a las 9:15 un administrador del sistema llamó desde un sitio remoto y dijo que había un encriptador en la red, los datos en las unidades de red ya estaban encriptados. Un escalofrío me recorrió la piel :) Empezó a comprobar el origen de la infección por su cuenta, y yo empecé a comprobar con la mía. Por supuesto, fui inmediatamente al servidor, desconecté las unidades de red y comencé a mirar el registro de acceso a datos. Las unidades de red están configuradas en , deben estar habilitadas . Desde el registro, vi de inmediato la fuente de la infección, la cuenta bajo la cual se ejecutó el ransomware y la hora en que comenzó el cifrado.

Descripción del virus ransomware Crusis (Dharma)

Entonces comenzó la investigación. Los archivos cifrados obtuvieron la extensión .combo. Había muchos de ellos. El criptógrafo comenzó a trabajar tarde en la noche, alrededor de las 11 p.m. Tuvimos suerte: la copia de seguridad de los discos afectados acababa de completarse en ese momento. Los datos no se perdieron en absoluto, ya que lograron hacer una copia de seguridad al final de la jornada laboral. Inmediatamente comencé a restaurar desde una copia de seguridad que está en un servidor separado sin acceso smb.

Durante la noche, el virus logró encriptar aproximadamente 400 GB de datos en unidades de red. La eliminación banal de todos los archivos cifrados con la extensión combo tomó mucho tiempo. Al principio quería borrarlos todos a la vez, pero al solo contar estos archivos duraba 15 minutos, me di cuenta que de momento era inútil. En cambio, comenzó a acumular los datos actuales y luego limpió los discos de archivos cifrados.

Déjame decirte la verdad ahora mismo. Tener copias de seguridad confiables y actualizadas hace que cualquier problema sea solucionable. Qué hacer si no están allí, o si no son relevantes, ni siquiera puedo imaginarlo. Siempre presto especial atención a las copias de seguridad. Los aprecio, los aprecio y no doy acceso a nadie a ellos.

Después de que comencé la recuperación de archivos cifrados, llegó el momento de resolver la situación con calma y observar más de cerca el virus de cifrado Crusis (Dharma). Aquí me esperaban sorpresas. La fuente de la infección era una máquina virtual con ventanas 7 con el reenviado rdp puerto a través del canal de respaldo. El puerto no era estándar: 33333. Creo que fue un gran error usar ese puerto. Aunque no es estándar, es muy popular. Por supuesto, es mejor no reenviar rdp en absoluto, pero en este caso era realmente necesario. Por cierto, ahora, en lugar de esta máquina virtual, también se usa una máquina virtual con CentOS 7, tiene un contenedor con xfce y un navegador que se ejecuta en el docker. Bueno, esta máquina virtual no tiene acceso a ningún lado, solo donde lo necesitas.

¿Qué tiene de miedo toda esta historia? Se actualizó la máquina virtual. El ransomware comenzó a funcionar a fines de agosto. Cuando se realizó la infección de la máquina, definitivamente no es posible establecerlo. El virus borró muchas cosas en la propia máquina virtual. Las actualizaciones de este sistema se pusieron en mayo. Es decir, no debe haber agujeros abiertos viejos en él. Ahora no sé en absoluto cómo dejar el puerto rdp accesible desde Internet. Hay demasiados casos en los que realmente se necesita. Por ejemplo, un servidor de terminal en hardware alquilado. No alquilará una puerta de enlace vpn para cada servidor.

Ahora más cerca del punto y del ransomware en sí. La máquina virtual tenía una interfaz de red deshabilitada y luego la lanzó. Me recibió una señal estándar, que he visto muchas veces con otros ransomware.

¡Todos sus archivos han sido encriptados! Todos sus archivos han sido encriptados debido a un problema de seguridad con su PC. Si deseas restaurarlos, escríbenos al e-mail [correo electrónico protegido] Escriba este ID en el título de su mensaje 501BED27 En caso de no recibir respuesta en 24 horas escríbanos a estos correos electrónicos: [correo electrónico protegido] Tienes que pagar por el descifrado en Bitcoins. El precio depende de lo rápido que nos escribas. Después del pago, le enviaremos la herramienta de descifrado que descifrará todos sus archivos. Descifrado gratuito como garantía Antes de pagar puede enviarnos hasta 1 archivo para descifrado gratuito. El tamaño total de los archivos debe ser inferior a 1 Mb (no archivados) y los archivos no deben contener información valiosa. (bases de datos, copias de seguridad, grandes hojas de Excel, etc.) Cómo obtener Bitcoins La forma más fácil de comprar bitcoins es el sitio LocalBitcoins. Debe registrarse, hacer clic en "Comprar bitcoins" y seleccionar el vendedor por método de pago y precio. https://localbitcoins.com/buy_bitcoins También puede encontrar otros lugares para comprar Bitcoins y una guía para principiantes aquí: ¡Atención! No cambie el nombre de los archivos cifrados. No intente descifrar sus datos con software de terceros, puede causar la pérdida permanente de datos. El descifrado de sus archivos con la ayuda de terceros puede aumentar el precio (agregan su tarifa a la nuestra) o puede convertirse en víctima de una estafa.

Había 2 archivos de texto en el escritorio con los nombres ARCHIVOS ENCRIPTADOS.TXT el siguiente contenido:

Todos sus datos nos han sido bloqueados escribe email [correo electrónico protegido]

Es curioso que hayan cambiado los derechos sobre el directorio. Escritorio. El usuario no tenía permisos de escritura. Aparentemente, el virus hizo esto para evitar que el usuario borre accidentalmente información en archivos de texto del escritorio. Había un directorio en el escritorio. troya, que contenía el propio virus - un archivo l20VHC_playload.exe.

Cómo el ransomware Crusis (Dharma) cifra los archivos

Habiendo resuelto todo con calma y leído mensajes similares sobre el tema del ransomware en Internet, descubrí que había atrapado una variante del conocido virus de cifrado Crusis (Dharma). Kaspersky lo detecta como Trojan-Ransom.Win32.Crusis.to. Pone diferentes extensiones de archivo, incluido .combo. Mi lista de archivos se veía así:

- Vanino.docx.id-24EE2FBC..combo

- Petropavlovsk-Kamchatsky.docx.id-24EE2FBC..combo

- Horol.docx.id-24EE2FBC..combo

- Yakutsk.docx.id-24EE2FBC..combo

Te contaré algunos detalles más sobre cómo funcionaba el ransomware. No mencioné nada importante. Esta computadora estaba en un dominio. ¡El cifrado de archivos se realizó desde un usuario de dominio! Aquí surge la pregunta, de dónde lo sacó el virus. En los registros de los controladores de dominio, no vi información y selección de la contraseña del usuario. No hubo masa de autorizaciones fallidas. O se explotó algún tipo de vulnerabilidad, o no sé qué pensar. Se utilizó una cuenta que nunca ha iniciado sesión en este sistema. Hubo autorización a través de rdp desde una cuenta de usuario de dominio y luego encriptación. En el propio sistema tampoco había rastros de enumeración de usuarios y contraseñas. Casi inmediatamente hubo un inicio de sesión de rdp con una cuenta de dominio. Era necesario recoger, como mínimo, no solo la contraseña, sino también el nombre.

Desafortunadamente, la cuenta tenía una contraseña de 123456. Era la única cuenta con tal contraseña que los administradores locales no detectaron. Factor humano. Era el administrador y por alguna razón toda una serie de administradores de sistemas conocían esta contraseña, pero no la cambiaron. Obviamente, esta es la razón para usar esta cuenta en particular. Sin embargo, el mecanismo para obtener incluso una contraseña y un nombre de usuario tan simples sigue siendo desconocido.

Apagué y eliminé la máquina virtual infectada con el ransomware, habiendo tomado previamente la imagen del disco. Tomé el virus en sí de la imagen para ver su trabajo. La historia adicional se basará en el lanzamiento del virus en una máquina virtual.

Otro pequeño detalle. El virus escaneaba toda la red local y simultáneamente encriptaba la información en aquellos equipos donde había algunas carpetas compartidas con acceso para todos. Esta es la primera vez que veo una modificación de este tipo del cifrador. Es realmente algo terrible. Tal virus puede simplemente paralizar a toda la organización. Digamos que, por alguna razón, tenía acceso a la red para las copias de seguridad. O usaron algún tipo de contraseña débil para la cuenta. Puede suceder que todo esté encriptado, tanto los datos como las copias archivadas. En general, ahora estoy pensando en almacenar copias de seguridad no solo en un entorno de red aislado, sino en general en equipos apagados que se inician solo para hacer una copia de seguridad.

Cómo reparar su computadora y eliminar el ransomware Crusis (Dharma)

En mi caso, el virus Crusis ransomware (Dharma) no escondió mucho y eliminarlo no debería presentar ningún problema. Como dije, estaba en una carpeta en el escritorio. Además, se grabó a sí mismo y al mensaje informativo en autorun.

El cuerpo del virus en sí se duplicó en el lanzamiento en la sección puesta en marcha para todos los usuarios y ventanas/sistema32. No miré más de cerca, porque no veo el punto en esto. Después de haber sido infectado con un ransomware, le recomiendo que reinstale el sistema. Esta es la única manera de asegurarse de eliminar el virus. Nunca estará completamente seguro de que el virus se eliminó, ya que podría usar algunas vulnerabilidades aún no publicadas y desconocidas para dejar un marcador en el sistema. Después de un tiempo, a través de esta hipoteca, puede obtener algún virus nuevo y todo se repetirá en un círculo.

Por lo tanto, recomiendo que inmediatamente después de detectar el ransomware, no trate la computadora, sino que reinstale el sistema, guardando los datos restantes. Quizás el virus no logró encriptar todo. Estas recomendaciones aplican para aquellos que no van a intentar recuperar archivos. Si tiene copias de seguridad actuales, simplemente reinstale el sistema y restaure los datos.

Si no tiene copias de seguridad y está listo para restaurar archivos a cualquier costo, tratamos de no tocar la computadora en absoluto. En primer lugar, simplemente desconecte el cable de red, descargue un par de archivos cifrados y un archivo de texto con información sobre limpio unidad flash, luego apague la computadora. La computadora ya no se puede encender. Si no comprende los asuntos informáticos en absoluto, entonces no podrá hacer frente al virus usted mismo, y mucho menos descifrar o restaurar archivos. Póngase en contacto con alguien que sepa. Si crees que puedes hacer algo por ti mismo, sigue leyendo.

Dónde descargar el decodificador Crusis (Dharma)

Luego viene mi consejo universal sobre todos los virus ransomware. Hay un sitio: https://www.nomoreransom.org. En teoría, podría contener un descifrador para Crusis o Dharma, o alguna otra información sobre cómo descifrar archivos. En mi práctica, esto nunca había sucedido antes, pero de repente tienes suerte. Vale la pena intentarlo. Para ello, en la página principal, accedemos haciendo clic en SÍ.

Adjuntamos 2 archivos y pegamos el contenido del mensaje de información del encriptador y hacemos clic Controlar.

Si tienes suerte, consigue algo de información. En mi caso, no se encontró nada.

Todos los descifradores existentes para ransomware se recopilan en una página separada: https://www.nomoreransom.org/en/decryption-tools.html La existencia de esta lista nos permite esperar que todavía tenga algún sentido en este sitio y servicio. Kaspersky tiene un servicio similar: https://noransom.kaspersky.com/ru/ Puede probar suerte allí.

Creo que no vale la pena buscar decodificadores en otro lugar a través de una búsqueda en Internet. Es poco probable que se encuentren. Lo más probable es que sea una estafa ordinaria con software basura en el mejor de los casos, o un nuevo virus.

Una adición importante. Si tiene instalada una versión con licencia de algún antivirus, asegúrese de crear una solicitud al antivirus TP sobre el tema de descifrado de archivos. A veces realmente ayuda. He visto informes de descifrado exitoso por soporte antivirus.

Cómo descifrar y recuperar archivos después del virus Crusis (Dharma)

¿Qué hacer cuando el virus Crusis (Dharma) cifró sus archivos, ninguno de los métodos descritos anteriormente ayudó y realmente necesita restaurar los archivos? La implementación técnica del cifrado no permite descifrar archivos sin una clave o descifrador, que solo tiene el autor del encriptador. Tal vez haya alguna otra forma de obtenerlo, pero no tengo esa información. Solo podemos intentar recuperar archivos usando métodos improvisados. Éstas incluyen:

- Herramienta instantáneas ventanas

- Programas para recuperar datos borrados

Antes de más manipulaciones, recomiendo hacer una imagen sector por sector del disco. Esto solucionará el estado actual y, si no sucede nada, al menos podrá volver al punto de partida e intentar otra cosa. A continuación, debe eliminar el ransomware con cualquier antivirus que tenga el último conjunto de bases de datos antivirus. Adecuado Cúralo o Herramienta de eliminación de virus Kaspersky. Puede instalar cualquier otro antivirus en modo de prueba. Esto es suficiente para eliminar el virus.

Después de eso, iniciamos el sistema infectado y comprobamos si tenemos habilitadas las instantáneas. Esta herramienta funciona de forma predeterminada en Windows 7 y versiones posteriores, a menos que la deshabilite manualmente. Para verificar, abra las propiedades de la computadora y vaya a la sección de protección del sistema.

Si durante la infección no confirmó la solicitud de UAC para eliminar archivos en instantáneas, algunos datos deberían permanecer allí. Para una recuperación conveniente de archivos de instantáneas, sugiero usar un programa gratuito para esto: ShadowExplorer. Descargue el archivo, descomprima el programa y ejecútelo.

Se abrirá la última copia de los archivos y la raíz de la unidad C. En la esquina superior izquierda, puede seleccionar una copia de seguridad si tiene más de una. Compruebe diferentes copias para los archivos necesarios. Comparar por fechas donde está la versión más reciente. En mi ejemplo a continuación, encontré 2 archivos en mi escritorio que tenían tres meses cuando se editaron por última vez.

Pude recuperar estos archivos. Para ello, los seleccioné, hice clic derecho, seleccioné Exportar e indiqué la carpeta donde restaurarlos.

Puede restaurar carpetas inmediatamente de la misma manera. Si las instantáneas funcionaron para usted y no las eliminó, tiene muchas posibilidades de recuperar todos o casi todos los archivos cifrados por el virus. Quizás alguno de ellos sea una versión más antigua de lo que nos gustaría, pero sin embargo, es mejor que nada.

Si por alguna razón no tiene instantáneas de archivos, la única posibilidad de obtener al menos algunos de los archivos cifrados es restaurarlos usando las herramientas para recuperar archivos eliminados. Para hacer esto, sugiero usar el programa gratuito Photorec.

Ejecute el programa y seleccione el disco en el que recuperará los archivos. Al iniciar la versión gráfica del programa se ejecuta el archivo qphotorec_win.exe. Debe seleccionar la carpeta donde se colocarán los archivos encontrados. Es mejor si esta carpeta no se encuentra en la misma unidad en la que estamos buscando. Conecte una unidad flash o un disco duro externo para esto.

El proceso de búsqueda llevará mucho tiempo. Al final verás estadísticas. Ahora puede ir a la carpeta especificada anteriormente y ver qué se encuentra allí. Lo más probable es que haya muchos archivos y la mayoría de ellos estarán dañados o serán algún tipo de sistema y archivos inútiles. Sin embargo, en esta lista será posible encontrar algunos archivos útiles. No hay garantías aquí, lo que encuentras es lo que encontrarás. Lo mejor de todo es que, por lo general, las imágenes se restauran.

Si el resultado no le satisface, todavía hay programas para recuperar archivos borrados. A continuación se muestra una lista de programas que suelo utilizar cuando necesito recuperar la máxima cantidad de archivos:

- R.ahorro

- Recuperación de archivos Starus

- Recuperación JPEG Pro

- Profesional de recuperación activa de archivos

Estos programas no son gratuitos, por lo que no proporcionaré enlaces. Con un fuerte deseo, puede encontrarlos usted mismo en Internet.

Todo el proceso de recuperación de archivos utilizando los programas enumerados se muestra en detalle en el video al final del artículo.

Kaspersky, eset nod32 y otros en la lucha contra el ransomware Crusis (Dharma)

Como de costumbre, recorrí los foros de antivirus populares en busca de información sobre el encriptador que pone la extensión .combo. La tendencia hacia la propagación del virus es claramente visible. Muchas solicitudes comienzan a partir de mediados de agosto. Ahora parece que no son visibles, pero, quizás temporalmente, o simplemente ha cambiado la extensión de los archivos cifrados.

Este es un ejemplo de un mensaje típico del foro de Kaspersky.

El comentario del moderador está abajo.

El foro de EsetNod32 ha estado familiarizado durante mucho tiempo con un virus que pone la extensión .combo. Según tengo entendido, el virus no es único ni nuevo, sino una variación de la conocida serie de virus Crusis (Dharma). Aquí hay una solicitud típica para descifrar datos:

Noté que hay muchas reseñas en el foro de Eset de que el virus ingresó al servidor a través de rdp. Parece que esta es una amenaza realmente fuerte y es imposible dejar a rdp sin cobertura. La única duda que surge es cómo entra el virus por rdp. Recoge una contraseña, se conecta con un usuario y una contraseña conocidos, o algo más.

Dónde solicitar el descifrado garantizado

Me encontré con una empresa que realmente descifra datos después del trabajo de varios virus de cifrado, incluido Crusis (Dharma). Su dirección es http://www.dr-shifro.ru. Pago solo después del descifrado y su verificación. Aquí hay un flujo de trabajo de ejemplo:

- Un especialista de la empresa se desplaza hasta su oficina u hogar y firma un contrato con usted, en el que fija el costo del trabajo.

- Inicia el descifrador en su computadora y descifra algunos archivos.

- Te aseguras de que todos los archivos estén abiertos, y firmas el acta de aceptación/aceptación del trabajo realizado, recibes un descodificador.

- Descifra tus archivos y ordena el resto de los documentos.

No arriesgas nada. Pago solo después de la demostración del decodificador. Por favor escriba una reseña sobre su experiencia con esta empresa.

Métodos de protección contra el virus ransomware

No enumeraré las cosas obvias sobre el lanzamiento de programas desconocidos de Internet y la apertura de archivos adjuntos de correo electrónico. Esto es lo que todos saben ahora. Además, escribí sobre esto muchas veces en mi artículo en la sección profesional. Prestaré atención a las copias de seguridad. No solo deben ser, sino ser inaccesibles desde el exterior. Si se trata de algún tipo de unidad de red, entonces una cuenta separada con una contraseña segura debería tener acceso a ella.

Si realiza una copia de seguridad de sus archivos personales en una unidad flash o en una unidad externa, no los mantenga conectados permanentemente al sistema. Después de crear copias de seguridad, desconecte los dispositivos de la computadora. Idealmente, veo una copia de seguridad en un dispositivo separado, que se enciende solo para hacer una copia de seguridad y luego nuevamente se desconecta físicamente de la red desconectando el cable de red o simplemente apagándose.

Las copias de seguridad deben ser incrementales. Esto es necesario para evitar una situación en la que el cifrador haya cifrado todos los datos y usted no lo haya notado. Se realizó una copia de seguridad, que reemplazó los archivos antiguos por otros nuevos, pero ya encriptados. Como resultado, tiene un archivo, pero no tiene sentido. Debe tener una profundidad de archivo de al menos unos días. Creo que en el futuro habrá, si no todavía, criptógrafos que encriptarán silenciosamente parte de los datos y esperarán un tiempo sin mostrarse. Esto se hará con la expectativa de que los archivos cifrados terminen en archivos comprimidos y, con el tiempo, reemplacen los archivos reales allí.

Este será un momento difícil para el sector empresarial. Ya he dado un ejemplo anterior del foro de eset, donde se cifraron unidades de red con 20 TB de datos. Ahora imagine que tiene una unidad de red de este tipo, pero solo 500 G de datos están encriptados en directorios a los que no se accede constantemente. Pasan un par de semanas, nadie se da cuenta de los archivos cifrados, porque están en los directorios de archivo y no se trabaja constantemente con ellos. Pero al final del período del informe, se necesitan datos. Van allí y ven que todo está encriptado. Acuden al archivo, y allí la profundidad de almacenamiento es, digamos, 7 días. Y eso es todo, los datos se han ido.

Aquí necesitamos un enfoque cuidadoso separado de los archivos. Necesita software y recursos para el almacenamiento de datos a largo plazo.

Vídeo con descifrado y recuperación de archivos.

Aquí hay un ejemplo de una modificación similar del virus, pero el video es completamente relevante para combo.

Lucha contra las nuevas amenazas de virus: ransomware

Recientemente escribimos que se están propagando nuevas amenazas en la red: virus ransomware o virus que encriptan archivos con más detalle, puede leer más sobre ellos en nuestro sitio web, en este enlace.

En este tema, le diremos cómo puede devolver datos cifrados por un virus, para esto utilizaremos dos descifradores, los antivirus Kaspersky y Doctor Web, estos son los métodos más efectivos para devolver información cifrada.

1. Descargue las utilidades para descifrar archivos usando los enlaces: Kaspersky y Dr.WEB

O descifradores para un tipo específico de archivos cifrados que están en formato .

2. Primero, intentaremos descifrar archivos usando un programa de Kaspersky:

2.1. Lanzamiento del programa de descifrado de Kaspersky, si solicita algunas acciones, por ejemplo, permiso para iniciar, lo iniciamos, si solicita actualizar, lo actualizamos, esto aumentará las posibilidades de devolver datos cifrados

2.2. En la ventana del programa que aparece para descifrar archivos, vemos varios botones. Establezca opciones avanzadas y comience a verificar.

2.3. Si es necesario, seleccione opciones adicionales y especifique las ubicaciones de búsqueda de archivos cifrados y, si es necesario, elimínelos después del descifrado. No recomiendo elegir esta opción, ¡los archivos no siempre se descifran correctamente!

2.4. Iniciamos el escaneo y esperamos el descifrado de nuestros datos encriptados por el virus.

3. Si el primer método no funcionó. Intentando descifrar archivos usando dr. WEB

3.1. Después de haber descargado la aplicación de descifrado, colóquela, por ejemplo, en la raíz de la unidad "C:", por lo que el archivo "te102decrypt.exe" debería estar disponible en "c:\te102decrypt.exe"

3.2. Ahora ir a la línea de comando(Iniciar-Buscar-Ingresar "CMD" sin comillas-iniciar presionando Enter)

3.3. Para comenzar a descifrar archivos escriba el comando "c:\te102decrypt.exe -k 86 -e (código de cifrado)". El código del ransomware es una extensión añadida al final del archivo, como " [correo electrónico protegido] _45jhj" - lo escribimos sin comillas ni corchetes, respetando los espacios. Deberías obtener algo como c:\te102decrypt.exe -k 86 -e [correo electrónico protegido] _45jhj

3.4. Presione Entrar y espere a que se descifren los archivos que han sido cifrados, en algunos casos se crean varias copias de los archivos descifrados, intente ejecutarlos, guarde la copia del archivo descifrado que se abre normalmente, el resto se puede borrar.

Descargar otros decodificadores de archivos:

Atención: asegúrese de guardar una copia de los archivos cifrados en un medio externo o en otra PC. Los descifradores presentados a continuación pueden no descifrar archivos, ¡sino solo corromperlos!

Lo mejor es ejecutar el descifrador en una máquina virtual o en una computadora especialmente preparada, después de descargarles varios archivos.

Los decodificadores a continuación funcionan de la siguiente manera: Por ejemplo, sus archivos están encriptados con el codificador amba y los archivos se ven como "Acuerdo.doc.amba" o "Cuenta.xls.amba", luego descargue el descifrador para archivos amba y simplemente ejecútelo, encontrará todos los archivos con esta extensión y descifrarlo, pero de nuevo, protéjase y primero hacer una copia de los archivos cifrados, de lo contrario, puede perder los datos descifrados incorrectamente para siempre.

Si no quiere correr riesgos, envíenos algunos archivos, después de contactarnos a través del formulario de comentarios, ejecutaremos el descifrador en una computadora especialmente preparada aislada de Internet.

Los archivos enviados han sido analizados con la última versión de Kaspersky Anti-Virus y con las últimas actualizaciones de la base de datos.

es un programa malicioso que, cuando se activa, encripta todos los archivos personales, como documentos, fotos, etc. El número de tales programas es muy grande y está aumentando cada día. Recientemente, nos hemos encontrado con docenas de opciones de ransomware: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste, fff, etc. El propósito de dicho ransomware es obligar a los usuarios a comprar, a menudo por una gran cantidad de dinero, el programa y la clave necesarios para descifrar sus propios archivos.

Por supuesto, puedes recuperar archivos encriptados simplemente siguiendo las instrucciones que los creadores del virus dejan en la computadora infectada. Pero la mayoría de las veces, el costo del descifrado es muy significativo, también debe saber que algunos virus de cifrado cifran los archivos de tal manera que es simplemente imposible descifrarlos más tarde. Y, por supuesto, es desagradable pagar por la restauración de sus propios archivos.

A continuación, hablaremos con más detalle sobre los virus ransomware, cómo penetran en la computadora de la víctima y cómo eliminar el virus ransomware y restaurar los archivos cifrados por él.

Cómo un virus ransomware ingresa a una computadora

Un virus ransomware generalmente se distribuye por correo electrónico. La carta contiene documentos infectados. Estos correos electrónicos se envían a una enorme base de datos de direcciones de correo electrónico. Los autores de este virus utilizan encabezados y contenido engañosos de los correos electrónicos, tratando de engañar al usuario para que abra el documento adjunto al correo electrónico. Algunas cartas informan sobre la necesidad de pagar la factura, otras ofrecen ver la última lista de precios, otras abren una foto divertida, etc. En cualquier caso, el resultado de abrir el archivo adjunto será la infección de la computadora con un virus ransomware.

¿Qué es un virus ransomware?

Un virus ransomware es un programa malicioso que infecta las versiones modernas de la familia de sistemas operativos Windows, como Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Estos virus intentan utilizar los modos de cifrado más fuertes posibles, como RSA -2048 con una longitud de clave de 2048 bits, lo que prácticamente excluye la posibilidad de elegir una clave para el autodescifrado de archivos.

Mientras infecta una computadora, el virus ransomware usa el directorio del sistema %APPDATA% para almacenar sus propios archivos. Para iniciarse automáticamente cuando se enciende la computadora, el ransomware crea una entrada en el registro de Windows: HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft \Windows\CurrentVersion\ Ejecutar, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Inmediatamente después del lanzamiento, el virus analiza todas las unidades disponibles, incluido el almacenamiento en red y en la nube, para determinar qué archivos se cifrarán. El virus ransomware utiliza la extensión del nombre del archivo como una forma de determinar el grupo de archivos que se cifrarán. Casi todos los tipos de archivos están encriptados, incluidos los más comunes como:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata , .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, . mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta , .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, . apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, billetera, .wotreplay, .xxx, .desc, .py, .m3u, .flv, . js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2 , .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb , .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, . odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm .wma .wmd .wmf .wmv .wn .wot .wp .wp4 .wp5 .wp6 .wp7 .wpa .wpb .wpd .wpe .wpg... .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm , .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, . z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Inmediatamente después de cifrar el archivo, recibe una nueva extensión, que a menudo se puede utilizar para identificar el nombre o el tipo del cifrador. Algunos tipos de este malware también pueden cambiar los nombres de los archivos cifrados. Luego, el virus crea un documento de texto con nombres como HELP_YOUR_FILES, README, que contiene instrucciones para descifrar los archivos cifrados.

Durante su funcionamiento, el ransomware intenta bloquear la posibilidad de recuperar archivos utilizando el sistema SVC (instantáneas de archivos). Para hacer esto, el virus en modo comando llama a la utilidad para administrar instantáneas de archivos con una clave que inicia el procedimiento para su eliminación completa. Por lo tanto, casi siempre es imposible recuperar archivos usando sus instantáneas.

El virus ransomware usa activamente tácticas de miedo dando a la víctima un enlace a una descripción del algoritmo de encriptación y mostrando un mensaje amenazante en el escritorio. Intenta de esta manera obligar al usuario de la computadora infectada a enviar la identificación de la computadora a la dirección de correo electrónico del autor del virus sin dudarlo, para intentar devolver sus archivos. La respuesta a dicho mensaje suele ser el monto del rescate y la dirección de la billetera electrónica.

¿Mi computadora está infectada con un virus ransomware?

Es bastante fácil determinar si una computadora está infectada con un virus ransomware o no. Presta atención a las extensiones de tus archivos personales como documentos, fotos, música, etc. Si la extensión ha cambiado o sus archivos personales han desaparecido, dejando muchos archivos con nombres desconocidos, entonces la computadora está infectada. Además, un signo de infección es la presencia de un archivo con el nombre HELP_YOUR_FILES o README en sus directorios. Este archivo contendrá instrucciones para descifrar los archivos.

Si sospecha que ha abierto una carta infectada con un virus ransomware, pero aún no hay síntomas de infección, entonces no apague ni reinicie su computadora. Siga los pasos descritos en este manual, apartado. Una vez más, es muy importante no apagar la computadora, en algunos tipos de ransomware, el proceso de cifrado de archivos se activa la primera vez que se enciende la computadora después de la infección.

¿Cómo descifrar archivos cifrados por un virus ransomware?

Si sucedió esta desgracia, ¡entonces no hay necesidad de entrar en pánico! Pero debe saber que, en la mayoría de los casos, no hay un descifrador gratuito. La razón de esto son los fuertes algoritmos de encriptación utilizados por dicho malware. Esto significa que es casi imposible descifrar archivos sin una clave privada. Usar el método de selección de clave tampoco es una opción, debido a la gran longitud de la clave. Por lo tanto, desafortunadamente, solo pagar a los autores del virus la cantidad total solicitada es la única forma de intentar obtener la clave de descifrado.

Por supuesto, no hay absolutamente ninguna garantía de que después del pago, los autores del virus se pongan en contacto y proporcionen la clave necesaria para descifrar sus archivos. Además, debe comprender que al pagar dinero a los desarrolladores de virus, usted mismo los está presionando para que creen nuevos virus.

¿Cómo eliminar el virus ransomware?

Antes de continuar con esto, debe saber que cuando comienza a eliminar el virus e intenta restaurar los archivos usted mismo, bloquea la capacidad de descifrar los archivos pagando a los autores del virus la cantidad que solicitaron.

Kaspersky Virus Removal Tool y Malwarebytes Anti-malware pueden detectar diferentes tipos de virus ransomware activos y los eliminarán fácilmente de su computadora, PERO no pueden recuperar archivos cifrados.

5.1. Eliminar ransomware con Kaspersky Virus Removal Tool

De forma predeterminada, el programa está configurado para recuperar todo tipo de archivos, pero para acelerar el trabajo, se recomienda dejar solo los tipos de archivos que necesita recuperar. Cuando haya completado su selección, presione el botón OK.

En la parte inferior de la ventana de QPhotoRec, busque el botón Examinar y haga clic en él. Debe seleccionar un directorio donde se guardarán los archivos recuperados. Es recomendable utilizar un disco que no contenga archivos cifrados que requieran recuperación (puede utilizar una unidad flash USB o una unidad externa).

Para iniciar el procedimiento de búsqueda y restauración de las copias originales de los archivos cifrados, haga clic en el botón Buscar. Este proceso lleva bastante tiempo, así que ten paciencia.

Cuando finalice la búsqueda, haga clic en el botón Salir. Ahora abra la carpeta que eligió para guardar los archivos recuperados.

La carpeta contendrá directorios llamados recup_dir.1, recup_dir.2, recup_dir.3 y así sucesivamente. Cuantos más archivos encuentre el programa, más directorios habrá. Para encontrar los archivos que necesita, verifique todos los directorios uno por uno. Para que sea más fácil encontrar el archivo que necesita entre una gran cantidad de archivos recuperados, use el sistema de búsqueda incorporado de Windows (por el contenido del archivo), y tampoco se olvide de la función de ordenar archivos en directorios. Puede seleccionar la fecha en que se modificó el archivo como parámetro de clasificación, ya que QPhotoRec intenta restaurar esta propiedad al restaurar un archivo.

¿Cómo evitar que una computadora sea infectada por un virus ransomware?

La mayoría de los programas antivirus modernos ya tienen un sistema de protección incorporado contra la penetración y activación de virus ransomware. Por lo tanto, si su computadora no tiene un programa antivirus, asegúrese de instalarlo. Puedes averiguar cómo elegirlo leyendo esto.

Además, existen programas de protección especializados. Por ejemplo, esto es CryptoPrevent, más detalles.

Algunas palabras finales

Siguiendo estas instrucciones, su computadora será limpiada del virus ransomware. Si tiene preguntas o necesita ayuda, por favor contáctenos.

Ransomware (cryptolockers) es una familia de programas maliciosos que bloquean el acceso de los usuarios a los archivos en una computadora usando varios algoritmos de encriptación (por ejemplo, сbf, chipdale, just, foxmail inbox com, watnik91 aol com, etc.).

Por lo general, el virus encripta tipos populares de archivos de usuario: documentos, hojas de cálculo, bases de datos 1C, cualquier matriz de datos, fotografías, etc. El descifrado de archivos se ofrece por dinero: los creadores requieren que transfiera una cierta cantidad, generalmente en bitcoins. Y si la organización no tomó las medidas adecuadas para garantizar la seguridad de la información importante, transferir la cantidad requerida a los atacantes puede ser la única forma de restaurar el rendimiento de la empresa.

En la mayoría de los casos, el virus se propaga por correo electrónico, disfrazado de cartas bastante ordinarias: notificación de la oficina de impuestos, actas y contratos, información sobre compras, etc. Al descargar y abrir dicho archivo, el usuario, sin darse cuenta, inicia código malicioso. El virus encripta secuencialmente los archivos necesarios y también elimina las instancias originales usando métodos de destrucción garantizados (para que el usuario no pueda recuperar archivos eliminados recientemente usando herramientas especiales).

Ransomware moderno

El ransomware y otros virus que bloquean el acceso de los usuarios a los datos no son un problema nuevo en la seguridad de la información. Las primeras versiones aparecieron en los años 90, pero principalmente usaban cifrado "débil" (algoritmos inestables, tamaño de clave pequeño) o cifrado simétrico (los archivos de una gran cantidad de víctimas se cifraban con una clave, también era posible recuperar la clave examinando el código del virus), o incluso ideando sus propios algoritmos. Las instancias modernas no tienen tales deficiencias, los atacantes usan cifrado híbrido: usando algoritmos simétricos, el contenido de los archivos se cifra a una velocidad muy alta y la clave de cifrado se cifra con un algoritmo asimétrico. Esto significa que para descifrar archivos, necesita una clave que solo posee el atacante; no se puede encontrar en el código fuente del programa. Por ejemplo, CryptoLocker utiliza el algoritmo RSA con una longitud de clave de 2048 bits en combinación con el algoritmo AES simétrico con una longitud de clave de 256 bits. Estos algoritmos se reconocen actualmente como criptorresistentes.

La computadora está infectada con un virus. ¿Qué hacer?

Debe tenerse en cuenta que, aunque los virus de encriptación usan algoritmos de encriptación modernos, no pueden encriptar todos los archivos en la computadora al instante. El cifrado procede secuencialmente, la velocidad depende del tamaño de los archivos cifrados. Por lo tanto, si encuentra en el curso del trabajo que los archivos y programas habituales han dejado de abrirse correctamente, debe dejar de trabajar en la computadora de inmediato y apagarla. Por lo tanto, puede proteger algunos archivos del cifrado.

Una vez que haya encontrado un problema, el primer paso es deshacerse del virus. No nos detendremos en esto en detalle, basta con intentar curar la computadora con programas antivirus o eliminar el virus manualmente. Solo vale la pena señalar que un virus a menudo se autodestruye después de completar el algoritmo de cifrado, lo que dificulta el descifrado de archivos sin recurrir a la ayuda de intrusos. En este caso, es posible que el programa antivirus no detecte nada.

La pregunta principal es ¿cómo recuperar datos cifrados? Desafortunadamente, recuperar archivos después de un virus ransomware es casi imposible. Como mínimo, nadie garantizará la recuperación completa de los datos en caso de una infección exitosa. Muchos fabricantes de herramientas antivirus ofrecen su ayuda para descifrar archivos. Para hacer esto, debe enviar un archivo cifrado e información adicional (un archivo con los contactos de los atacantes, una clave pública) a través de formularios especiales publicados en los sitios web de los fabricantes. Existe una pequeña posibilidad de que hayan encontrado una manera de lidiar con un virus específico y sus archivos se descifrarán con éxito.

Intente usar una utilidad de recuperación de archivos. Es posible que el virus no haya utilizado métodos de destrucción garantizados y algunos archivos se pueden recuperar (esto puede funcionar especialmente con archivos grandes, por ejemplo, con archivos de varias decenas de gigabytes). También existe la posibilidad de recuperar archivos de instantáneas. Cuando utiliza Restaurar sistema, Windows crea instantáneas ("instantáneas") que pueden contener datos de archivo en el momento en que se creó el punto de restauración.

Si sus datos se cifraron en servicios en la nube, comuníquese con el soporte técnico o estudie las capacidades del servicio que utiliza: en la mayoría de los casos, los servicios brindan una función de "retroceso" a versiones anteriores de archivos, para que puedan restaurarse.

Lo que recomendamos encarecidamente no hacer es seguir el ransomware y pagar por el descifrado. Hubo casos en que las personas dieron dinero, pero no recibieron las llaves. Nadie garantiza que los atacantes, después de recibir el dinero, envíen la clave de cifrado y usted pueda recuperar los archivos.

Cómo protegerse de un virus ransomware. Medidas preventivas

Es más fácil prevenir consecuencias peligrosas que corregirlas:

- Use herramientas antivirus confiables y actualice regularmente las bases de datos antivirus. Suena trillado, pero esto reducirá en gran medida las posibilidades de introducir con éxito un virus en su computadora.

- Mantenga copias de seguridad de sus datos.

La mejor manera de hacerlo es con herramientas de copia de seguridad especializadas. La mayoría de los cryptolockers también pueden cifrar las copias de seguridad, por lo que tiene sentido almacenar las copias de seguridad en otras computadoras (por ejemplo, en servidores) o en medios alienados.

Restrinja los derechos para modificar archivos en carpetas con copias de seguridad, permitiendo solo anexar. Además de las consecuencias del ransomware, los sistemas de respaldo neutralizan muchas otras amenazas asociadas con la pérdida de datos. La propagación del virus demuestra una vez más la pertinencia e importancia del uso de este tipo de sistemas. ¡La recuperación de datos es mucho más fácil que el descifrado!

- Restrinja el entorno de software en el dominio.

Otra forma efectiva de combatir esto es limitar el lanzamiento de algunos tipos de archivos potencialmente peligrosos, por ejemplo, con las extensiones .js, .cmd, .bat, .vba, .ps1, etc. Esto se puede hacer usando la herramienta AppLocker ( en Enterprise- revisiones) o políticas SRP centralmente en el dominio. Hay guías bastante detalladas en la web sobre cómo hacer esto. En la mayoría de los casos, el usuario no necesita usar los archivos de script mencionados anteriormente, y el ransomware tendrá menos posibilidades de una implementación exitosa.

- Ten cuidado.

La atención plena es uno de los métodos más efectivos para prevenir una amenaza. Sospeche de cada correo electrónico que reciba de personas desconocidas. No se apresure a abrir todos los archivos adjuntos, en caso de duda, es mejor ponerse en contacto con el administrador con una pregunta.

Alejandro Vlasov, ingeniero senior del departamento de implementación de sistemas de seguridad de la información de la empresa "SKB Kontur"

Recuperación de archivos cifrados es un problema que enfrentan una gran cantidad de usuarios de computadoras personales que han sido víctimas de varios virus de encriptación. La cantidad de programas maliciosos en este grupo es muy grande y aumenta cada día. Recientemente, nos hemos encontrado con docenas de opciones de ransomware: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, etc.

Por supuesto, puedes recuperar archivos cifrados simplemente siguiendo las instrucciones que los creadores del virus dejan en el ordenador infectado. Pero la mayoría de las veces, el costo del descifrado es muy significativo, también debe saber que algunos virus de cifrado cifran los archivos de tal manera que es simplemente imposible descifrarlos más tarde. Y, por supuesto, es desagradable pagar por la restauración de sus propios archivos.

Formas de recuperar archivos cifrados gratis

Hay varias formas de recuperar archivos cifrados usando programas completamente gratuitos y probados como ShadowExplorer y PhotoRec. Antes y durante la recuperación, intente usar la computadora infectada lo menos posible, de esta manera aumentará sus posibilidades de una recuperación exitosa del archivo.

Las instrucciones que se describen a continuación deben seguirse paso a paso, si algo no funciona para usted, DETÉNGASE, solicite ayuda escribiendo un comentario en este artículo o creando un nuevo tema en nuestro sitio.

1. Eliminar el virus ransomware

Kaspersky Virus Removal Tool y Malwarebytes Anti-malware pueden detectar diferentes tipos de virus ransomware activos y los eliminarán fácilmente de su computadora, PERO no pueden recuperar archivos cifrados.

1.1. Eliminar ransomware con Kaspersky Virus Removal Tool

Clic en el botón Escanear para comenzar a escanear su computadora en busca de ransomware.

Espere a que finalice este proceso y elimine el malware encontrado.

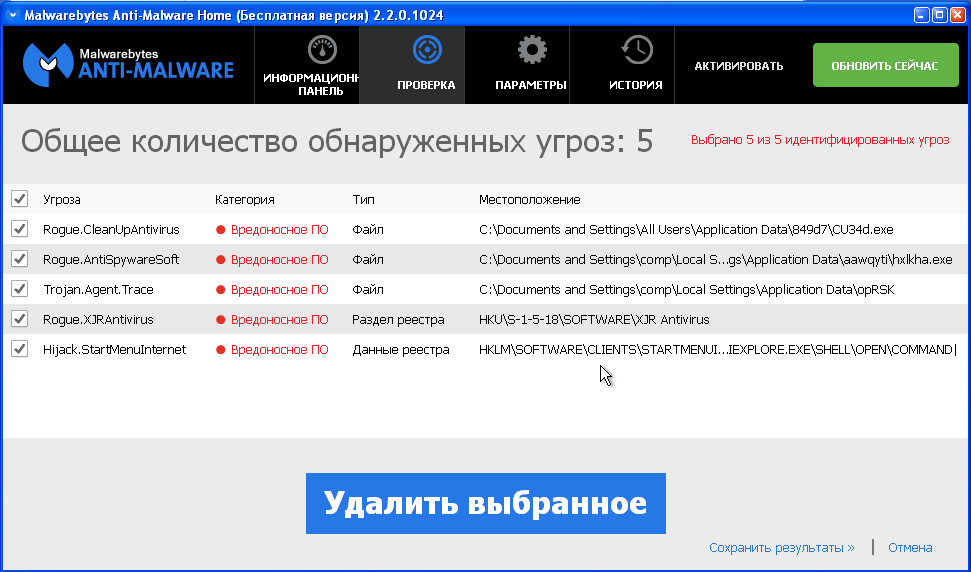

1.2. Eliminar ransomware con Malwarebytes Anti-malware

Descarga el programa. Una vez completada la descarga, ejecute el archivo descargado.

El procedimiento de actualización del programa se iniciará automáticamente. Cuando termine presiona el botón Ejecutar chequeo. Malwarebytes Anti-malware comenzará a escanear su computadora.

Inmediatamente después de que se complete el escaneo de la computadora, Malwarebytes Anti-malware abrirá una lista de componentes encontrados del virus ransomware.

Clic en el botón Eliminar seleccionado para limpiar su computadora. Durante la eliminación de malware, Malwarebytes Anti-malware puede requerir que reinicie su computadora para continuar con el proceso. Confirme esto seleccionando Sí.

Después de que la computadora se reinicie, Malwarebytes Anti-malware continuará automáticamente con el proceso de desinfección.

2. Recupera archivos encriptados usando ShadowExplorer

ShadowExplorer es una pequeña utilidad que le permite restaurar instantáneas de archivos creados automáticamente por el sistema operativo Windows (7-10). Esto le permitirá restaurar el estado original de los archivos cifrados.

Descarga el programa. El programa está en un archivo zip. Por lo tanto, haga clic derecho en el archivo descargado y seleccione Extraer todo. Luego abra la carpeta ShadowExplorerPortable.

Inicie ShadowExplorer. Seleccione el disco que necesita y la fecha en que se crearon las instantáneas, respectivamente, los números 1 y 2 en la figura a continuación.

Haga clic derecho en el directorio o archivo del que desea restaurar una copia. Seleccione Exportar en el menú que aparece.

Por último, seleccione la carpeta donde se copiará el archivo recuperado.

3. Recupera archivos encriptados usando PhotoRec

PhotoRec es un programa gratuito diseñado para recuperar archivos borrados y perdidos. Utilizándolo, puede restaurar los archivos originales que los virus ransomware eliminaron después de crear sus copias cifradas.

Descarga el programa. El programa está en el archivo. Por lo tanto, haga clic derecho en el archivo descargado y seleccione Extraer todo. Luego abra la carpeta testdisk.

Busque QPhotoRec_Win en la lista de archivos y ejecútelo. Se abrirá una ventana del programa en la que se mostrarán todas las particiones de los discos disponibles.

En la lista de particiones, seleccione la que contiene los archivos cifrados. Luego haga clic en el botón Formatos de archivo.

De forma predeterminada, el programa está configurado para recuperar todo tipo de archivos, pero para acelerar el trabajo, se recomienda dejar solo los tipos de archivos que necesita recuperar. Cuando haya completado su selección, presione el botón OK.

En la parte inferior de la ventana de QPhotoRec, busque el botón Examinar y haga clic en él. Debe seleccionar un directorio donde se guardarán los archivos recuperados. Es recomendable utilizar un disco que no contenga archivos cifrados que requieran recuperación (puede utilizar una unidad flash USB o una unidad externa).

Para iniciar el procedimiento de búsqueda y restauración de las copias originales de los archivos cifrados, haga clic en el botón Buscar. Este proceso lleva bastante tiempo, así que ten paciencia.

Cuando finalice la búsqueda, haga clic en el botón Salir. Ahora abra la carpeta que eligió para guardar los archivos recuperados.

La carpeta contendrá directorios llamados recup_dir.1, recup_dir.2, recup_dir.3 y así sucesivamente. Cuantos más archivos encuentre el programa, más directorios habrá. Para encontrar los archivos que necesita, verifique todos los directorios uno por uno. Para que sea más fácil encontrar el archivo que necesita entre una gran cantidad de archivos recuperados, use el sistema de búsqueda incorporado de Windows (por el contenido del archivo), y tampoco se olvide de la función de ordenar archivos en directorios. Puede seleccionar la fecha en que se modificó el archivo como parámetro de clasificación, ya que QPhotoRec intenta restaurar esta propiedad al restaurar un archivo.