Jätkan oma veebisaidi kurikuulsat rubriiki veel ühe looga, mille ohvriks olin mina ise. Räägin lunavaraviirusest Crusis (Dharma), mis krüpteeris kõik võrgukettal olevad failid ja andis neile laiendi .combo. Ta ei töötanud mitte ainult kohalike failidega, nagu enamasti juhtub, vaid ka võrgufailidega.

Garanteeritud failide dekrüpteerimine pärast lunavaraviirust - dr-shifro.ru. Töö üksikasjad ja kliendiga suhtlemise skeem on allpool minu artiklis või veebisaidi jaotises "Töökord".

Sissejuhatus

Lugu on esimeses isikus, kuna minu hallatud andmed ja infrastruktuur kannatasid lunavara tõttu. Kui kurb on seda tunnistada, aga olen ise juhtunus osaliselt süüdi, kuigi tunnen krüptograafe väga pikka aega. Oma kaitseks ütlen, et andmed ei läinud kaduma, kõik taastati kiiresti ja uuriti jälitades. Aga kõigepealt asjad kõigepealt.

Igav hommik algas sellega, et kell 9:15 helistas süsteemiadministraator ühest kaugsaidilt ja ütles, et võrgus on krüpteerija, võrgudraividel on andmed juba krüpteeritud. Külmavärin jooksis läbi naha :) Ta hakkas iseseisvalt nakkusallikat kontrollima ja mina hakkasin enda omaga kontrollima. Loomulikult läksin kohe serverisse, ühendasin võrgukettad lahti ja hakkasin andmetele juurdepääsu logi vaatama. Võrgudraivid on seatud väärtusele , peab olema lubatud. Logist nägin kohe nakkuse allikat, kontot, mille all lunavara jooksis, ja krüptimise algusaega.

Crusise lunavaraviiruse (Dharma) kirjeldus

Siis algas uurimine. Krüptitud failid said laienduse .combo. Neid oli palju. Krüptograaf alustas tööd hilisõhtul, umbes kella 23 ajal. Meil vedas – mõjutatud ketaste varundamine oli selleks ajaks just lõppenud. Andmed ei läinud sugugi kaotsi, kuna tööpäeva lõpus õnnestus varundada. Alustasin kohe taastamist varukoopiast, mis asub eraldi serveris ilma smb juurdepääsuta.

Öösel õnnestus viirusel krüpteerida võrgudraividel ligikaudu 400 GB andmeid. Kõigi kombineeritud laiendiga krüptitud failide banaalne kustutamine võttis kaua aega. Alguses tahtsin need kõik korraga ära kustutada, aga kui ainult nende failide kokkulugemine kestis 15 minutit, siis sain aru, et see on hetkel kasutu. Selle asemel hakkas ta praeguseid andmeid kokku rullima ja pärast seda puhastas kettad krüptitud failidest.

Las ma räägin sulle kohe tõtt. Ajakohased ja usaldusväärsed varukoopiad muudavad kõik probleemid lahendatavaks. Mida teha, kui neid pole või nad pole asjakohased, ma ei kujuta ettegi. Pööran alati erilist tähelepanu varukoopiatele. Ma hindan neid, ma hindan neid ja ma ei anna kellelegi neile juurdepääsu.

Pärast seda, kui alustasin krüptitud failide taastamist, oli aeg rahulikult olukord klaarida ja Crusise (Dharma) krüpteerimisviirusega lähemalt tutvuda. Siin ootasid mind üllatused. Nakkuse allikaks oli virtuaalne masin Windows 7 edasisaadetuga rdp port läbi varukanali. Port ei olnud standardne - 33333. Arvan, et sellise pordi kasutamine oli suur viga. Kuigi see pole standardne, on see väga populaarne. Muidugi on parem rdp-d üldse mitte edastada, kuid antud juhul oli see tõesti vajalik. Muide, nüüd on selle virtuaalmasina asemel kasutusel ka CentOS 7-ga virtuaalmasin, sellel on xfce-ga konteiner ja dockeris jooksev brauser. Noh, sellel virtuaalmasinal pole juurdepääsu kuskile, ainult sinna, kus seda vajate.

Mis on kogu selles loos hirmutavat? Virtuaalset masinat värskendati. Lunavara alustas tööd augusti lõpus. Millal masina nakatamine tehtud, ei ole kindlasti võimalik tuvastada. Viirus pühkis virtuaalmasinas endas palju asju. Selle süsteemi värskendused viidi sisse mais. See tähendab, et sellel ei tohiks olla vanu avatud auke. Nüüd ma ei tea üldse, kuidas rdp-porti Internetist ligipääsetavaks jätta. Liiga palju on juhtumeid, kus seda tõesti vaja on. Näiteks terminaliserver renditud riistvaral. Te ei rendi iga serveri jaoks vpn-lüüsi.

Nüüd asjale lähemale ja lunavarale endale. Virtuaalmasinas oli võrguliides keelatud, seejärel käivitati see. Mind tervitas standardne silt, mida olen korduvalt näinud teiste lunavarade puhul.

Kõik teie failid on krüptitud! Kõik teie failid on arvuti turvaprobleemi tõttu krüptitud. Kui soovid neid taastada, siis kirjuta meile e-mailile [e-postiga kaitstud] Kirjutage see ID oma sõnumi pealkirja 501BED27 Kui 24 tunni jooksul vastust ei tule, kirjutage meile nendele e-kirjadele: [e-postiga kaitstud] Dekrüpteerimise eest peate maksma Bitcoinides. Hind sõltub sellest, kui kiiresti meile kirjutate. Pärast maksmist saadame teile dekrüpteerimistööriista, mis dekrüpteerib kõik teie failid. Tasuta dekrüpteerimine garantiina Enne maksmist võite saata meile kuni 1 faili tasuta dekrüpteerimiseks. Failide kogumaht peab olema väiksem kui 1 Mb (arhiveerimata) ja failid ei tohi sisaldada väärtuslikku teavet. (andmebaasid, varukoopiad, suured exceli lehed jne) Kuidas hankida Bitcoine Lihtsaim viis bitcoinide ostmiseks on LocalBitcoinsi sait. Peate registreeruma, klõpsama nuppu "Osta bitcoine" ja valima müüja makseviisi ja hinna järgi. https://localbitcoins.com/buy_bitcoins Siit leiate ka teisi Bitcoinide ostmise kohti ja algajate juhendit: Tähelepanu! Ärge nimetage krüptitud faile ümber. Ärge proovige oma andmeid kolmanda osapoole tarkvara abil dekrüpteerida, see võib põhjustada püsivat andmekadu. Teie failide dekrüpteerimine kolmandate osapoolte abiga võib põhjustada hinnatõusu (nad lisavad meile oma tasu) või võite saada pettuse ohvriks.

Töölaual oli 2 tekstifaili nimedega FAILID Krüpteeritud.TXT järgmine sisu:

Kõik teie andmed on meid lukustatud kirjuta meilile [e-postiga kaitstud]

On uudishimulik, et kataloogi õigused on muutunud Töölaud. Kasutajal ei olnud kirjutamisõigusi. Ilmselt tegi viirus seda selleks, et kasutaja ei saaks kogemata töölaualt tekstifailides olevat teavet kustutada. Töölaual oli kataloog troy, mis sisaldas viirust ennast – faili l20VHC_playload.exe.

Kuidas Crusis (Dharma) lunavara faile krüpteerib

Olles kõik rahulikult korda ajanud ja lugenud internetist sarnaseid lunavarateemalisi sõnumeid, sain teada, et olen kinni püüdnud tuntud krüpteerimisviiruse Crusis (Dharma) variandi. Kaspersky tuvastab selle kui Trojan-Ransom.Win32.Crusis.to. See paneb erinevaid faililaiendeid, sealhulgas .combo. Minu failide loend nägi välja selline:

- Vanino.docx.id-24EE2FBC..combo

- Petropavlovsk-Kamchatsky.docx.id-24EE2FBC..combo

- Horol.docx.id-24EE2FBC..combo

- Yakutsk.docx.id-24EE2FBC..combo

Räägin teile üksikasjalikumalt, kuidas lunavara töötas. Ma ei maininud olulist asja. See arvuti oli domeenis. Failide krüpteerimine teostati domeeni kasutajalt!!! Siin tekib küsimus, kust viirus selle sai. Domeenikontrollerite logides ei näinud ma teavet ja kasutaja parooli valikut. Ebaõnnestunud volitusi polnud massiliselt. Kas kasutati ära mingit haavatavust või ma ei tea, mida arvata. Kasutati kontot, mis pole kunagi sellesse süsteemi sisse loginud. Domeeni kasutajakontolt oli autoriseerimine rdp kaudu ja seejärel krüptimine. Ka süsteemil endal ei olnud jälgi kasutajate ja paroolide loendamisest. Peaaegu kohe tekkis rdp sisselogimine domeeni kontoga. Tuli valida vähemalt mitte ainult parool, vaid ka nimi.

Kahjuks oli kontol parool 123456. See oli ainus sellise parooliga konto, millest kohalikud adminnid puudust tundsid. Inimfaktor. See oli haldur ja millegipärast teadis terve rida süsteemiadministraatoreid sellest paroolist, kuid ei muutnud seda. Ilmselgelt on see selle konkreetse konto kasutamise põhjus. Kuid sellegipoolest jääb isegi nii lihtsa parooli ja kasutajanime saamise mehhanism teadmata.

Lülitasin välja ja kustutasin lunavaraga nakatunud virtuaalmasina, olles eelnevalt teinud kettapildi. Võtsin pildilt viiruse enda, et vaadata selle tööd. Edasine lugu põhineb viiruse käivitamisel virtuaalmasinas.

Veel üks väike detail. Viirus kontrollis kogu kohtvõrku ja krüpteeris samaaegselt infot nendes arvutites, kus olid mõned jagatud kaustad, kuhu oli juurdepääs kõigile. See on esimene kord, kui ma näen krüpteerija sellist modifikatsiooni. See on tõesti kohutav asi. Selline viirus võib lihtsalt halvata kogu organisatsiooni. Oletame, et mingil põhjusel oli teil varukoopiatele endale võrgujuurdepääs. Või kasutasid nad konto jaoks mingit nõrka parooli. Võib juhtuda, et kõik krüpteeritakse – nii andmed kui ka arhiveeritud koopiad. Üldiselt mõtlen nüüd varukoopiate salvestamisele mitte ainult eraldatud võrgukeskkonnas, vaid üldiselt väljalülitatud seadmetele, mis käivituvad ainult varukoopia tegemiseks.

Kuidas oma arvutit tervendada ja Crusise lunavara eemaldada (Dharma)

Minu puhul ei varjanud Crusis ransomware viirus (Dharma) suurt midagi ja selle eemaldamine ei tohiks probleeme tekitada. Nagu ma ütlesin, oli see töölaua kaustas. Lisaks salvestas ta ennast ja infosõnumi autorunnis.

Jaotises käivitamisel dubleeriti viiruse keha ise käivitamine kõigile kasutajatele ja windows/system32. Ma ei vaadanud lähemalt, sest ma ei näe sellel mõtet. Pärast lunavaraga nakatumist soovitan tungivalt süsteem uuesti installida. See on ainus viis viiruse eemaldamiseks. Te ei ole kunagi täiesti kindel, et viirus on eemaldatud, kuna see võib süsteemi järjehoidja jätmiseks kasutada mõningaid veel avaldamata ja tundmatuid turvaauke. Mõne aja pärast võite selle hüpoteegi kaudu saada mõne uue viiruse ja kõik kordub ringiga.

Seega soovitan kohe peale lunavara avastamist arvutit mitte ravida, vaid süsteem uuesti installida, salvestades allesjäänud andmed. Võib-olla ei õnnestunud viirusel kõike krüpteerida. Need soovitused kehtivad neile, kes ei kavatse faile taastada. Kui teil on praegused varukoopiad, installige lihtsalt süsteem uuesti ja taastage andmed.

Kui teil pole varukoopiaid ja olete valmis faile iga hinna eest taastama, siis proovime arvutit üldse mitte puudutada. Kõigepealt eemaldage võrgukaabel, laadige alla paar krüptitud faili ja tekstifail teabega puhas mälupulk, seejärel lülitage arvuti välja. Arvutit ei saa enam sisse lülitada. Kui te arvutiasjadest üldse aru ei saa, siis ei saa te ise viirusega toime, veel vähem failide dekrüpteerimiseks või taastamiseks. Võtke ühendust kellegagi, kes teab. Kui arvate, et saate midagi ise teha, siis lugege edasi.

Kust alla laadida Crusise dekooder (Dharma)

Järgmine on minu universaalne nõuanne kõigi lunavaraviiruste kohta. Seal on sait - https://www.nomoreransom.org See võib teoreetiliselt sisaldada Crusise või Dharma dekrüpteerijat või muud teavet failide dekrüpteerimise kohta. Minu praktikas pole seda kunagi varem juhtunud, kuid äkki on teil õnne. Tasub proovida. Selleks nõustume avalehel klõpsates JAH.

Manustame 2 faili ja kleepime krüpteerija infosõnumi sisu ja klõpsame Kinnitage.

Kui teil veab, hankige teavet. Minu puhul ei leitud midagi.

Kõik olemasolevad lunavara dekrüpteerijad on kogutud eraldi lehele – https://www.nomoreransom.org/en/decryption-tools.html Selle loendi olemasolu lubab meil eeldada, et sellel saidil ja teenusel on siiski mõtet. Kasperskyl on sarnane teenus - https://noransom.kaspersky.com/ru/ Seal saate õnne proovida.

Ma arvan, et Interneti-otsingu kaudu ei tasu dekoodereid mujalt otsida. Nende leidmine on ebatõenäoline. Tõenäoliselt on see parimal juhul tavaline pettus koos rämpstarkvaraga või uus viirus.

Oluline täiendus. Kui teil on installitud mõne viirusetõrje litsentsitud versioon, looge kindlasti viirusetõrje TP taotlus failide dekrüpteerimise teemal. Mõnikord aitab see tõesti. Olen näinud teateid viirusetõrje toe edukast dekrüpteerimisest.

Kuidas dekrüpteerida ja taastada faile pärast Crusise viirust (Dharma)

Mida teha, kui Crusis (Dharma) viirus krüpteeris teie failid, ükski eelnevalt kirjeldatud meetoditest ei aidanud ja teil on tõesti vaja failid taastada? Krüptimise tehniline teostus ei võimalda failide dekrüpteerimist ilma võtme või dekrüpteerijata, mis on ainult krüpteerija autoril. Võib-olla on selle saamiseks mõni muu viis, kuid mul pole sellist teavet. Saame proovida faile taastada ainult improviseeritud meetoditega. Need sisaldavad:

- Tööriist varikoopiad aknad.

- Programmid kustutatud andmete taastamiseks

Enne edasisi manipuleerimisi soovitan teha kettalt sektoripõhise pildi. See parandab hetkeseisu ja kui midagi ei juhtu, saate vähemalt naasta alguspunkti ja proovida midagi muud. Järgmiseks peate eemaldama lunavara ise mis tahes viirusetõrjega, millel on uusim viirusetõrje andmebaaside komplekt. Sobivad CureIt või Kaspersky viiruse eemaldamise tööriist. Proovirežiimis saate installida mis tahes muu viirusetõrje. Sellest piisab viiruse eemaldamiseks.

Pärast seda käivitame nakatunud süsteemi ja kontrollime, kas meil on varikoopiad lubatud. See tööriist töötab vaikimisi Windows 7 ja uuemates versioonides, kui te seda käsitsi ei keela. Kontrollimiseks avage arvuti atribuudid ja minge süsteemikaitse jaotisesse.

Kui te nakatumise ajal ei kinnitanud UAC taotlust varikoopiates olevate failide kustutamiseks, peaks osa andmeid sinna jääma. Failide mugavaks taastamiseks varikoopiatest soovitan kasutada selleks tasuta programmi - ShadowExplorer. Laadige arhiiv alla, pakkige programm lahti ja käivitage.

Avaneb failide viimane koopia ja draivi juur C. Ülemises vasakus nurgas saate valida varukoopia, kui teil on rohkem kui üks. Kontrollige vajalikke faile erinevatest koopiatest. Võrrelge kuupäevade järgi, kus on värskem versioon. Allolevas näites leidsin oma töölaualt 2 faili, mis olid viimase redigeerimise ajal kolm kuud vanad.

Mul õnnestus need failid taastada. Selleks valisin need välja, tegin paremklõpsu, valisin Ekspordi ja märkisin kausta, kuhu need taastada.

Samamoodi saate kaustu kohe taastada. Kui varikoopiad töötasid teie jaoks ja te ei kustutanud neid, on teil üsna palju võimalusi taastada kõik või peaaegu kõik viiruse poolt krüpteeritud failid. Võib-olla on mõni neist vanem versioon, kui me sooviksime, kuid sellegipoolest on see parem kui mitte midagi.

Kui teil pole mingil põhjusel failide varikoopiaid, on ainus võimalus vähemalt osa krüptitud failidest hankida nende taastamine, kasutades kustutatud failide taastamise tööriistu. Selleks soovitan kasutada tasuta programmi Photorec.

Käivitage programm ja valige ketas, millel failid taastate. Programmi graafilise versiooni käivitamine käivitab faili qphotorec_win.exe. Peate valima kausta, kuhu leitud failid paigutatakse. Parem on, kui see kaust ei asu samal draivil, kus otsime. Ühendage selleks mälupulk või väline kõvaketas.

Otsinguprotsess võtab kaua aega. Lõpus näete statistikat. Nüüd saate minna eelnevalt määratud kausta ja vaadata, mida seal leidub. Tõenäoliselt on faile palju ja enamik neist on kahjustatud või on need mingid süsteemid ja kasutud failid. Kuid sellegipoolest on selles loendis võimalik leida kasulikke faile. Siin pole garantiid, see, mille leiate, selle leiate. Mis kõige parem, tavaliselt kujutised taastatakse.

Kui tulemus teid ei rahulda, on kustutatud failide taastamiseks endiselt programme. Allpool on loetelu programmidest, mida ma tavaliselt kasutan, kui mul on vaja taastada maksimaalne arv faile:

- R.säästja

- Staruse faili taastamine

- JPEG Recovery Pro

- Aktiivne failitaaste professionaal

Need programmid ei ole tasuta, seega ma linke ei paku. Suure sooviga leiate need ise Internetist üles.

Kogu loetletud programmide abil failide taastamise protsess on üksikasjalikult näidatud artikli lõpus olevas videos.

Kaspersky, eset nod32 ja teised võitluses Crusise lunavara vastu (Dharma)

Nagu tavaliselt, käisin populaarsete viirusetõrjeprogrammide foorumites, otsides teavet krüpteerija kohta, mis paneb .combo laiendi. Viiruse leviku suundumus on selgelt nähtav. Paljud taotlused algavad augusti keskpaigast. Nüüd tundub, et neid pole näha, kuid võib-olla ajutiselt või on krüptitud failide laiendus lihtsalt muutunud.

Siin on näide tüüpilisest sõnumist Kaspersky foorumist.

Moderaatori kommentaar on allpool.

EsetNod32 foorum on juba ammu tuttav viirusega, mis paneb laienduse .combo. Nagu ma aru saan, pole viirus ainulaadne ja mitte uus, vaid variatsioon juba ammu tuntud Crusis (Dharma) viiruste seeriast. Siin on tüüpiline andmete dekrüpteerimise taotlus:

Märkasin, et Eseti foorumis on palju arvustusi, et viirus sisenes serverisse rdp kaudu. Tundub, et see on tõesti tugev oht ja rdp-d on võimatu katteta jätta. Ainus küsimus, mis tekib, on see, kuidas viirus rdp kaudu siseneb. See valib parooli, loob ühenduse teadaoleva kasutaja ja parooliga või millegi muuga.

Kust taotleda garanteeritud dekrüpteerimist

Juhtusin kohtuma ühe ettevõttega, kes pärast erinevate krüpteerimisviiruste, sealhulgas Crusis (Dharma) tööd tõesti dekrüpteerib andmeid. Nende aadress on http://www.dr-shifro.ru. Maksmine alles pärast dekrüpteerimist ja teie kinnitust. Siin on töövoo näide:

- Ettevõtte spetsialist sõidab teie kontorisse või koju ja sõlmib teiega lepingu, milles fikseerib töö maksumuse.

- Käivitab arvutis dekrüpteerija ja dekrüpteerib mõned failid.

- Veenduge, et kõik failid on avatud, ja allkirjastate tehtud töö vastuvõtmise / vastuvõtmise akti, saate dekoodri.

- Dekrüpteerige oma failid ja korraldage ülejäänud dokumendid.

Sa ei riski millegagi. Tasumine alles pärast dekoodri demonstreerimist. Kirjutage oma kogemuste kohta selle ettevõttega ülevaade.

Lunavaraviiruse vastase kaitse meetodid

Ma ei loetle ilmselgeid asju Internetist tundmatute programmide käivitamise ja meilimanuste avamise kohta. Seda teavad nüüd kõik. Lisaks kirjutasin sellest mitu korda oma artiklis pro rubriigis. Pööran tähelepanu varukoopiatele. Need ei peaks lihtsalt olema, vaid olema väljastpoolt kättesaamatud. Kui see on mingi võrgudraiv, peaks sellele juurde pääsema eraldi tugeva parooliga konto.

Kui varundate oma isiklikud failid mälupulgale või välisele draivile, ärge hoidke neid süsteemiga püsivalt ühendatud. Pärast varukoopiate loomist ühendage seadmed arvutist lahti. Ideaalis näen varukoopiat eraldi seadmesse, mis lülitub sisse ainult varukoopia tegemiseks ja seejärel jälle füüsiliselt võrgust lahti, ühendades võrgujuhtme lahti või lihtsalt välja lülitades.

Varukoopiad peavad olema astmelised. See on vajalik selleks, et vältida olukorda, kus krüpteerija krüpteeris kõik andmed, kuid te ei märganud seda. Tehti varukoopia, mis asendas vanad failid uutega, kuid juba krüpteeritult. Selle tulemusena on teil arhiiv, kuid sellel pole mõtet. Arhiivi sügavus peab olema vähemalt paar päeva. Ma arvan, et tulevikus leidub, kui mitte veel, krüptograafe, kes osa andmetest vaikselt krüpteerivad ja ootavad mõnda aega ennast näitamata. Seda tehakse ootuses, et krüptitud failid satuvad arhiivi ja aja jooksul asendavad seal pärisfailid.

Ettevõtlussektori jaoks saab see olema raske aeg. Eespool tõin juba näite eset foorumist, kus krüpteeriti võrgukettad 20TB andmetega. Kujutage nüüd ette, et teil on selline võrguketas, kuid ainult 500G andmeid on krüpteeritud kataloogides, millele pidevalt juurde ei pääseta. Möödub paar nädalat, krüptitud faile ei pane keegi tähele, sest need on arhiivikataloogides ja nendega ei töötata pidevalt. Kuid aruandeperioodi lõpus on andmeid vaja. Nad lähevad sinna ja näevad, et kõik on krüpteeritud. Nad pöörduvad arhiivi ja seal on säilitussügavus näiteks 7 päeva. Ja kõik, andmed on kadunud.

Siin on vaja eraldi hoolikat lähenemist arhiividele. Andmete pikaajaliseks salvestamiseks vajate tarkvara ja ressursse.

Video dekrüpteerimise ja failide taastamisega

Siin on näide viiruse sarnasest modifikatsioonist, kuid video on combo jaoks täiesti asjakohane.

Võitle uute viirusohtude – lunavara vastu

Hiljuti kirjutasime, et võrgus levivad uued ohud – lunavaraviirused või täpsemalt faile krüpteerivad viirused, mille kohta saad täpsemalt lugeda meie kodulehelt, sellelt lingilt.

Selles teemas räägime teile, kuidas saate viiruse poolt krüptitud andmeid tagastada, selleks kasutame kahte dekrüpteerijat, Kaspersky ja Doctor Web viirusetõrjetest, need on kõige tõhusamad meetodid krüptitud teabe tagastamiseks.

1. Laadige alla utiliidid failide dekrüpteerimiseks linkide abil: Kaspersky ja Dr.WEB

Või dekrüpteerijad teatud tüüpi krüptitud failide jaoks, mis asuvad .

2. Esiteks proovime failid Kaspersky programmi abil dekrüpteerida:

2.1. Kaspersky dekrüpteerimisprogrammi käivitamine, kui see küsib mõnda toimingut, näiteks luba käivitamiseks, käivitame selle, kui küsib värskendamist, värskendame seda, see suurendab krüptitud andmete tagastamise võimalusi

2.2. Failide dekrüpteerimiseks ilmuvas programmiaknas näeme mitut nuppu. Määrake täpsemad suvandid ja alustage kontrollimist.

2.3. Vajadusel valige lisavalikud ja määrake krüptitud failide otsingu asukohad ja vajadusel kustutage pärast dekrüpteerimist, ma ei soovita seda valikut valida, faile ei dekrüpteerita alati õigesti!

2.4. Alustame skannimist ja ootame viiruse poolt krüpteeritud andmete dekrüpteerimist.

3. Kui esimene meetod ei aidanud. Proovides faile dekrüpteerida, kasutades Dr. VÕRK

3.1. Kui olete dekrüpteerimisrakenduse alla laadinud, pange see näiteks ketta "C:" juuresse, seega peaks fail "te102decrypt.exe" olema saadaval aadressil "c:\te102decrypt.exe"

3.2. Nüüd minge käsureale(Käivita - otsing - sisestage "CMD" ilma jutumärkideta - käivitage, vajutades sisestusklahvi)

3.3. Failide dekrüpteerimise alustamiseks kirjutage käsk "c:\te102decrypt.exe -k 86 -e (krüpteerimiskood)". Lunavarakood on faili lõppu lisatud laiend, näiteks " [e-postiga kaitstud] _45jhj" - kirjutame selle ilma jutumärkide ja sulgudeta, austades tühikuid. Peaksite saama midagi sellist nagu c:\te102decrypt.exe -k 86 -e [e-postiga kaitstud] _45jhj

3.4. Vajutage sisestusklahvi ja oodake, kuni failid dekrüpteeritakse mis on krüptitud, mõnel juhul luuakse dekrüpteeritud failidest mitu koopiat, proovige neid käivitada, salvestage tavapäraselt avanev dekrüpteeritud faili koopia, ülejäänud saab kustutada.

Laadige alla muud failidekoodrid:

Tähelepanu: Salvestage kindlasti krüptitud failide koopiad välisele andmekandjale või muule arvutile. Allpool esitatud dekrüpteerijad ei pruugi faile dekrüpteerida, vaid neid ainult rikkuda!

Kõige parem on dekrüpteerija käivitada virtuaalmasinas või spetsiaalselt ettevalmistatud arvutis pärast mitme faili allalaadimist.

Allolevad dekoodrid töötavad järgmiselt. Näiteks on teie failid krüptitud amba kodeerijaga ja failid näevad välja nagu "Agreement.doc.amba" või "Account.xls.amba", seejärel laadige alla amba-failide dekrüpteerija ja lihtsalt käivitage see, see leiab kõik failid. selle laiendiga ja dekrüpteerige see, kuid taaskord kaitske ennast ja kõigepealt teha krüptitud failidest koopia, muidu võite valesti dekrüptitud andmed igaveseks kaotada!

Kui te ei soovi riskida, siis saatke meile paar faili, pärast tagasisidevormi kaudu ühendust võtmist käivitame dekrüpteerija spetsiaalselt ettevalmistatud arvutis, mis on eraldatud Internetist.

Esitatud failid on skannitud Kaspersky Anti-Virus uusima versiooniga ja uusimate andmebaasi värskendustega.

on pahatahtlik programm, mis aktiveerimisel krüpteerib kõik isiklikud failid, nagu dokumendid, fotod jne. Selliste programmide arv on väga suur ja kasvab iga päevaga. Just hiljuti oleme kohanud kümneid lunavaravalikuid: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste jne. Sellise lunavara eesmärk on sundida kasutajaid ostma, sageli suure raha eest, oma failide dekrüpteerimiseks vajalikku programmi ja võtit.

Loomulikult saate krüptitud faile taastada lihtsalt järgides juhiseid, mille viiruse loojad jätavad nakatunud arvutisse. Kuid enamasti on dekrüpteerimise hind väga märkimisväärne, samuti peate teadma, et mõned krüpteerimisviirused krüpteerivad faile nii, et neid on hiljem lihtsalt võimatu dekrüpteerida. Ja loomulikult on lihtsalt ebameeldiv maksta enda failide taastamise eest.

Allpool räägime lähemalt lunavaraviirustest, kuidas need ohvri arvutisse tungivad, aga ka sellest, kuidas lunavaraviirust eemaldada ja selle poolt krüpteeritud faile taastada.

Kuidas lunavaraviirus arvutisse siseneb

Lunavaraviirust levitatakse tavaliselt meili teel. Kiri sisaldab nakatunud dokumente. Need meilid saadetakse tohutusse e-posti aadresside andmebaasi. Selle viiruse autorid kasutavad meilide eksitavaid päiseid ja sisu, püüdes kasutajat meelitada avama kirjale lisatud dokumenti. Mõned kirjad teavitavad arve tasumise vajadusest, teised pakuvad tutvuda värskeima hinnakirjaga, teised avavad naljaka foto jne. Igal juhul on lisatud faili avamise tagajärjeks arvuti nakatumine lunavaraviirusega.

Mis on lunavaraviirus

Lunavaraviirus on pahatahtlik programm, mis nakatab Windowsi operatsioonisüsteemide perekonna kaasaegseid versioone, nagu Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Need viirused püüavad kasutada võimalikult tugevaid krüpteerimisrežiime, näiteks RSA-d. -2048 võtme pikkusega on 2048 bitti, mis praktiliselt välistab võimaluse valida failide enesedekrüpteerimiseks võti.

Arvuti nakatamise ajal kasutab lunavaraviirus oma failide salvestamiseks süsteemikataloogi %APPDATA%. Enda automaatseks käivitamiseks arvuti sisselülitamisel loob lunavara Windowsi registris kirje: HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft \Windows\CurrentVersion\ Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Kohe pärast käivitamist kontrollib viirus kõiki saadaolevaid draive, sealhulgas võrgu- ja pilvesalvestust, et teha kindlaks, millised failid krüpteeritakse. Lunavaraviirus kasutab krüpteeritavate failide rühma määramiseks failinime laiendit. Peaaegu igat tüüpi failid on krüptitud, sealhulgas sellised tavalised failid nagu:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata , .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, . mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta , .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, . apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, rahakott, .wotreplay, .xxx, .desc, .py, .m3u, .flv, . js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2 , .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb , .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, . odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm .wma .wmd .wmf .wmv .wn .wot .wp .wp4 .wp5 .wp6 .wp7 .wpa .wpb .wpd .wpe .wpg , .wpl, .wps, .wpwpt, .wri .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm , .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, . z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Kohe pärast faili krüptimist saab see uue laiendi, mille abil saab sageli tuvastada krüpteerija nime või tüübi. Teatud tüüpi pahavara võib muuta ka krüptitud failide nimesid. Seejärel loob viirus tekstidokumendi nimedega HELP_YOUR_FILES, README, mis sisaldab juhiseid krüptitud failide dekrüpteerimiseks.

Oma töötamise ajal püüab lunavara blokeerida failide taastamise võimalust SVC-süsteemi (failide varikoopiad) abil. Selleks kutsub viirus käsurežiimis utiliidi failide varikoopiate haldamiseks võtmega, mis käivitab nende täieliku eemaldamise protseduuri. Seega on peaaegu alati võimatu faile nende varikoopiate abil taastada.

Lunavaraviirus kasutab aktiivselt hirmutaktikat, andes ohvrile lingi krüpteerimisalgoritmi kirjeldusele ja kuvades Töölauale ähvardava sõnumi. See püüab sel viisil sundida nakatunud arvuti kasutajat saatma kõhklemata arvuti ID-d viiruse autori e-posti aadressile, et püüda oma faile tagastada. Vastuseks sellisele sõnumile on enamasti lunaraha summa ja elektroonilise rahakoti aadress.

Kas mu arvuti on nakatunud lunavaraviirusega?

On üsna lihtne kindlaks teha, kas arvuti on nakatunud lunavaraviirusega või mitte. Pöörake tähelepanu oma isiklike failide (nt dokumendid, fotod, muusika jne) laienditele. Kui laiendus on muutunud või teie isiklikud failid on kadunud, jättes maha palju tundmatute nimedega faile, on arvuti nakatunud. Lisaks on nakkuse tunnuseks faili nimega HELP_YOUR_FILES või README olemasolu teie kataloogides. See fail sisaldab juhiseid failide dekrüpteerimiseks.

Kui kahtlustate, et olete avanud lunavaraviirusega nakatunud kirja, kuid nakkuse sümptomeid veel ei ole, siis ärge lülitage arvutit välja ega taaskäivitage. Järgige selle juhendi jaotises kirjeldatud samme. Taaskord on väga oluline arvutit mitte välja lülitada, teatud tüüpi lunavara puhul aktiveerub failide krüptimise protsess esimesel arvuti sisselülitamisel pärast nakatumist!

Kuidas dekrüpteerida lunavaraviirusega krüpteeritud faile?

Kui see õnnetus juhtus, siis pole paanikaks põhjust! Kuid peate teadma, et enamikul juhtudel pole tasuta dekrüpteerijat. Selle põhjuseks on tugevad krüpteerimisalgoritmid, mida selline pahavara kasutab. See tähendab, et failide dekrüpteerimine ilma privaatvõtmeta on peaaegu võimatu. Võtme valimise meetodi kasutamine ei ole samuti võimalik võtme suure pikkuse tõttu. Seetõttu on paraku ainult viiruse autoritele kogu küsitud summa tasumine ainus võimalus dekrüpteerimisvõtit kätte saada.

Muidugi pole absoluutselt mingit garantiid, et pärast maksmist võtavad viiruse autorid ühendust ja annavad teie failide dekrüpteerimiseks vajaliku võtme. Lisaks peate mõistma, et viirusearendajatele raha makstes surute ise neid uusi viirusi looma.

Kuidas eemaldada lunavaraviirust?

Enne sellega jätkamist peate teadma, et kui alustate viiruse eemaldamist ja proovite faile ise taastada, siis blokeerite failide dekrüpteerimise võimaluse, makstes viiruse autoritele nende küsitud summa.

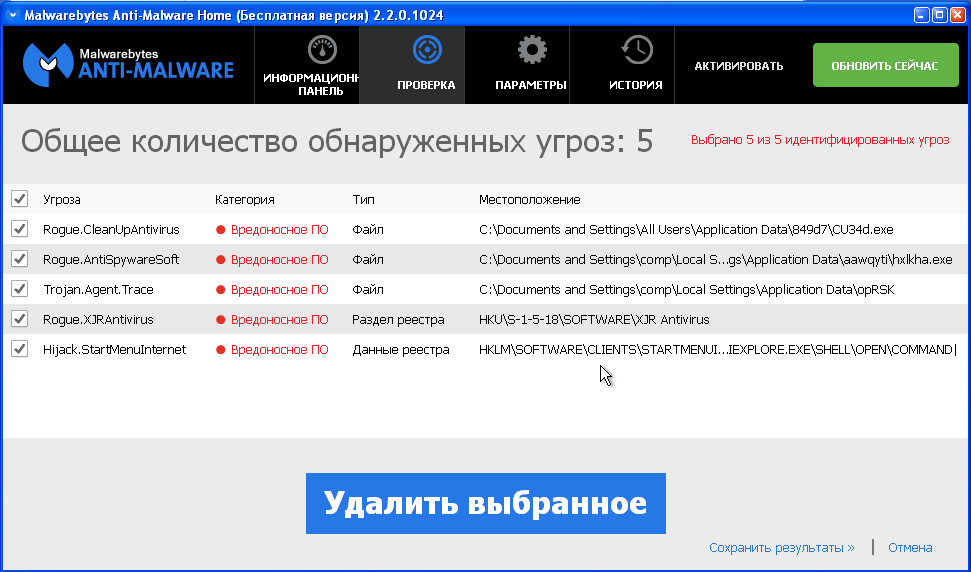

Kaspersky Virus Removal Tool ja Malwarebytes Anti-malware suudavad tuvastada erinevat tüüpi aktiivseid lunavaraviiruseid ja eemaldada need lihtsalt teie arvutist, KUID nad ei suuda krüptitud faile taastada.

5.1. Eemaldage lunavara Kaspersky Virus Removal Tooliga

Vaikimisi on programm konfigureeritud taastama igat tüüpi faile, kuid töö kiirendamiseks on soovitatav jätta ainult seda tüüpi failid, mida peate taastama. Kui olete valiku lõpetanud, vajutage nuppu OK.

Otsige QPhotoReci akna allosas üles nupp Sirvi ja klõpsake seda. Peate valima kataloogi, kuhu taastatud failid salvestatakse. Soovitatav on kasutada ketast, mis ei sisalda taastamist vajavaid krüptitud faile (võite kasutada USB-mälupulka või välist draivi).

Krüptitud failide originaalkoopiate otsimise ja taastamise alustamiseks klõpsake nuppu Otsi. See protsess võtab üsna kaua aega, nii et olge kannatlik.

Kui otsing on lõppenud, klõpsake nuppu Lõpeta. Nüüd avage kaust, mille valisite taastatud failide salvestamiseks.

Kaust sisaldab katalooge nimedega taastamise_kataloog.1, taastamise_kataloog.2, taastamise_kataloog.3 ja nii edasi. Mida rohkem faile programm leiab, seda rohkem on seal katalooge. Vajalike failide leidmiseks kontrollige ükshaaval kõiki katalooge. Suure hulga taastatud failide hulgast vajaliku faili leidmise hõlbustamiseks kasutage sisseehitatud Windowsi otsingusüsteemi (faili sisu järgi) ja ärge unustage ka failide sortimise funktsiooni kataloogides. Saate valida sortimisparameetrina faili muutmise kuupäeva, kuna QPhotoRec proovib faili taastamisel seda atribuuti taastada.

Kuidas vältida arvuti nakatumist lunavaraviirusega?

Enamikul kaasaegsetest viirusetõrjeprogrammidest on juba sisseehitatud kaitsesüsteem lunavaraviiruste tungimise ja aktiveerimise vastu. Seega, kui teie arvutil pole viirusetõrjeprogrammi, installige see kindlasti. Saate teada, kuidas seda valida, lugedes seda.

Lisaks on olemas spetsiaalsed kaitseprogrammid. Näiteks see on CryptoPrevent, täpsemalt.

Paar viimast sõna

Seda juhist järgides puhastatakse teie arvuti lunavaraviirusest. Kui teil on küsimusi või vajate abi, võtke meiega ühendust.

Lunavara (cryptolockers) on ründeprogrammide perekond, mis blokeerib erinevate krüpteerimisalgoritmide abil kasutajate juurdepääsu arvutis olevatele failidele (näiteks сbf, chipdale, just, foxmail inbox com, watnik91 aol com jne).

Tavaliselt krüpteerib viirus populaarset tüüpi kasutajafaile: dokumendid, arvutustabelid, 1C andmebaasid, kõik andmemassiivid, fotod jne. Failide dekrüpteerimist pakutakse raha eest – loojad nõuavad teatud summa ülekandmist, tavaliselt bitcoinides. Ja kui organisatsioon ei võtnud asjakohaseid meetmeid olulise teabe turvalisuse tagamiseks, võib vajaliku summa ülekandmine ründajatele olla ainus viis ettevõtte jõudluse taastamiseks.

Enamasti levib viirus e-posti teel, mis on maskeeritud üsna tavaliste kirjadena: maksuameti teatis, aktid ja lepingud, teave ostude kohta jne. Sellise faili allalaadimisel ja avamisel käivitab kasutaja ise märkamatult pahatahtlik kood. Viirus krüpteerib järjestikku vajalikud failid ja kustutab garanteeritud hävitamismeetodite abil ka algsed eksemplarid (nii et kasutaja ei saaks spetsiaalsete tööriistade abil hiljuti kustutatud faile taastada).

Kaasaegne lunavara

Lunavara ja muud viirused, mis blokeerivad kasutaja juurdepääsu andmetele, pole infoturbe vallas uus probleem. Esimesed versioonid ilmusid juba 90ndatel, kuid need kasutasid peamiselt kas "nõrka" (ebastabiilsed algoritmid, väike võtme suurus) või sümmeetrilist krüptimist (suure hulga ohvrite failid krüpteeriti ühe võtmega, samuti oli võimalik võtit taastada viiruse koodi uurides) või isegi välja mõelda oma algoritme. Kaasaegsetel eksemplaridel selliseid puudusi pole, ründajad kasutavad hübriidkrüptimist: sümmeetriliste algoritmide abil krüpteeritakse failide sisu väga suure kiirusega ja krüpteerimisvõti krüpteeritakse asümmeetrilise algoritmiga. See tähendab, et failide dekrüpteerimiseks vajate võtit, mis kuulub ainult ründajale; seda ei leia programmi lähtekoodist. Näiteks CryptoLocker kasutab 2048-bitise võtmepikkusega RSA algoritmi koos sümmeetrilise AES-algoritmiga võtmepikkusega 256 bitti. Neid algoritme peetakse praegu krüptokindlateks.

Arvuti on nakatunud viirusega. Mida teha?

Tuleb meeles pidada, et kuigi krüpteerimisviirused kasutavad kaasaegseid krüpteerimisalgoritme, ei suuda nad kõiki arvutis olevaid faile koheselt krüpteerida. Krüptimine toimub järjestikku, kiirus sõltub krüptitud failide suurusest. Seetõttu, kui leiate töö käigus, et tavalised failid ja programmid on lakanud õigesti avanemast, peaksite viivitamatult arvutiga töötamise lõpetama ja selle välja lülitama. Seega saate mõnda faili krüptimise eest kaitsta.

Kui olete probleemiga kokku puutunud, on esimene samm viirusest endast vabaneda. Me ei peatu sellel üksikasjalikult, piisab, kui proovite arvutit viirusetõrjeprogrammide abil ravida või viirust käsitsi eemaldada. Väärib märkimist, et viirus hävitab sageli ise pärast krüpteerimisalgoritmi lõpuleviimist, muutes seeläbi failide dekrüpteerimise keeruliseks ilma sissetungijate abita. Sel juhul ei pruugi viirusetõrjeprogramm midagi tuvastada.

Peamine küsimus on, kuidas krüptitud andmeid taastada? Kahjuks on failide taastamine pärast lunavaraviirust peaaegu võimatu. Vähemalt ei taga keegi eduka nakatumise korral täielikku andmete taastamist. Paljud viirusetõrjevahendite tootjad pakuvad oma abi failide dekrüpteerimisel. Selleks tuleb saata krüpteeritud fail ja lisateave (fail ründajate kontaktidega, avalik võti) tootjate veebilehtedele postitatud spetsiaalsete vormide kaudu. On väike võimalus, et nad leidsid viisi, kuidas konkreetse viirusega toime tulla ja teie failid dekrüpteeritakse edukalt.

Proovige kasutada failitaaste utiliiti. Võimalik, et viirus ei kasutanud garanteeritud hävitamismeetodeid ja mõned failid on taastatavad (eriti võib see töötada suurte failidega, näiteks mitmekümne gigabaidiste failidega). Samuti on võimalus taastada faile varikoopiatest. Kui kasutate süsteemitaastet, loob Windows hetktõmmised ("hetktõmmised"), mis võivad taastepunkti loomise ajal sisaldada failiandmeid.

Kui teie andmed krüpteeriti pilveteenustes, võtke ühendust tehnilise toega või uurige kasutatava teenuse võimalusi: enamikul juhtudel pakuvad teenused failide varasematele versioonidele tagasipööramise funktsiooni, nii et neid saab taastada.

Mida me tungivalt mitte teha, on jälgida lunavara ja maksta dekrüpteerimise eest. Oli juhtumeid, kui inimesed andsid raha, kuid ei saanud võtmeid. Keegi ei garanteeri, et raha kätte saanud ründajad saadavad ka tegelikult krüpteerimisvõtme ja saate failid taastada.

Kuidas kaitsta end lunavaraviiruse eest. Ennetavad meetmed

Ohtlikke tagajärgi on lihtsam ennetada kui neid parandada:

- Kasutage usaldusväärseid viirusetõrjevahendeid ja värskendage regulaarselt viirusetõrje andmebaase. Kõlab banaalselt, kuid see vähendab oluliselt viiruse eduka arvutisse toomise võimalusi.

- Hoidke oma andmetest varukoopiaid.

Parim viis seda teha on spetsiaalsete varundustööriistade abil. Enamik krüptoblokeerijaid oskab ka varukoopiaid krüptida, seega on mõistlik salvestada varukoopiaid teistesse arvutitesse (näiteks serveritesse) või võõrandatud meediumitele.

Piirake õigusi muuta faile varukoopiatega kaustades, lubades ainult lisamist. Lisaks lunavara tagajärgedele neutraliseerivad varundussüsteemid ka paljud teised andmekaoga seotud ohud. Viiruse levik näitab taas kord selliste süsteemide kasutamise asjakohasust ja tähtsust. Andmete taastamine on palju lihtsam kui dekrüpteerimine!

- Piirake domeeni tarkvarakeskkonda.

Teine tõhus viis selle vastu võitlemiseks on piirata mõne potentsiaalselt ohtliku failitüübi käivitamist, näiteks laienditega .js, .cmd, .bat, .vba, .ps1 jne. Seda saab teha AppLockeri tööriista ( ettevõtte versioonides) või SRP poliitikad domeenis tsentraalselt. Veebis on üsna üksikasjalikud juhendid, kuidas seda teha. Enamasti ei pea kasutaja ülalmainitud skriptifaile kasutama ning lunavara edukaks rakendamiseks on vähem võimalusi.

- Ole ettevaatlik.

Mindfulness on üks tõhusamaid meetodeid ohu ennetamiseks. Suhtuge kahtlustavalt igasse meili, mille saate tundmatutelt inimestelt. Ärge kiirustage kõiki manuseid avama, kahtluse korral on parem pöörduda küsimusega administraatori poole.

Aleksander Vlasov, ettevõtte "SKB Kontur" infoturbesüsteemide juurutamise osakonna vaneminsener

Krüpteeritud failide taastamine on probleem, millega seisavad silmitsi suur hulk personaalarvuti kasutajaid, kes on langenud erinevate krüpteerimisviiruste ohvriks. Pahatahtlike programmide arv selles grupis on väga suur ja kasvab iga päevaga. Just hiljuti oleme kohanud kümneid lunavaravalikuid: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt jne.

Loomulikult saate krüptitud faile taastada lihtsalt järgides juhiseid, mille viiruse loojad jätavad nakatunud arvutisse. Kuid enamasti on dekrüpteerimise hind väga märkimisväärne, samuti peate teadma, et mõned krüpteerimisviirused krüpteerivad faile nii, et neid on hiljem lihtsalt võimatu dekrüpteerida. Ja loomulikult on lihtsalt ebameeldiv maksta enda failide taastamise eest.

Krüptitud failide tasuta taastamise viisid

Krüptitud failide taastamiseks on mitmeid viise, kasutades täiesti tasuta ja tõestatud programme, nagu ShadowExplorer ja PhotoRec. Enne taastamist ja taastamise ajal proovige nakatunud arvutit võimalikult vähe kasutada, nii suurendate oma võimalusi failide taastamiseks.

Allpool kirjeldatud juhiseid tuleb järgida samm-sammult, kui midagi ei sobi, siis PEATA, küsi abi, kirjutades sellele artiklile kommentaari või luues meie saidil uue teema.

1. Eemaldage lunavaraviirus

Kaspersky Virus Removal Tool ja Malwarebytes Anti-malware suudavad tuvastada erinevat tüüpi aktiivseid lunavaraviiruseid ja eemaldada need lihtsalt teie arvutist, KUID nad ei suuda krüptitud faile taastada.

1.1. Eemaldage lunavara Kaspersky Virus Removal Tooliga

Klõpsake nuppu Skaneeri et alustada oma arvutit lunavara otsimiseks.

Oodake selle protsessi lõppu ja eemaldage leitud pahavara.

1.2. Eemaldage lunavara Malwarebytes Anti-malware abil

Laadige programm alla. Kui allalaadimine on lõppenud, käivitage allalaaditud fail.

Programmi värskendamise protseduur algab automaatselt. Kui see on läbi, vajutage nuppu Käivitage kontroll. Malwarebytes Anti-malware hakkab teie arvutit skannima.

Kohe pärast arvuti skannimise lõpetamist avab Malwarebytes Anti-malware loendi lunavaraviiruse leitud komponentidest.

Klõpsake nuppu Kustuta valitud arvuti puhastamiseks. Pahavara eemaldamise ajal võib Malwarebytes Anti-malware nõuda protsessi jätkamiseks arvuti taaskäivitamist. Kinnitage see, valides Jah.

Pärast arvuti taaskäivitamist jätkab Malwarebytes Anti-malware automaatselt desinfitseerimisprotsessi.

2. Taastage krüptitud failid ShadowExploreri abil

ShadowExplorer on väike utiliit, mis võimaldab taastada Windowsi operatsioonisüsteemi (7–10) poolt automaatselt loodud failide varikoopiaid. See võimaldab teil taastada krüptitud failide algse oleku.

Laadige programm alla. Programm on zip-arhiivis. Seetõttu paremklõpsake allalaaditud failil ja valige Ekstrakti kõik. Seejärel avage kaust ShadowExplorerPortable.

Käivitage ShadowExplorer. Valige alloleval joonisel vajalik ketas ja varikoopiate loomise kuupäev, vastavalt numbrid 1 ja 2.

Paremklõpsake kataloogil või failil, mille koopiat soovite taastada. Valige kuvatavast menüüst Ekspordi.

Lõpuks valige kaust, kuhu taastatud fail kopeeritakse.

3. Taastage krüptitud failid PhotoReci abil

PhotoRec on tasuta programm, mis on loodud kustutatud ja kadunud failide taastamiseks. Seda kasutades saate taastada algsed failid, mille lunavaraviirused pärast krüptitud koopiate loomist kustutasid.

Laadige programm alla. Programm on arhiivis. Seetõttu paremklõpsake allalaaditud failil ja valige Ekstrakti kõik. Seejärel avage testdiski kaust.

Leidke failide loendist QPhotoRec_Win ja käivitage see. Avaneb programmi aken, kus kuvatakse kõik saadaolevate ketaste partitsioonid.

Valige partitsioonide loendist see, mis sisaldab krüptitud faile. Seejärel klõpsake nuppu Failivormingud.

Vaikimisi on programm konfigureeritud taastama igat tüüpi faile, kuid töö kiirendamiseks on soovitatav jätta ainult seda tüüpi failid, mida peate taastama. Kui olete valiku lõpetanud, vajutage nuppu OK.

Otsige QPhotoReci akna allosas üles nupp Sirvi ja klõpsake seda. Peate valima kataloogi, kuhu taastatud failid salvestatakse. Soovitatav on kasutada ketast, mis ei sisalda taastamist vajavaid krüptitud faile (võite kasutada USB-mälupulka või välist draivi).

Krüptitud failide originaalkoopiate otsimise ja taastamise alustamiseks klõpsake nuppu Otsi. See protsess võtab üsna kaua aega, nii et olge kannatlik.

Kui otsing on lõppenud, klõpsake nuppu Lõpeta. Nüüd avage kaust, mille valisite taastatud failide salvestamiseks.

Kaust sisaldab katalooge nimedega taastamise_kataloog.1, taastamise_kataloog.2, taastamise_kataloog.3 ja nii edasi. Mida rohkem faile programm leiab, seda rohkem on seal katalooge. Vajalike failide leidmiseks kontrollige ükshaaval kõiki katalooge. Suure hulga taastatud failide hulgast vajaliku faili leidmise hõlbustamiseks kasutage sisseehitatud Windowsi otsingusüsteemi (faili sisu järgi) ja ärge unustage ka failide sortimise funktsiooni kataloogides. Saate valida sortimisparameetrina faili muutmise kuupäeva, kuna QPhotoRec proovib faili taastamisel seda atribuuti taastada.