მე ვაგრძელებ ჩემი ვებსაიტის ყბადაღებულ განყოფილებას კიდევ ერთი ისტორიით, რომლის მსხვერპლი მე თვითონ ვიყავი. მე ვისაუბრებ გამოსასყიდ ვირუსზე Crusis (Dharma), რომელმაც დაშიფრა ყველა ფაილი ქსელის დისკზე და მისცა მათ .combo გაფართოება. მუშაობდა არა მხოლოდ ლოკალურ ფაილებზე, როგორც ეს ყველაზე ხშირად ხდება, არამედ ქსელის ფაილებზეც.

ფაილების გარანტირებული გაშიფვრა ransomware ვირუსის შემდეგ - dr-shifro.ru. სამუშაოს დეტალები და მომხმარებელთან ურთიერთობის სქემა მოცემულია ქვემოთ ჩემს სტატიაში ან ვებსაიტზე "სამუშაო პროცედურის" განყოფილებაში.

შესავალი

სიუჟეტი იქნება პირველ პირში, რადგან მონაცემები და ინფრასტრუქტურა, რომელიც მე ვმართე, დაშიფვრის ზემოქმედების ქვეშ იყო. რაც არ უნდა სამწუხაროა ამის აღიარება, ნაწილობრივ მე ვარ დამნაშავე მომხდარში, თუმცა კრიპტოგრაფებს ძალიან დიდი ხანია ვიცნობ. ჩემს დასაცავად ვიტყვი, რომ არანაირი მონაცემი არ დაიკარგა, ყველაფერი სწრაფად აღდგა და დაუყოვნებლად გამოიკვლია. მაგრამ პირველ რიგში.

მოსაწყენი დილა დაიწყო იმით, რომ 9:15 საათზე დარეკა სისტემის ადმინისტრატორმა ერთი დისტანციური საიტიდან და თქვა, რომ ქსელში არის შიფრატორი, ქსელის დისკებზე მონაცემები უკვე დაშიფრული იყო. შემცივნებამ დამიარა კანზე :) მან დამოუკიდებლად დაიწყო ინფექციის წყაროს შემოწმება, მე კი ჩემით დავიწყე შემოწმება. რა თქმა უნდა, მაშინვე მივედი სერვერზე, გავთიშე ქსელის დისკები და დავიწყე მონაცემთა წვდომის ჟურნალის ყურება. ქსელის დისკები კონფიგურირებულია, უნდა იყოს ჩართული. ჟურნალიდან მაშინვე დავინახე ინფექციის წყარო, ანგარიში, რომლის ქვეშ მუშაობდა გამოსასყიდი პროგრამა და დაშიფვრის დაწყების დრო.

Crusis (Dharma) გამოსასყიდის ვირუსის აღწერა

შემდეგ დაიწყო გამოძიება. დაშიფრულმა ფაილებმა მიიღეს გაფართოება .კომბო. ძალიან ბევრი იყო. კრიპტოგრაფმა მუშაობა დაიწყო გვიან საღამოს, დაახლოებით 11 საათზე. ჩვენ გაგვიმართლა - დაზარალებული დისკების სარეზერვო ასლის შექმნა ამ დროისთვის ახლახან დასრულდა. მონაცემები საერთოდ არ დაიკარგა, რადგან მათი სარეზერვო ასლი სამუშაო დღის ბოლოს იყო. მაშინვე დავიწყე აღდგენა სარეზერვოდან, რომელიც ცალკე სერვერზეა SMB წვდომის გარეშე.

ღამით, ვირუსმა მოახერხა დაახლოებით 400 GB მონაცემთა დაშიფვრა ქსელის დისკებზე. კომბინირებული გაფართოებით ყველა დაშიფრული ფაილის ბანალურ წაშლას დიდი დრო დასჭირდა. თავიდან მინდოდა ყველა წაშლილიყო, მაგრამ როცა ამ ფაილების მხოლოდ დათვლა 15 წუთს გაგრძელდა, მივხვდი, რომ ამ დროს უსარგებლო იყო. ამის ნაცვლად, დავიწყე უახლესი მონაცემების ჩამოტვირთვა და შემდეგ გავწმინდე დისკები დაშიფრული ფაილებისგან.

მე მაშინვე გეტყვით მარტივ სიმართლეს. განახლებული, საიმედო სარეზერვო ასლების ქონა ნებისმიერ პრობლემას გადაჭრადს ხდის. ვერც კი წარმომიდგენია რა გავაკეთო, თუ ისინი არ არიან ან არ არიან აქტუალური. მე ყოველთვის განსაკუთრებულ ყურადღებას ვაქცევ სარეზერვო ასლებს. მე ვზრუნავ მათზე, ვაფასებ მათ და არავის ვაძლევ მათ წვდომას.

მას შემდეგ, რაც დავიწყე დაშიფრული ფაილების აღდგენა, მე მქონდა დრო, მშვიდად გამეგო სიტუაცია და უფრო ახლოს დამეთვალიერებინა Crusis (Dharma) დაშიფვრის ვირუსი. აქ სიურპრიზები და სიურპრიზები მელოდა. ინფექციის წყარო იყო ვირტუალური მანქანა Windows 7მიტოვებულთან ერთად rdpპორტი სარეზერვო არხის საშუალებით. პორტი არ იყო სტანდარტული - 33333. ვფიქრობ, მთავარი შეცდომა იყო ასეთი პორტის გამოყენება. მიუხედავად იმისა, რომ ეს არ არის სტანდარტული, ის ძალიან პოპულარულია. რა თქმა უნდა, ჯობია საერთოდ არ გადაგზავნოთ rdp, მაგრამ ამ შემთხვევაში ეს ნამდვილად საჭირო იყო. სხვათა შორის, ახლა, ამ ვირტუალური მანქანის ნაცვლად, ასევე გამოიყენება ვირტუალური მანქანა CentOS 7-ით, ის აწარმოებს კონტეინერს xfce-ით და ბრაუზერს Docker-ში. ისე, ამ ვირტუალურ მანქანას არსად აქვს წვდომა, მხოლოდ იქ, სადაც საჭიროა.

რა არის საშინელება მთელ ამ ამბავში? ვირტუალური მანქანა განახლდა. კრიპტოგრაფმა მუშაობა აგვისტოს ბოლოს დაიწყო. შეუძლებელია ზუსტად იმის დადგენა, როდის დაინფიცირდა მანქანა. ვირუსმა ბევრი რამ გაანადგურა თავად ვირტუალურ მანქანაში. ამ სისტემის განახლებები დამონტაჟდა მაისში. ანუ მასზე ძველი ღია ხვრელები არ უნდა იყოს. ახლა არც კი ვიცი როგორ დავტოვო rdp პორტი ხელმისაწვდომი ინტერნეტიდან. ძალიან ბევრი შემთხვევაა, როცა ეს ნამდვილად საჭიროა. მაგალითად, ტერმინალის სერვერი დაქირავებულ აპარატურაზე. თქვენ ასევე არ დაქირავებთ VPN კარიბჭეს თითოეული სერვერისთვის.

ახლა მოდით მივუახლოვდეთ საკითხს და თავად გამოსასყიდ პროგრამას. ვირტუალური მანქანის ქსელური ინტერფეისი გათიშული იყო, რის შემდეგაც მე დავიწყე. დამხვდა სტანდარტული ნიშანი, რომელიც უკვე ბევრჯერ მინახავს სხვა კრიპტოგრაფებისგან.

ყველა თქვენი ფაილი დაშიფრულია! თქვენი ყველა ფაილი დაშიფრულია თქვენი კომპიუტერის უსაფრთხოების პრობლემის გამო. თუ გსურთ მათი აღდგენა, მოგვწერეთ მეილზე [ელფოსტა დაცულია]ჩაწერეთ ეს პირადობის მოწმობა თქვენი შეტყობინების სათაურში 501BED27 24 საათის განმავლობაში პასუხის გაცემის შემთხვევაში მოგვწერეთ ამ ელ. ფოსტაზე: [ელფოსტა დაცულია]თქვენ უნდა გადაიხადოთ დეშიფრაციისთვის ბიტკოინებით. ფასი დამოკიდებულია იმაზე, თუ რამდენად სწრაფად მოგვწერთ. გადახდის შემდეგ ჩვენ გამოგიგზავნით გაშიფვრის ხელსაწყოს, რომელიც გაშიფრავს თქვენს ყველა ფაილს. უფასო გაშიფვრა, როგორც გარანტია გადახდამდე შეგიძლიათ გამოგვიგზავნოთ 1-მდე ფაილი უფასო გაშიფვრისთვის. ფაილების ჯამური ზომა უნდა იყოს 1 მბ-ზე ნაკლები (არქივირებული) და ფაილები არ უნდა შეიცავდეს ღირებულ ინფორმაციას. (მონაცემთა ბაზები, სარეზერვო ასლები, დიდი Excel ფურცლები და ა.შ.) როგორ მივიღოთ ბიტკოინები ბიტკოინების შესაძენად ყველაზე მარტივი გზა არის LocalBitcoins საიტი. თქვენ უნდა დარეგისტრირდეთ, დააწკაპუნოთ „ბიტკოინების ყიდვა“ და შეარჩიოთ გამყიდველი გადახდის მეთოდისა და ფასის მიხედვით. https://localbitcoins.com/buy_bitcoins ასევე შეგიძლიათ იპოვოთ სხვა ადგილები ბიტკოინის შესაძენად და დამწყებთათვის სახელმძღვანელო აქ: ყურადღება! არ გადარქმევა დაშიფრული ფაილები. ნუ ეცდებით თქვენი მონაცემების გაშიფვრას მესამე მხარის პროგრამული უზრუნველყოფის გამოყენებით, ეს შეიძლება გამოიწვიოს მონაცემთა მუდმივი დაკარგვა. მესამე მხარის დახმარებით თქვენი ფაილების გაშიფვრამ შეიძლება გამოიწვიოს ფასის გაზრდა (ისინი ჩვენს საფასურს დაამატებენ) ან თქვენ შეიძლება გახდეთ თაღლითობის მსხვერპლი.

დესკტოპზე იყო 2 ტექსტური ფაილი სახელად ფაილები დაშიფრულია.TXTშემდეგი შინაარსი:

ყველა თქვენი მონაცემი დაბლოკილია ჩვენთვის გსურთ დაბრუნება? დაწერეთ ელ.წერილი [ელფოსტა დაცულია]

საინტერესოა, რომ დირექტორიაში ნებართვები შეიცვალა სამუშაო მაგიდა. მომხმარებელს არ ჰქონდა ჩაწერის უფლება. როგორც ჩანს, ვირუსმა ეს გააკეთა იმისთვის, რომ მომხმარებელს შემთხვევით არ წაეშალა ინფორმაცია ტექსტურ ფაილებში დესკტოპიდან. დესკტოპზე იყო დირექტორია ტროას, რომელიც შეიცავდა თავად ვირუსს - ფაილს l20VHC_playload.exe.

როგორ შიფრავს ფაილებს Crusis (Dharma) გამოსასყიდი ვირუსი

მშვიდად რომ გავარკვიე ეს ყველაფერი და წავიკითხე მსგავსი შეტყობინებები ransomware-ის თემაზე ინტერნეტში, გავიგე, რომ დავიჭირე ცნობილი Crusis (Dharma) გამოსასყიდი პროგრამის ვერსია. Kaspersky აღმოაჩენს მას ასე Trojan-Ransom.Win32.Crusis.to. ის აყენებს სხვადასხვა გაფართოებებს ფაილებზე, მათ შორის and.combo. ჩემი ფაილების სია ასე გამოიყურებოდა:

- Vanino.docx.id-24EE2FBC..combo

- Petropavlovsk-Kamchatsky.docx.id-24EE2FBC..combo

- Khorol.docx.id-24EE2FBC..combo

- Yakutsk.docx.id-24EE2FBC..combo

მე გეტყვით კიდევ რამდენიმე დეტალს იმის შესახებ, თუ როგორ მუშაობდა გამოსასყიდი პროგრამა. მნიშვნელოვანი რამ არ მიხსენებია. ეს კომპიუტერი იყო დომენში. ფაილები დაშიფრულია დომენის მომხმარებლისგან!!! სწორედ აქ ჩნდება კითხვა: საიდან გაჩნდა ვირუსი? მე ვერ ვნახე ინფორმაცია დომენის კონტროლერის ჟურნალებისა და მომხმარებლის პაროლის შერჩევის შესახებ. არ იყო ტონა წარუმატებელი შესვლა. ან გამოიყენეს რაიმე სახის დაუცველობა, ან არ ვიცი რა ვიფიქრო. გამოყენებული იყო ანგარიში, რომელიც არასოდეს შესულა ამ სისტემაში. იყო ავტორიზაცია rdp-ის საშუალებით დომენის მომხმარებლის ანგარიშიდან, შემდეგ კი დაშიფვრა. ასევე არ იყო მომხმარებლებზე უხეში ძალისხმევის შეტევების კვალი და თავად სისტემაზე პაროლები. თითქმის მაშინვე მქონდა შესვლა rdp დომენის ანგარიშის გამოყენებით. საჭირო იყო, მინიმუმ, არა მხოლოდ პაროლის, არამედ სახელის არჩევა.

სამწუხაროდ, ანგარიშს ჰქონდა პაროლი 123456. ეს იყო ერთადერთი ანგარიში ამ პაროლით, რომელიც გამოტოვეს ადგილობრივ ადმინისტრატორებს. ადამიანური ფაქტორი. ეს იყო მენეჯერი და რატომღაც სისტემის ადმინისტრატორების მთელმა სერიამ იცოდა ამ პაროლის შესახებ, მაგრამ არ შეცვალა იგი. ცხადია, ეს არის ამ კონკრეტული ანგარიშის გამოყენების მიზეზი. მაგრამ მიუხედავად ამისა, ასეთი მარტივი პაროლისა და მომხმარებლის სახელის მოპოვების მექანიზმიც კი უცნობი რჩება.

მე გამოვრთე და წავშალე შიფრატორით ინფიცირებული ვირტუალური მანქანა, პირველად რომ გადავიღე დისკის სურათი. ვირუსმა თავად ამოიღო სურათი მისგან, რათა დაენახა მისი მუშაობა. შემდგომი ამბავი დაფუძნებული იქნება ვირუსის ვირტუალურ მანქანაში გაშვებაზე.

კიდევ ერთი პატარა დეტალი. ვირუსმა დაასკანირა მთელი ლოკალური ქსელი და ამავდროულად დაშიფრა ინფორმაცია იმ კომპიუტერებზე, სადაც იყო გაზიარებული საქაღალდეები ყველასთვის წვდომით. დაშიფვრის ასეთი მოდიფიკაცია პირველად ვნახე. ეს მართლაც საშინელებაა. ასეთ ვირუსს უბრალოდ შეუძლია მთელი ორგანიზაციის მუშაობის პარალიზება. ვთქვათ, რატომღაც, თქვენ გქონდათ ქსელში წვდომა თავად სარეზერვო ასლებზე. ან მათ გამოიყენეს რაიმე სახის სუსტი პაროლი ანგარიშისთვის. შეიძლება მოხდეს, რომ ყველაფერი დაშიფრული იყოს - მონაცემებიც და დაარქივებული ასლებიც. ზოგადად, მე ახლა ვფიქრობ სარეზერვო ასლების შენახვაზე არა მხოლოდ იზოლირებულ ქსელურ გარემოში, არამედ ზოგადად გამორთული მოწყობილობებზე, რომლებიც დაწყებულია მხოლოდ სარეზერვო ასლის შესაქმნელად.

როგორ მოვუაროთ თქვენს კომპიუტერს და წავშალოთ Crusis (Dharma) გამოსასყიდი პროგრამა

ჩემს შემთხვევაში, Crusis (Dharma) ransomware ვირუსი არ იყო განსაკუთრებით დამალული და მისი ამოღება არ უნდა შექმნიდეს რაიმე პრობლემას. როგორც ვთქვი, ის ჩემს დესკტოპზე იყო საქაღალდეში. გარდა ამისა, მან ავტორუნში ჩაიწერა საკუთარი თავი და საინფორმაციო შეტყობინება.

თავად ვირუსის სხეული დუბლირებულია გაშვების განყოფილებაში Დაწყებაყველა მომხმარებლისთვის და windows/system32. უფრო კარგად არ მიყურებია, რადგან ამაში აზრს ვერ ვხედავ. გამოსასყიდი პროგრამით დაინფიცირების შემდეგ, კატეგორიულად გირჩევთ სისტემის ხელახლა ინსტალაციას. ეს არის ერთადერთი გზა ვირუსის მოსაშორებლად. თქვენ არასოდეს იქნებით სრულად დარწმუნებული, რომ ვირუსი ამოღებულია, რადგან მას შეეძლო გამოეყენებინა ჯერ კიდევ გამოუქვეყნებელი და უცნობი დაუცველობა სისტემაში სანიშნეების დასატოვებლად. გარკვეული პერიოდის შემდეგ, ამ იპოთეკის საშუალებით შეგიძლიათ მიიღოთ ახალი ვირუსი და ყველაფერი მეორდება წრეში.

ამიტომ გირჩევთ, გამოსასყიდი პროგრამის აღმოჩენისთანავე, არ დაამუშავოთ კომპიუტერი, არამედ ხელახლა დააინსტალიროთ სისტემა და შეინახოთ დარჩენილი მონაცემები. შესაძლოა, ვირუსმა ვერ შეძლო ყველაფრის დაშიფვრა. ეს რეკომენდაციები ვრცელდება მათზე, ვინც არ აპირებს ფაილების აღდგენას. თუ თქვენ გაქვთ მიმდინარე სარეზერვო ასლები, უბრალოდ დააინსტალირეთ სისტემა და აღადგინეთ მონაცემები.

თუ არ გაქვთ სარეზერვო ასლები და მზად ხართ ნებისმიერ ფასად აღადგინოთ ფაილები, მაშინ ჩვენ ვცდილობთ საერთოდ არ შევეხოთ კომპიუტერს. უპირველეს ყოვლისა, უბრალოდ გათიშეთ ქსელის კაბელი, ჩამოტვირთეთ რამდენიმე დაშიფრული ფაილი და ტექსტური ფაილი ინფორმაციის შესახებ სუფთაფლეშ დრაივი, შემდეგ გამორთეთ კომპიუტერი. კომპიუტერის ჩართვა აღარ შეიძლება. თუ საერთოდ არ გესმით კომპიუტერის საკითხები, მაშინ ვერ შეძლებთ თავად გაუმკლავდეთ ვირუსს, მით უმეტეს, ფაილების გაშიფვრას ან აღდგენას. დაუკავშირდით ვინმეს, ვინც იცის. თუ ფიქრობთ, რომ თქვენ თვითონ შეძლებთ რაიმეს გაკეთებას, შემდეგ წაიკითხეთ.

სად ჩამოტვირთოთ Crusis (დჰარმა) დეშიფრატორი

შემდეგი არის ჩემი უნივერსალური რჩევა ყველა გამოსასყიდის ვირუსის შესახებ. არსებობს ვებსაიტი - https://www.nomoreransom.org ის თეორიულად შეიძლება შეიცავდეს Crusis-ის ან Dharma-ს გაშიფვრას, ან სხვა ინფორმაციას ფაილების გაშიფვრის შესახებ. ჩემს პრაქტიკაში ეს აქამდე არასდროს მომხდარა, მაგრამ იქნებ გაგიმართლოთ. ცდად ღირს. ამისათვის მთავარ გვერდზე ჩვენ ვეთანხმებით დაწკაპუნებით დიახ.

მიამაგრეთ 2 ფაილი და ჩასვით გამოსასყიდის საინფორმაციო შეტყობინების შინაარსი და დააწკაპუნეთ Ჩეკი.

თუ გაგიმართლათ, მიიღებთ გარკვეულ ინფორმაციას. ჩემს შემთხვევაში არაფერი აღმოჩნდა.

გამოსასყიდი პროგრამის ყველა არსებული დეშიფრატორი გროვდება ცალკე გვერდზე - https://www.nomoreransom.org/ru/decryption-tools.html ამ სიის არსებობა საშუალებას გვაძლევს ველით, რომ ჯერ კიდევ არის გარკვეული აზრი ამ საიტზე და სერვისში. მსგავსი სერვისი აქვს კასპერსკის - https://noransom.kaspersky.com/ru/ იქ შეგიძლიათ სცადოთ ბედი.

არა მგონია, რომ ინტერნეტის ძიების საშუალებით სხვაგან ეძებოთ დეშიფრატორები. ნაკლებად სავარაუდოა, რომ ისინი იპოვიან. სავარაუდოდ, ეს იქნება ან ჩვეულებრივი თაღლითობა უსარგებლო პროგრამული უზრუნველყოფის საუკეთესო შემთხვევაში, ან ახალი ვირუსი.

მნიშვნელოვანი დამატება. თუ დაინსტალირებული გაქვთ ანტივირუსის ლიცენზირებული ვერსია, დარწმუნდით, რომ შექმენით მოთხოვნა ანტივირუსის TP-ზე ფაილის გაშიფვრისთვის. ზოგჯერ ეს ნამდვილად ეხმარება. მე ვნახე ანტივირუსული მხარდაჭერით წარმატებული გაშიფვრის მიმოხილვები.

როგორ გავაშიფროთ და აღვადგინოთ ფაილები Crusis (Dharma) ვირუსის შემდეგ

რა უნდა გააკეთოთ, როდესაც Crusis (Dharma) ვირუსმა დაშიფრა თქვენი ფაილები, არცერთი ადრე აღწერილი მეთოდი არ დაგვეხმარა და თქვენ ნამდვილად გჭირდებათ ფაილების აღდგენა? დაშიფვრის ტექნიკური განხორციელება არ იძლევა ფაილების გაშიფვრას გასაღების ან დეშიფრატორის გარეშე, რაც აქვს მხოლოდ დაშიფვრის ავტორს. შეიძლება სხვა გზა იყოს, მაგრამ მე არ მაქვს ეს ინფორმაცია. ჩვენ შეგვიძლია ვცადოთ ფაილების აღდგენა მხოლოდ იმპროვიზირებული მეთოდების გამოყენებით. Ესენი მოიცავს:

- ხელსაწყო ჩრდილოვანი ასლებიფანჯრები.

- წაშლილი მონაცემების აღდგენის პროგრამები

შემდგომი მანიპულაციების დაწყებამდე გირჩევთ გააკეთოთ დისკის სექტორის მიხედვით სურათი. ეს საშუალებას მოგცემთ ჩაწეროთ მიმდინარე მდგომარეობა და თუ არაფერი გამოვიდა, მაშინ მაინც შეგიძლიათ დაუბრუნდეთ საწყის წერტილს და სცადოთ სხვა რამ. შემდეგი, თქვენ უნდა ამოიღოთ თავად გამოსასყიდი პროგრამა ნებისმიერი ანტივირუსის გამოყენებით, ანტივირუსული მონაცემთა ბაზების უახლესი ნაკრებით. Გავაკეთებ განკურნებაან Kaspersky Virus Removal Tool. თქვენ შეგიძლიათ დააინსტალიროთ ნებისმიერი სხვა ანტივირუსი საცდელ რეჟიმში. ეს საკმარისია ვირუსის მოსაშორებლად.

ამის შემდეგ, ჩვენ ჩატვირთავთ ინფიცირებულ სისტემაში და ვამოწმებთ, გვაქვს თუ არა ჩართული ჩრდილოვანი ასლები. ეს ინსტრუმენტი ნაგულისხმევად მუშაობს Windows 7 და უფრო მაღალ ვერსიაში, თუ ხელით არ გამორთავთ მას. შესამოწმებლად გახსენით კომპიუტერის თვისებები და გადადით სისტემის დაცვის განყოფილებაში.

თუ ინფექციის დროს არ დაადასტურეთ UAC-ის მოთხოვნა ფაილების ჩრდილოვანი ასლების წაშლის შესახებ, მაშინ გარკვეული მონაცემები იქ უნდა დარჩეს. ჩრდილოვანი ასლებიდან ფაილების მარტივად აღდგენისთვის, მე გთავაზობთ ამისთვის უფასო პროგრამის გამოყენებას - ShadowExplorer. ჩამოტვირთეთ არქივი, გახსენით პროგრამა და გაუშვით.

გაიხსნება ფაილების უახლესი ასლი და C დისკის ფესვი. ზედა მარცხენა კუთხეში შეგიძლიათ აირჩიოთ სარეზერვო ასლი, თუ რამდენიმე მათგანი გაქვთ. შეამოწმეთ სხვადასხვა ასლები საჭირო ფაილებისთვის. შეადარეთ თარიღის მიხედვით უახლესი ვერსიისთვის. ჩემს ქვემოთ მოცემულ მაგალითში ვიპოვე 2 ფაილი ჩემს დესკტოპზე სამი თვის წინ, როდესაც ისინი ბოლოს იყო რედაქტირებული.

მე შევძელი ამ ფაილების აღდგენა. ამისთვის მე ავირჩიე ისინი, დავაწკაპუნე მარჯვენა ღილაკით, ავირჩიე Export და მივუთითე საქაღალდე, სადაც უნდა აღვადგინო ისინი.

თქვენ შეგიძლიათ დაუყოვნებლივ აღადგინოთ საქაღალდეები იმავე პრინციპით. თუ თქვენ მუშაობდა ჩრდილოვანი ასლები და არ წაშალეთ ისინი, თქვენ გაქვთ კარგი შანსი აღადგინოთ ყველა, ან თითქმის ყველა, ვირუსით დაშიფრული ფაილი. შესაძლოა, ზოგიერთი მათგანი უფრო ძველი ვერსია იყოს, ვიდრე ჩვენ გვსურს, მაგრამ მიუხედავად ამისა, ის არაფერზე უკეთესია.

თუ რაიმე მიზეზით არ გაქვთ თქვენი ფაილების ჩრდილოვანი ასლები, დაშიფრული ფაილებიდან რაღაცის მიღების ერთადერთი შანსია მათი აღდგენა წაშლილი ფაილების აღდგენის ხელსაწყოების გამოყენებით. ამისათვის მე გირჩევთ გამოიყენოთ უფასო პროგრამა Photorec.

გაუშვით პროგრამა და აირჩიეთ დისკი, რომელზეც აღადგენთ ფაილებს. პროგრამის გრაფიკული ვერსიის გაშვება ახორციელებს ფაილს qphotorec_win.exe. თქვენ უნდა აირჩიოთ საქაღალდე, სადაც განთავსებული იქნება ნაპოვნი ფაილები. უმჯობესია ეს საქაღალდე არ იყოს განთავსებული იმავე დისკზე, სადაც ჩვენ ვეძებთ. ამისათვის შეაერთეთ ფლეშ დრაივი ან გარე მყარი დისკი.

ძიების პროცესს დიდი დრო დასჭირდება. დასასრულს ნახავთ სტატისტიკას. ახლა შეგიძლიათ გადახვიდეთ ადრე მითითებულ საქაღალდეში და ნახოთ რა არის იქ ნაპოვნი. დიდი ალბათობით ბევრი ფაილი იქნება და მათი უმეტესობა ან დაზიანდება ან იქნება რაღაც სისტემა და უსარგებლო ფაილები. მაგრამ მიუხედავად ამისა, ამ სიაში შეგიძლიათ იპოვოთ რამდენიმე სასარგებლო ფაილი. აქ არანაირი გარანტია არ არსებობს; რასაც იპოვი, რასაც იპოვი. სურათები, როგორც წესი, საუკეთესოდ აღდგება.

თუ შედეგი არ გაკმაყოფილებთ, მაშინ ასევე არის პროგრამები წაშლილი ფაილების აღდგენისთვის. ქვემოთ მოცემულია პროგრამების სია, რომლებსაც ჩვეულებრივ ვიყენებ, როდესაც მჭირდება ფაილების მაქსიმალური რაოდენობის აღდგენა:

- R.saver

- Starus ფაილის აღდგენა

- JPEG Recovery Pro

- აქტიური ფაილების აღდგენის პროფესიონალი

ეს პროგრამები არ არის უფასო, ამიტომ ბმულებს არ მოგაწოდებთ. თუ ნამდვილად გსურთ, შეგიძლიათ იპოვოთ ისინი თავად ინტერნეტში.

ჩამოთვლილი პროგრამების გამოყენებით ფაილების აღდგენის მთელი პროცესი დეტალურად არის ნაჩვენები სტატიის ბოლოს ვიდეოში.

Kaspersky, eset nod32 და სხვები Crusis (Dharma) გამოსასყიდის წინააღმდეგ ბრძოლაში

ჩვეულებისამებრ, მე გავიარე პოპულარული ანტივირუსების ფორუმები გამოსასყიდი პროგრამის შესახებ ინფორმაციის მოსაძებნად, რომელიც დააინსტალირებს .combo გაფართოებას. აშკარაა ვირუსის გავრცელების ტენდენცია. ბევრი მოთხოვნა იწყება აგვისტოს შუა რიცხვებიდან. ახლა, როგორც ჩანს, ისინი არ ჩანს, მაგრამ შესაძლოა დროებით, ან დაშიფრული ფაილების გაფართოება უბრალოდ შეიცვალა.

აქ არის ტიპიური მოთხოვნის მაგალითი კასპერსკის ფორუმიდან.

ქვემოთ მოცემულია მოდერატორის კომენტარიც.

EsetNod32 ფორუმი დიდი ხანია იცნობს ვირუსს, რომელიც აინსტალირებს .combo გაფართოებას. როგორც მე მესმის, ვირუსი არ არის უნიკალური და ახალი, არამედ დიდი ხნის ცნობილი კრუზის (დჰარმა) ვირუსების სერიის ვარიაცია. აქ არის ტიპიური მოთხოვნა მონაცემთა გაშიფვრის შესახებ:

შევამჩნიე, რომ Eset-ის ფორუმზე ბევრი მიმოხილვაა, რომ ვირუსმა სერვერში შეაღწია rdp-ის საშუალებით. როგორც ჩანს, ეს მართლაც ძლიერი საფრთხეა და თქვენ არ შეგიძლიათ დატოვოთ rdp საფარის გარეშე. ერთადერთი კითხვა, რომელიც ჩნდება არის ის, თუ როგორ შემოდის ვირუსი rdp-ის საშუალებით? ის გამოიცნობს პაროლს, აკავშირებს ცნობილ მომხმარებელთან და პაროლთან ან სხვა რამესთან.

სად წავიდეთ გარანტირებული გაშიფვრისთვის

შემთხვევით შევხვდი ერთ კომპანიას, რომელიც რეალურად შიფრავს მონაცემებს სხვადასხვა დაშიფვრის ვირუსების მუშაობის შემდეგ, მათ შორის Crusis (დჰარმა). მათი მისამართია http://www.dr-shifro.ru. გადახდა მხოლოდ გაშიფვრისა და თქვენი გადამოწმების შემდეგ. აქ არის მუშაობის სავარაუდო სქემა:

- კომპანიის სპეციალისტი მოდის თქვენს ოფისში ან სახლში და ხელს აწერს თქვენთან ხელშეკრულებას, რომელიც განსაზღვრავს სამუშაოს ღირებულებას.

- გაუშვებს დეშიფრორს თქვენს კომპიუტერში და შიფრავს ზოგიერთ ფაილს.

- თქვენ დარწმუნდებით, რომ ყველა ფაილი გახსნილია, ხელს აწერთ დასრულებული სამუშაოს მიღების მოწმობას და მიიღეთ დეშიფრატორი.

- თქვენ გაშიფრავთ თქვენს ფაილებს და ასრულებთ დარჩენილ დოკუმენტებს.

არაფერს რისკავ. გადახდა მხოლოდ დეკოდერის მუშაობის დემონსტრირების შემდეგ. გთხოვთ დაწეროთ მიმოხილვა ამ კომპანიასთან თქვენი გამოცდილების შესახებ.

ransomware ვირუსისგან დაცვის მეთოდები

მე არ ჩამოვთვლი აშკარა საკითხებს ინტერნეტიდან უცნობი პროგრამების გაშვებისა და ფოსტით დანართების გახსნის შესახებ. ეს ახლა ყველამ იცის. გარდა ამისა, მე ბევრჯერ დავწერე ამის შესახებ ჩემს სტატიებში განყოფილებაში. ყურადღებას მივაქცევ სარეზერვო ასლებს. ისინი არა მხოლოდ უნდა არსებობდნენ, არამედ უნდა იყვნენ მიუწვდომელი გარედან. თუ ეს არის ერთგვარი ქსელის დისკი, მაშინ მასზე წვდომა უნდა ჰქონდეს ცალკეულ ანგარიშს ძლიერი პაროლით.

თუ პერსონალური ფაილების სარეზერვო ასლს ქმნით ფლეშ დისკზე ან გარე დისკზე, არ შეინახოთ ისინი სისტემასთან მუდმივად დაკავშირებული. სარეზერვო ასლების შექმნის შემდეგ, გათიშეთ მოწყობილობები კომპიუტერიდან. მე ვხედავ იდეალურ სარეზერვო ასლს ცალკე მოწყობილობაზე, რომელიც ჩართულია მხოლოდ სარეზერვო ასლის შესაქმნელად, შემდეგ კი ფიზიკურად ითიშება ქსელიდან ქსელის კაბელის გათიშვით ან უბრალოდ სამუშაოს გათიშვით.

სარეზერვო ასლები უნდა იყოს დამატებითი. ეს აუცილებელია იმისათვის, რომ თავიდან იქნას აცილებული სიტუაცია, როდესაც დაშიფვრა დაშიფრავს ყველა მონაცემს თქვენ შეუმჩნევლად. შესრულდა სარეზერვო ასლი, რომელმაც ჩაანაცვლა ძველი ფაილები ახალი, მაგრამ უკვე დაშიფრული. შედეგად, თქვენ გაქვთ არქივი, მაგრამ ის არაფერ შუაშია. თქვენ უნდა გქონდეთ არქივის სიღრმე მინიმუმ რამდენიმე დღის განმავლობაში. მე ვფიქრობ, რომ მომავალში იქნება, თუ ისინი ჯერ კიდევ არ გამოჩნდნენ, გამოსასყიდი პროგრამა, რომელიც ჩუმად დაშიფვრავს მონაცემთა ნაწილს და დაელოდება გარკვეული დროის განმავლობაში საკუთარი თავის გამოვლენის გარეშე. ეს გაკეთდება იმ მოლოდინით, რომ დაშიფრული ფაილები არქივებში მოხვდება და იქ, დროთა განმავლობაში, ჩაანაცვლებს რეალურ ფაილებს.

ეს რთული პერიოდი იქნება კორპორატიული სექტორისთვის. მაგალითი ზემოთ უკვე მოვიყვანე eset ფორუმიდან, სადაც დაშიფრული იყო ქსელური დისკები 20 ტბ მონაცემებით. ახლა წარმოიდგინეთ, რომ თქვენ გაქვთ ასეთი ქსელური დისკი, მაგრამ მხოლოდ 500 გ მონაცემები დაშიფრულია დირექტორიაში, რომლებზეც მუდმივად არ არის წვდომა. გადის რამდენიმე კვირა, დაშიფრულ ფაილებს არავინ ამჩნევს, რადგან ისინი საარქივო დირექტორიაშია და მუდმივად არ მუშაობენ. მაგრამ საანგარიშო პერიოდის ბოლოს საჭიროა მონაცემები. მიდიან იქ და ხედავენ, რომ ყველაფერი დაშიფრულია. ისინი მიდიან არქივში და იქ შენახვის სიღრმე არის, ვთქვათ, 7 დღე. და ეს ყველაფერია, მონაცემები გაქრა.

ეს მოითხოვს ცალკე, ფრთხილად მიდგომას არქივებთან. თქვენ გჭირდებათ პროგრამული უზრუნველყოფა და რესურსები მონაცემთა გრძელვადიანი შენახვისთვის.

ვიდეო ფაილის გაშიფვრისა და აღდგენის შესახებ

აქ არის ვირუსის მსგავსი მოდიფიკაციის მაგალითი, მაგრამ ვიდეო სრულიად აქტუალურია კომბინირებისთვის.

ახალი ვირუსის საფრთხეებთან ბრძოლა - გამოსასყიდი პროგრამა

ჩვენ ცოტა ხნის წინ დავწერეთ იმის შესახებ, რომ ინტერნეტში ვრცელდება ახალი საფრთხეები - გამოსასყიდი პროგრამების ვირუსები ან უფრო ვრცლად, ფაილების დაშიფვრის ვირუსები; მათ შესახებ უფრო დეტალურად შეგიძლიათ წაიკითხოთ ჩვენს ვებგვერდზე, ამ ბმულზე.

ამ თემაში ჩვენ გეტყვით, თუ როგორ შეგიძლიათ დააბრუნოთ ვირუსით დაშიფრული მონაცემები; ამისთვის გამოვიყენებთ ორ დეშიფრტორს, Kaspersky და Doctor Web ანტივირუსებიდან, ეს არის ყველაზე ეფექტური მეთოდები დაშიფრული ინფორმაციის დასაბრუნებლად.

1. ჩამოტვირთეთ უტილიტები ფაილების გაშიფვრისთვის ბმულებიდან: Kaspersky და Dr.WEB

ან დეშიფრატორები კონკრეტული ტიპის დაშიფრული ფაილებისთვის, რომლებიც არის .

2. პირველ რიგში, ჩვენ შევეცდებით ფაილების გაშიფვრას კასპერსკის პროგრამის გამოყენებით:

2.1. გაუშვით Kaspersky decryptor პროგრამა, თუ ის ითხოვს რაღაც ქმედებებს, მაგალითად, გაშვების ნებართვას, ჩვენ გავუშვით, თუ ის ითხოვს განახლებას, ვაახლებთ, ეს გაზრდის დაშიფრული მონაცემების დაბრუნების შანსებს

2.2. პროგრამის ფანჯარაში, რომელიც გამოჩნდება ფაილების გაშიფვრისთვის, ჩვენ ვხედავთ რამდენიმე ღილაკს. დააკონფიგურირეთ გაფართოებული პარამეტრები და დაიწყეთ სკანირება.

2.3. საჭიროების შემთხვევაში აირჩიეთ დამატებითი ოფციები და მიუთითეთ სად უნდა მოძებნოთ დაშიფრული ფაილები და საჭიროების შემთხვევაში წაშალოთ გაშიფვრის შემდეგ. ამ პარამეტრის არჩევას არ გირჩევთ, ფაილები ყოველთვის არ არის გაშიფრული სწორად!

2.4. ჩვენ ვიწყებთ სკანირებას და ველოდებით ჩვენი ვირუსით დაშიფრული მონაცემების გაშიფვრას.

3. თუ პირველი მეთოდი არ მუშაობდა. შევეცადოთ ფაილების გაშიფვრა პროგრამის გამოყენებით Dr. WEB

3.1. მას შემდეგ რაც ჩამოტვირთავთ გაშიფვრის აპლიკაციას, ჩადეთ იგი, მაგალითად, "C:" დისკის ძირში., ასე რომ, ფაილი "te102decrypt.exe" ხელმისაწვდომი უნდა იყოს "c:\te102decrypt.exe"-ზე.

3.2. ახლა გადადით ბრძანების ხაზზე(დაწყება-ძიება-აკრიფეთ „CMD“ ბრჭყალების გარეშე – გაუშვით Enter დაჭერით)

3.3. ფაილების გაშიფვრის დასაწყებად ჩაწერეთ ბრძანება "c:\te102decrypt.exe -k 86 -e (დაშიფვრის კოდი)". გამოსასყიდი პროგრამის კოდი არის გაფართოება, რომელიც დაემატა ფაილის ბოლოს, მაგალითად " [ელფოსტა დაცულია] _45jhj" - ჩაწერეთ ბრჭყალებისა და ფრჩხილების გარეშე, დაკვირვებით სივრცეებს. თქვენ უნდა მიიღოთ მსგავსი რამ c:\te102decrypt.exe -k 86 -e [ელფოსტა დაცულია] _45jhj

3.4. დააჭირეთ Enter და დაელოდეთ ფაილების გაშიფვრასრომლებიც დაშიფრულია, ზოგიერთ შემთხვევაში იქმნება გაშიფრული ფაილების რამდენიმე ასლი, თქვენ ცდილობთ მათ გაშვებას, შეინახეთ გაშიფრული ფაილის ასლი, რომელიც ჩვეულებრივ იხსნება, დანარჩენი შეიძლება წაიშალოს.

ჩამოტვირთეთ სხვა ფაილების დეშიფრატორები:

ყურადღება:დარწმუნდით, რომ შეინახეთ დაშიფრული ფაილების ასლი გარე დისკზე ან სხვა კომპიუტერზე. ქვემოთ წარმოდგენილი დეშიფრატორები შეიძლება არ გაშიფრონ ფაილები, არამედ მხოლოდ გააფუჭონ ისინი!

უმჯობესია დეშიფრატორის გაშვება ვირტუალურ მანქანაზე ან სპეციალურად მომზადებულ კომპიუტერზე, მას შემდეგ რაც ჩამოტვირთეთ რამდენიმე ფაილი მათზე.

ქვემოთ წარმოდგენილი დეშიფრატორები მუშაობენ შემდეგნაირად:მაგალითად, თქვენი ფაილები დაშიფრულია amba შიფრატორით და ფაილები ჰგავს "Agreement.doc.amba" ან "Account.xls.amba", შემდეგ ჩამოტვირთეთ დეშიფრატორი ამბა ფაილებისთვის და უბრალოდ გაუშვით, ის იპოვის ყველა ფაილს. ეს გაფართოება და გაშიფვრა, მაგრამ ვიმეორებ, დაიცავი თავი და პირველ რიგში დაშიფრული ფაილების ასლის გაკეთება, წინააღმდეგ შემთხვევაში შეიძლება სამუდამოდ დაკარგოთ თქვენი არასწორად გაშიფრული მონაცემები!

თუ არ გსურთ რისკების აღება, გამოგვიგზავნეთ რამდენიმე ფაილი, ჩვენთან დაკავშირების შემდეგ გამოხმაურების ფორმის გამოყენებით, ჩვენ გავუშვით დეშიფრატორი სპეციალურად მომზადებულ კომპიუტერზე, იზოლირებულ ინტერნეტში.

წარმოდგენილი ფაილები შემოწმდა კასპერსკის ანტივირუსის უახლესი ვერსიით და მონაცემთა ბაზის უახლესი განახლებით.

არის მავნე პროგრამა, რომელიც გააქტიურებისას შიფრავს ყველა პერსონალურ ფაილს, როგორიცაა დოკუმენტები, ფოტოები და ა.შ. ასეთი პროგრამების რაოდენობა ძალიან დიდია და ყოველდღიურად იზრდება. მხოლოდ ახლახან შევხვდით ათობით გამოსასყიდის ვარიანტს: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci,_coffde, და ა.შ. ასეთი დაშიფვრის ვირუსების მიზანია აიძულონ მომხმარებლები იყიდონ, ხშირად დიდი თანხით, პროგრამა და გასაღები, რომელიც აუცილებელია საკუთარი ფაილების გაშიფვრისთვის.

რა თქმა უნდა, შეგიძლიათ დაშიფრული ფაილების აღდგენა უბრალოდ იმ ინსტრუქციების დაცვით, რომლებსაც ვირუსის შემქმნელები ტოვებენ ინფიცირებულ კომპიუტერზე. მაგრამ ყველაზე ხშირად, გაშიფვრის ღირებულება ძალიან მნიშვნელოვანია და თქვენ ასევე უნდა იცოდეთ, რომ ზოგიერთი გამოსასყიდი ვირუსი შიფრავს ფაილებს ისე, რომ მოგვიანებით მათი გაშიფვრა უბრალოდ შეუძლებელია. და რა თქმა უნდა, უბრალოდ შემაშფოთებელია გადახდა საკუთარი ფაილების აღსადგენად.

ქვემოთ უფრო დეტალურად ვისაუბრებთ დაშიფვრის ვირუსებზე, როგორ შეაღწიონ ისინი მსხვერპლის კომპიუტერში, ასევე როგორ ამოიღოთ დაშიფვრის ვირუსი და აღადგინოთ მის მიერ დაშიფრული ფაილები.

როგორ აღწევს გამოსასყიდი პროგრამის ვირუსი კომპიუტერში?

ransomware ვირუსი ჩვეულებრივ ვრცელდება ელექტრონული ფოსტით. წერილი შეიცავს ინფიცირებულ დოკუმენტებს. ასეთი წერილები იგზავნება ელექტრონული ფოსტის მისამართების უზარმაზარ მონაცემთა ბაზაში. ამ ვირუსის ავტორები იყენებენ შეცდომაში შემყვან სათაურებს და ასოების შინაარსს, ცდილობენ მოატყუონ მომხმარებელი წერილზე მიმაგრებული დოკუმენტის გახსნაში. ზოგიერთი წერილი გვაცნობებს გადასახადის გადახდის აუცილებლობას, სხვები გვთავაზობენ უახლესი ფასების სიას, ზოგი გვთავაზობს სასაცილო ფოტოს გახსნას და ა.შ. ნებისმიერ შემთხვევაში, თანდართული ფაილის გახსნა გამოიწვევს თქვენი კომპიუტერის ვირუსით დაინფიცირებას.

რა არის გამოსასყიდი ვირუსი?

ransomware ვირუსი არის მავნე პროგრამა, რომელიც აინფიცირებს Windows ოპერაციული სისტემების თანამედროვე ვერსიებს, როგორიცაა Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. ეს ვირუსები ცდილობენ გამოიყენონ დაშიფვრის ყველაზე ძლიერი რეჟიმები, მაგალითად RSA-2048 გასაღების სიგრძეა 2048 ბიტი, რაც პრაქტიკულად გამორიცხავს ფაილების დამოუკიდებლად გაშიფვრის გასაღების არჩევის შესაძლებლობას.

კომპიუტერის ინფიცირებისას, გამოსასყიდი პროგრამის ვირუსი იყენებს სისტემის დირექტორიას %APPDATA% საკუთარი ფაილების შესანახად. კომპიუტერის ჩართვისას ავტომატურად გასაშვებად, გამოსასყიდი პროგრამა ქმნის ჩანაწერს Windows რეესტრში: განყოფილებები HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\ Microsoft\Windows\CurrentVersion\ Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

გაშვებისთანავე, ვირუსი სკანირებს ყველა ხელმისაწვდომ დისკს, მათ შორის ქსელსა და ღრუბლოვან საცავს, რათა დაადგინოს ფაილები, რომლებიც დაშიფრული იქნება. გამოსასყიდი პროგრამის ვირუსი იყენებს ფაილის სახელის გაფართოებას, როგორც ფაილების ჯგუფის იდენტიფიცირებისთვის, რომლებიც დაშიფრული იქნება. თითქმის ყველა ტიპის ფაილი დაშიფრულია, მათ შორის ისეთი გავრცელებული, როგორიცაა:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mda , .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, . mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta , .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, . apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, საფულე, .wotreplay, .xxx, .desc, .py, .m3u, .flv, . js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2 , .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, . rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf , .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, . wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .x , .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, . zif, .zip, .zw

ფაილის დაშიფვრისთანავე, ის იღებს ახალ გაფართოებას, რომელიც ხშირად შეიძლება გამოყენებულ იქნას გამოსასყიდის სახელის ან ტიპის დასადგენად. ამ მავნე პროგრამის ზოგიერთ ტიპს ასევე შეუძლია შეცვალოს დაშიფრული ფაილების სახელები. შემდეგ ვირუსი ქმნის ტექსტურ დოკუმენტს სახელებით, როგორიცაა HELP_YOUR_FILES, README, რომელიც შეიცავს ინსტრუქციებს დაშიფრული ფაილების გაშიფვრისთვის.

მისი მუშაობის დროს, დაშიფვრის ვირუსი ცდილობს დაბლოკოს ფაილების აღდგენის შესაძლებლობა SVC (ფაილების ჩრდილოვანი ასლი) სისტემის გამოყენებით. ამისათვის ვირუსი, ბრძანების რეჟიმში, უწოდებს პროგრამას ფაილების ჩრდილოვანი ასლების ადმინისტრირებისთვის გასაღებით, რომელიც იწყებს მათ სრულად წაშლის პროცედურას. ამრიგად, თითქმის ყოველთვის შეუძლებელია ფაილების აღდგენა მათი ჩრდილოვანი ასლების გამოყენებით.

გამოსასყიდი პროგრამის ვირუსი აქტიურად იყენებს დაშინების ტაქტიკას მსხვერპლს აძლევს ბმულს დაშიფვრის ალგორითმის აღწერაზე და აჩვენებს მუქარის შეტყობინებას სამუშაო მაგიდაზე. ამ გზით, ის ცდილობს აიძულოს ინფიცირებული კომპიუტერის მომხმარებელი, უყოყმანოდ, გამოაგზავნოს კომპიუტერის ID ვირუსის ავტორის ელექტრონული ფოსტის მისამართზე, რათა შეეცადოს მისი ფაილების დაბრუნება. ასეთ შეტყობინებაზე პასუხი ყველაზე ხშირად არის გამოსასყიდის თანხა და ელექტრონული საფულის მისამართი.

არის თუ არა ჩემი კომპიუტერი ინფიცირებული გამოსასყიდის ვირუსით?

საკმაოდ მარტივია იმის დადგენა, არის თუ არა კომპიუტერი დაშიფვრის ვირუსით ინფიცირებული. ყურადღება მიაქციეთ თქვენი პირადი ფაილების გაფართოებებს, როგორიცაა დოკუმენტები, ფოტოები, მუსიკა და ა.შ. თუ გაფართოება შეიცვალა ან თქვენი პერსონალური ფაილები გაქრა და ბევრი ფაილი დარჩა უცნობი სახელებით, მაშინ თქვენი კომპიუტერი ინფიცირებულია. გარდა ამისა, ინფექციის ნიშანი არის ფაილის არსებობა სახელად HELP_YOUR_FILES ან README თქვენს დირექტორიაში. ეს ფაილი შეიცავს ინსტრუქციებს ფაილების გაშიფვრისთვის.

თუ ეჭვი გაქვთ, რომ გახსენით გამოსასყიდი პროგრამის ვირუსით ინფიცირებული ელ.წერილი, მაგრამ ინფექციის სიმპტომები ჯერ არ არის, მაშინ არ გამორთოთ ან გადატვირთოთ კომპიუტერი. მიჰყევით ამ სახელმძღვანელოში, განყოფილებაში აღწერილი ნაბიჯებს. კიდევ ერთხელ ვიმეორებ, ძალიან მნიშვნელოვანია, რომ არ გამორთოთ კომპიუტერი, ზოგიერთი ტიპის გამოსასყიდ პროგრამაში ფაილის დაშიფვრის პროცესი აქტიურდება პირველივე ჩართვისას კომპიუტერს ინფექციის შემდეგ!

როგორ გავშიფროთ გამოსასყიდი ვირუსით დაშიფრული ფაილები?

თუ ეს კატასტროფა მოხდა, მაშინ პანიკა არ არის საჭირო! მაგრამ თქვენ უნდა იცოდეთ, რომ უმეტეს შემთხვევაში არ არსებობს უფასო დეშიფრატორი. ეს გამოწვეულია დაშიფვრის ძლიერი ალგორითმებით, რომლებიც გამოიყენება ასეთი მავნე პროგრამის მიერ. ეს ნიშნავს, რომ პირადი გასაღების გარეშე ფაილების გაშიფვრა თითქმის შეუძლებელია. გასაღების შერჩევის მეთოდის გამოყენება ასევე არ არის ვარიანტი, გასაღების დიდი სიგრძის გამო. ამიტომ, სამწუხაროდ, მხოლოდ ვირუსის ავტორებისთვის მთელი მოთხოვნილი თანხის გადახდა არის ერთადერთი გზა, რათა სცადოთ გაშიფვრის გასაღები.

რა თქმა უნდა, აბსოლუტურად არ არსებობს გარანტია, რომ გადახდის შემდეგ ვირუსის ავტორები დაგიკავშირდებიან და მოგაწოდებთ თქვენი ფაილების გაშიფვრისთვის საჭირო გასაღებს. გარდა ამისა, თქვენ უნდა გესმოდეთ, რომ ვირუსების დეველოპერებისთვის ფულის გადახდით, თქვენ თავად მოუწოდებთ მათ შექმნან ახალი ვირუსები.

როგორ ამოიღოთ გამოსასყიდი ვირუსი?

სანამ დაიწყებთ, უნდა იცოდეთ, რომ ვირუსის ამოღების დაწყებით და ფაილების თავად აღდგენის მცდელობით, თქვენ ბლოკავთ ფაილების გაშიფვრის უნარს ვირუსის ავტორებს მათ მიერ მოთხოვნილი თანხის გადახდით.

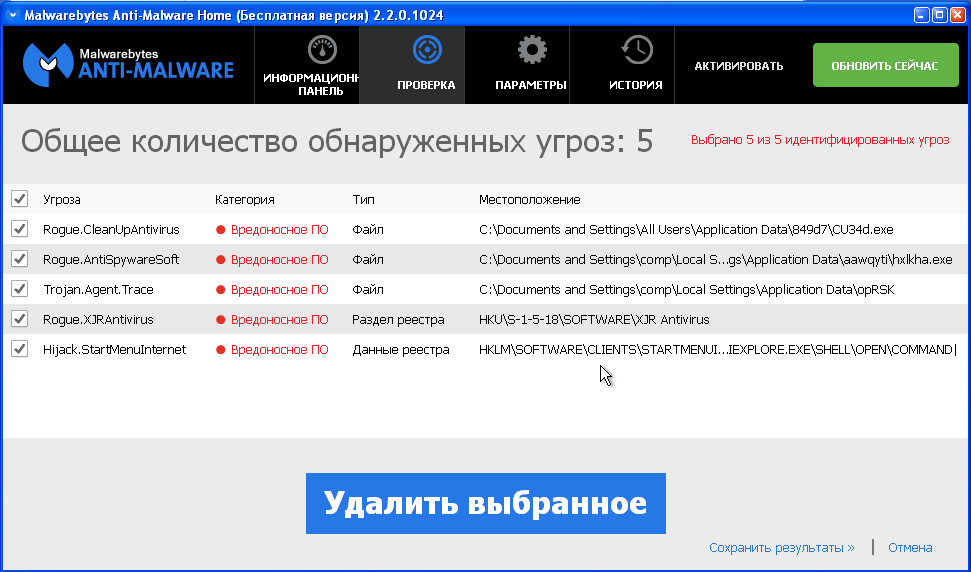

Kaspersky Virus Removal Tool-ს და Malwarebytes Anti-malware-ს შეუძლია აღმოაჩინოს სხვადასხვა ტიპის აქტიური გამოსასყიდი პროგრამის ვირუსები და ადვილად წაშალოს ისინი თქვენი კომპიუტერიდან, მაგრამ მათ არ შეუძლიათ დაშიფრული ფაილების აღდგენა.

5.1. წაშალეთ გამოსასყიდი პროგრამა Kaspersky Virus Removal Tool-ის გამოყენებით

ნაგულისხმევად, პროგრამა კონფიგურირებულია ფაილის ყველა ტიპის აღსადგენად, მაგრამ მუშაობის დაჩქარების მიზნით, რეკომენდებულია მხოლოდ ფაილის ტიპების დატოვება, რომელთა აღდგენა გჭირდებათ. როდესაც დაასრულებთ თქვენს არჩევანს, დააწკაპუნეთ OK.

QPhotoRec პროგრამის ფანჯრის ბოლოში იპოვნეთ ღილაკი Browse და დააწკაპუნეთ მასზე. თქვენ უნდა აირჩიოთ დირექტორია, სადაც აღდგენილი ფაილები შეინახება. მიზანშეწონილია გამოიყენოთ დისკი, რომელიც არ შეიცავს დაშიფრულ ფაილებს, რომლებიც საჭიროებენ აღდგენას (შეგიძლიათ გამოიყენოთ ფლეშ დრაივი ან გარე დისკი).

დაშიფრული ფაილების ორიგინალური ასლების ძიებისა და აღდგენის პროცედურის დასაწყებად დააჭირეთ ღილაკს ძიება. ამ პროცესს საკმაოდ დიდი დრო სჭირდება, ამიტომ მოთმინებით იმოქმედეთ.

როდესაც ძიება დასრულდება, დააწკაპუნეთ ღილაკს გასვლა. ახლა გახსენით საქაღალდე, რომელიც აირჩიეთ აღდგენილი ფაილების შესანახად.

საქაღალდე შეიცავს დირექტორიას სახელად recup_dir.1, recup_dir.2, recup_dir.3 და ა.შ. რაც უფრო მეტ ფაილს იპოვის პროგრამა, მით მეტი დირექტორია იქნება. საჭირო ფაილების მოსაძებნად, სათითაოდ შეამოწმეთ ყველა დირექტორია. იმისათვის, რომ გაადვილდეთ თქვენთვის საჭირო ფაილის პოვნა აღდგენილთა დიდ რაოდენობას შორის, გამოიყენეთ ჩაშენებული Windows საძიებო სისტემა (ფაილის შინაარსის მიხედვით) და ასევე არ დაივიწყოთ ფაილების დახარისხების ფუნქცია დირექტორიაში. თქვენ შეგიძლიათ აირჩიოთ ფაილის შეცვლის თარიღი, როგორც დახარისხების ვარიანტი, რადგან QPhotoRec ცდილობს აღადგინოს ეს თვისება ფაილის აღდგენისას.

როგორ ავიცილოთ თავიდან გამოსასყიდი ვირუსის თქვენი კომპიუტერის დაინფიცირება?

თანამედროვე ანტივირუსული პროგრამების უმეტესობას უკვე აქვს ჩაშენებული დაცვის სისტემა დაშიფვრის ვირუსების შეღწევისა და გააქტიურებისგან. ამიტომ, თუ კომპიუტერში არ გაქვთ ანტივირუსული პროგრამა, აუცილებლად დააინსტალირეთ იგი. ამის წაკითხვით შეგიძლიათ გაიგოთ, თუ როგორ უნდა აირჩიოთ იგი.

გარდა ამისა, არსებობს სპეციალური დაცვის პროგრამები. მაგალითად, ეს არის CryptoPrevent, მეტი დეტალი.

რამდენიმე საბოლოო სიტყვა

ამ ინსტრუქციების დაცვით, თქვენი კომპიუტერი გასუფთავდება გამოსასყიდი პროგრამის ვირუსისგან. თუ თქვენ გაქვთ რაიმე შეკითხვა ან გჭირდებათ დახმარება, გთხოვთ დაგვიკავშირდეთ.

შიფრატორები (კრიპტობლოკერები) ნიშნავს მავნე პროგრამების ოჯახს, რომელიც დაშიფვრის სხვადასხვა ალგორითმის გამოყენებით ბლოკავს მომხმარებლის წვდომას კომპიუტერზე ფაილებზე (ცნობილი, მაგალითად, cbf, chipdale, just, foxmail inbox com, watnik91 aol com და ა.შ.).

როგორც წესი, ვირუსი შიფრავს მომხმარებლის ფაილების პოპულარულ ტიპებს: დოკუმენტებს, ცხრილებს, 1C მონაცემთა ბაზებს, ნებისმიერი მონაცემთა მასივებს, ფოტოებს და ა.შ. ფაილის გაშიფვრა სთავაზობენ ფულს - შემქმნელებს გარკვეული თანხის გადარიცხვა სჭირდებათ, ჩვეულებრივ, ბიტკოინებში. ხოლო თუ ორგანიზაციას არ მიუღია სათანადო ზომები მნიშვნელოვანი ინფორმაციის უსაფრთხოების უზრუნველსაყოფად, თავდამსხმელებისთვის საჭირო თანხის გადაცემა შესაძლოა კომპანიის ფუნქციონირების აღდგენის ერთადერთი გზა იყოს.

უმეტეს შემთხვევაში, ვირუსი ვრცელდება ელექტრონული ფოსტით, გადაიფარება როგორც ჩვეულებრივი ასოები: შეტყობინებები საგადასახადო ოფისიდან, აქტები და კონტრაქტები, ინფორმაცია შესყიდვების შესახებ და ა.შ. ასეთი ფაილის ჩამოტვირთვისა და გახსნით, მომხმარებელი, ამის გაცნობიერების გარეშე, უშვებს მავნე კოდს. . ვირუსი თანმიმდევრულად შიფრავს საჭირო ფაილებს და ასევე შლის ორიგინალურ ასლებს გარანტირებული განადგურების მეთოდების გამოყენებით (ისე, რომ მომხმარებელს არ შეუძლია აღადგინოს ახლახან წაშლილი ფაილები სპეციალური ხელსაწყოების გამოყენებით).

თანამედროვე გამოსასყიდი პროგრამა

Ransomware და სხვა ვირუსები, რომლებიც ბლოკავს მომხმარებლის წვდომას მონაცემებზე, არ არის ახალი პრობლემა ინფორმაციის უსაფრთხოებაში. პირველი ვერსიები გამოჩნდა ჯერ კიდევ 90-იან წლებში, მაგრამ ისინი ძირითადად იყენებდნენ ან "სუსტს" (არასტაბილური ალგორითმები, მცირე ზომის გასაღები) ან სიმეტრიულ დაშიფვრას (მსხვერპლთა დიდი რაოდენობის ფაილები დაშიფრული იყო ერთი გასაღებით; ასევე შესაძლებელი იყო გასაღების აღდგენა. ვირუსის კოდის შესწავლით), ან თუნდაც საკუთარი ალგორითმების შემუშავება. თანამედროვე ასლებს არ აქვთ ასეთი ნაკლოვანებები; თავდამსხმელები იყენებენ ჰიბრიდულ დაშიფვრას: სიმეტრიული ალგორითმების გამოყენებით, ფაილების შინაარსი დაშიფრულია ძალიან მაღალი სიჩქარით, ხოლო დაშიფვრის გასაღები დაშიფრულია ასიმეტრიული ალგორითმით. ეს ნიშნავს, რომ ფაილების გაშიფვრისთვის გჭირდებათ გასაღები, რომელსაც მხოლოდ თავდამსხმელი ფლობს; ის ვერ მოიძებნება პროგრამის საწყის კოდში. მაგალითად, CryptoLocker იყენებს RSA ალგორითმს გასაღების სიგრძით 2048 ბიტი სიმეტრიულ AES ალგორითმთან ერთად კლავიშის სიგრძით 256 ბიტი. ეს ალგორითმები ამჟამად აღიარებულია, როგორც კრიპტორეზისტენტული.

კომპიუტერი ინფიცირებულია ვირუსით. Რა უნდა ვქნა?

გასათვალისწინებელია, რომ მიუხედავად იმისა, რომ ransomware ვირუსები იყენებენ დაშიფვრის თანამედროვე ალგორითმებს, მათ არ შეუძლიათ მყისიერად დაშიფვრონ ყველა ფაილი კომპიუტერში. დაშიფვრა ხდება თანმიმდევრულად, სიჩქარე დამოკიდებულია დაშიფრული ფაილების ზომაზე. ამიტომ, თუ მუშაობისას აღმოაჩენთ, რომ თქვენი ჩვეულებრივი ფაილები და პროგრამები სწორად აღარ იხსნება, დაუყოვნებლივ უნდა შეწყვიტოთ კომპიუტერზე მუშაობა და გამორთოთ იგი. ამ გზით თქვენ შეგიძლიათ დაიცვათ ზოგიერთი ფაილი დაშიფვრისგან.

როგორც კი პრობლემას წააწყდებით, პირველი რაც უნდა გააკეთოთ არის თავად ვირუსისგან თავის დაღწევა. ამაზე დეტალურად არ ვისაუბრებთ, საკმარისია სცადოთ თქვენი კომპიუტერის განკურნება ანტივირუსული პროგრამების გამოყენებით ან ხელით ამოიღოთ ვირუსი. აღსანიშნავია მხოლოდ ის, რომ ვირუსი ხშირად თვითგანადგურება ხდება დაშიფვრის ალგორითმის დასრულების შემდეგ, რითაც ართულებს ფაილების გაშიფვრას თავდამსხმელებისთვის დახმარებისთვის მიმართვის გარეშე. ამ შემთხვევაში ანტივირუსულმა პროგრამამ შეიძლება ვერაფერი აღმოაჩინოს.

მთავარი კითხვაა როგორ აღვადგინოთ დაშიფრული მონაცემები? სამწუხაროდ, ფაილების აღდგენა ransomware ვირუსის შემდეგ თითქმის შეუძლებელია. ყოველ შემთხვევაში, არავინ მოგცემთ გარანტიას მონაცემთა სრული აღდგენის წარმატებული ინფექციის შემთხვევაში. ბევრი ანტივირუსის მწარმოებელი გთავაზობთ მათ დახმარებას ფაილების გაშიფვრაში. ამისათვის თქვენ უნდა გამოაგზავნოთ დაშიფრული ფაილი და დამატებითი ინფორმაცია (ფაილი თავდამსხმელთა კონტაქტებით, საჯარო გასაღები) მწარმოებლების ვებსაიტებზე განთავსებული სპეციალური ფორმებით. არსებობს მცირე შანსი, რომ აღმოჩნდეს კონკრეტული ვირუსის წინააღმდეგ ბრძოლის საშუალება და თქვენი ფაილები წარმატებით გაშიფრულიყო.

სცადეთ გამოიყენოთ წაშლილი ფაილების აღდგენის საშუალებები. შესაძლებელია, რომ ვირუსმა არ გამოიყენა განადგურების გარანტირებული მეთოდები და ზოგიერთი ფაილის აღდგენა შესაძლებელია (ეს განსაკუთრებით შეიძლება იმუშაოს დიდ ფაილებთან, მაგალითად, რამდენიმე ათეული გიგაბაიტიანი ფაილებით). ასევე არსებობს ფაილების აღდგენის შესაძლებლობა ჩრდილოვანი ასლებიდან. როდესაც იყენებთ სისტემის აღდგენის ფუნქციებს, Windows ქმნის სნეპშოტებს („სნეპშოტები“), რომლებიც შეიძლება შეიცავდეს ფაილის მონაცემებს აღდგენის წერტილის შექმნის დროს.

თუ თქვენი მონაცემები დაშიფრულია ღრუბლოვან სერვისებში, დაუკავშირდით ტექნიკურ მხარდაჭერას ან შეისწავლეთ სერვისის შესაძლებლობები, რომელსაც იყენებთ: უმეტეს შემთხვევაში, სერვისები უზრუნველყოფენ ფაილების წინა ვერსიებს „დაბრუნების“ ფუნქციას, რათა მათი აღდგენა შესაძლებელია.

ის, რის გაკეთებასაც ჩვენ კატეგორიულად არ გირჩევთ, არის გამოსასყიდი პროგრამების მიმდევრობა და გაშიფვრის გადახდა. იყო შემთხვევები, როცა ხალხი ფულს აძლევდა და გასაღებს არ იღებდა. არავინ იძლევა გარანტიას, რომ თავდამსხმელები, ფულის მიღების შემდეგ, რეალურად გაგზავნიან დაშიფვრის გასაღებს და თქვენ შეძლებთ ფაილების აღდგენას.

როგორ დავიცვათ თავი გამოსასყიდის ვირუსისგან. პრევენციული ღონისძიებები

საშიში შედეგების თავიდან აცილება უფრო ადვილია, ვიდრე მათი გამოსწორება:

- გამოიყენეთ სანდო ანტივირუსული ხელსაწყოები და რეგულარულად განაახლეთ ანტივირუსული მონაცემთა ბაზები. ეს ტრივიალურად ჟღერს, მაგრამ ეს მნიშვნელოვნად შეამცირებს თქვენს კომპიუტერში ვირუსის წარმატებით შეყვანის ალბათობას.

- შეინახეთ თქვენი მონაცემების სარეზერვო ასლები.

ეს საუკეთესოდ კეთდება სპეციალიზებული სარეზერვო ინსტრუმენტების გამოყენებით. კრიპტობლოკერების უმეტესობას შეუძლია სარეზერვო ასლების დაშიფვრაც, ამიტომ აზრი აქვს სარეზერვო ასლების შენახვას სხვა კომპიუტერებზე (მაგალითად, სერვერებზე) ან გასხვისებულ მედიაზე.

შეზღუდეთ სარეზერვო საქაღალდეებში ფაილების შეცვლის უფლება, რაც საშუალებას გაძლევთ მხოლოდ დამატებითი ჩაწერა. გამოსასყიდი პროგრამის შედეგების გარდა, სარეზერვო სისტემები ანეიტრალებს მონაცემთა დაკარგვასთან დაკავშირებულ ბევრ სხვა საფრთხეს. ვირუსის გავრცელება კიდევ ერთხელ ცხადყოფს ასეთი სისტემების გამოყენების აქტუალურობასა და მნიშვნელობას. მონაცემების აღდგენა ბევრად უფრო ადვილია, ვიდრე გაშიფვრა!

- შეზღუდეთ პროგრამული უზრუნველყოფის გარემო დომენში.

ამის წინააღმდეგ ბრძოლის კიდევ ერთი ეფექტური გზაა გარკვეული პოტენციურად საშიში ფაილის ტიპების გაშვების შეზღუდვა, მაგალითად, გაფართოებებით .js, .cmd, .bat, .vba, .ps1 და ა.შ. ეს შეიძლება გაკეთდეს AppLocker ინსტრუმენტის გამოყენებით (in Enterprise editions) ან SRP პოლიტიკა ცენტრალიზებულ დომენში. არსებობს საკმაოდ დეტალური სახელმძღვანელო ინტერნეტში, თუ როგორ უნდა გავაკეთოთ ეს. უმეტეს შემთხვევაში, მომხმარებელს არ დასჭირდება ზემოთ ჩამოთვლილი სკრიპტის ფაილების გამოყენება და გამოსასყიდ პროგრამას ექნება წარმატებული შეღწევის ნაკლები შანსი.

- Ფრთხილად იყავი.

Mindfulness საფრთხის თავიდან აცილების ერთ-ერთი ყველაზე ეფექტური მეთოდია. იყავით საეჭვო ყველა წერილში, რომელსაც მიიღებთ უცნობი პირებისგან. ნუ ჩქარობთ ყველა დანართის გახსნას; თუ ეჭვი გეპარებათ, უმჯობესია კითხვით მიმართოთ ადმინისტრატორს.

ალექსანდრე ვლასოვი SKB Kontur-ის ინფორმაციული უსაფრთხოების სისტემების დანერგვის განყოფილების უფროსი ინჟინერი

დაშიფრული ფაილების აღდგენა- ეს არის პრობლემა, რომელსაც აწყდება პერსონალური კომპიუტერის მომხმარებელთა დიდი რაოდენობა, რომლებიც გახდნენ სხვადასხვა დაშიფვრის ვირუსების მსხვერპლი. მავნე პროგრამების რაოდენობა ამ ჯგუფში ძალიან დიდია და ყოველდღიურად იზრდება. მხოლოდ ახლახან შევხვდით ათობით გამოსასყიდის ვარიანტს: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt და ა.შ.

რა თქმა უნდა, შეგიძლიათ დაშიფრული ფაილების აღდგენა უბრალოდ იმ ინსტრუქციების დაცვით, რომლებსაც ვირუსის შემქმნელები ტოვებენ ინფიცირებულ კომპიუტერზე. მაგრამ ყველაზე ხშირად, გაშიფვრის ღირებულება ძალიან მნიშვნელოვანია და თქვენ ასევე უნდა იცოდეთ, რომ ზოგიერთი გამოსასყიდი ვირუსი შიფრავს ფაილებს ისე, რომ მოგვიანებით მათი გაშიფვრა უბრალოდ შეუძლებელია. და რა თქმა უნდა, უბრალოდ შემაშფოთებელია გადახდა საკუთარი ფაილების აღსადგენად.

დაშიფრული ფაილების უფასოდ აღდგენის გზები

დაშიფრული ფაილების აღდგენის რამდენიმე გზა არსებობს აბსოლუტურად უფასო და დადასტურებული პროგრამების გამოყენებით, როგორიცაა ShadowExplorer და PhotoRec. აღდგენის დაწყებამდე და მის დროს, შეეცადეთ გამოიყენოთ ინფიცირებული კომპიუტერი რაც შეიძლება ნაკლებად, ამ გზით თქვენ გაზრდით ფაილის წარმატებული აღდგენის შანსებს.

ქვემოთ აღწერილი ინსტრუქციები უნდა მიჰყვეთ ეტაპობრივად, თუ რამე არ გამოგივათ, შეჩერდით, დახმარება სთხოვეთ ამ სტატიაზე კომენტარის დაწერით ან ჩვენს შესახებ ახალი თემის შექმნით.

1. წაშალეთ ransomware ვირუსი

Kaspersky Virus Removal Tool-ს და Malwarebytes Anti-malware-ს შეუძლია აღმოაჩინოს სხვადასხვა ტიპის აქტიური გამოსასყიდი პროგრამის ვირუსები და ადვილად წაშალოს ისინი თქვენი კომპიუტერიდან, მაგრამ მათ არ შეუძლიათ დაშიფრული ფაილების აღდგენა.

1.1. წაშალეთ გამოსასყიდი პროგრამა Kaspersky Virus Removal Tool-ის გამოყენებით

დააჭირეთ ღილაკს სკანირებათქვენი კომპიუტერის სკანირების გასაშვებად გამოსასყიდი პროგრამის ვირუსის არსებობისთვის.

დაელოდეთ ამ პროცესის დასრულებას და წაშალეთ ნაპოვნი მავნე პროგრამა.

1.2. წაშალეთ გამოსასყიდი პროგრამა Malwarebytes Anti-malware-ის გამოყენებით

ჩამოტვირთეთ პროგრამა. ჩამოტვირთვის დასრულების შემდეგ გაუშვით გადმოწერილი ფაილი.

პროგრამის განახლების პროცედურა ავტომატურად დაიწყება. როდესაც ის დასრულდება, დააჭირეთ ღილაკს სკანირების გაშვება. Malwarebytes Anti-malware დაიწყებს თქვენი კომპიუტერის სკანირებას.

თქვენი კომპიუტერის სკანირებისთანავე, Malwarebytes Anti-malware გახსნის გამოსასყიდის ვირუსის ნაპოვნი კომპონენტების სიას.

დააჭირეთ ღილაკს Მონიშნულის წაშლათქვენი კომპიუტერის გასასუფთავებლად. სანამ მავნე პროგრამები ამოღებულია, Malwarebytes Anti-malware შეიძლება მოგთხოვოთ კომპიუტერის გადატვირთვა პროცესის გასაგრძელებლად. დაადასტურეთ ეს დიახ არჩევით.

კომპიუტერის ხელახლა ჩართვის შემდეგ, Malwarebytes Anti-malware ავტომატურად გააგრძელებს გაწმენდის პროცესს.

2. დაშიფრული ფაილების აღდგენა ShadowExplorer-ის გამოყენებით

ShadowExplorer არის პატარა პროგრამა, რომელიც საშუალებას გაძლევთ აღადგინოთ ფაილების ჩრდილოვანი ასლები, რომლებიც ავტომატურად იქმნება Windows ოპერაციული სისტემის მიერ (7-10). ეს საშუალებას მოგცემთ აღადგინოთ თქვენი დაშიფრული ფაილები თავდაპირველ მდგომარეობაში.

ჩამოტვირთეთ პროგრამა. პროგრამა არის zip არქივში. ამიტომ, დააწკაპუნეთ გადმოწერილ ფაილზე მარჯვენა ღილაკით და აირჩიეთ Extract all. შემდეგ გახსენით ShadowExplorerPortable საქაღალდე.

გაუშვით ShadowExplorer. აირჩიეთ თქვენთვის საჭირო დისკი და ჩრდილოვანი ასლების შექმნის თარიღი, ნომრები 1 და 2, შესაბამისად ქვემოთ მოცემულ ფიგურაში.

დააწკაპუნეთ მაუსის მარჯვენა ღილაკით დირექტორიაზე ან ფაილზე, რომლის ასლის აღდგენა გსურთ. მენიუდან, რომელიც გამოჩნდება, აირჩიეთ ექსპორტი.

და ბოლოს, აირჩიეთ საქაღალდე, სადაც აღდგენილი ფაილი დაკოპირდება.

3. აღადგინეთ დაშიფრული ფაილები PhotoRec-ის გამოყენებით

PhotoRec არის უფასო პროგრამა, რომელიც შექმნილია წაშლილი და დაკარგული ფაილების აღსადგენად. მისი გამოყენებით, თქვენ შეგიძლიათ აღადგინოთ ორიგინალური ფაილები, რომლებიც წაიშალა გამოსასყიდის ვირუსებმა მათი დაშიფრული ასლების შექმნის შემდეგ.

ჩამოტვირთეთ პროგრამა. პროგრამა არქივშია. ამიტომ, დააწკაპუნეთ გადმოწერილ ფაილზე მარჯვენა ღილაკით და აირჩიეთ Extract all. შემდეგ გახსენით testdisk საქაღალდე.

იპოვეთ QPhotoRec_Win ფაილების სიაში და გაუშვით. გაიხსნება პროგრამის ფანჯარა, სადაც ნაჩვენებია ხელმისაწვდომი დისკის ყველა დანაყოფი.

ტიხრების სიაში აირჩიეთ ის, რომელზედაც მდებარეობს დაშიფრული ფაილები. შემდეგ დააჭირეთ ღილაკს ფაილის ფორმატები.

ნაგულისხმევად, პროგრამა კონფიგურირებულია ფაილის ყველა ტიპის აღსადგენად, მაგრამ მუშაობის დაჩქარების მიზნით, რეკომენდებულია მხოლოდ ფაილის ტიპების დატოვება, რომელთა აღდგენა გჭირდებათ. როდესაც დაასრულებთ თქვენს არჩევანს, დააწკაპუნეთ OK.

QPhotoRec პროგრამის ფანჯრის ბოლოში იპოვნეთ ღილაკი Browse და დააწკაპუნეთ მასზე. თქვენ უნდა აირჩიოთ დირექტორია, სადაც აღდგენილი ფაილები შეინახება. მიზანშეწონილია გამოიყენოთ დისკი, რომელიც არ შეიცავს დაშიფრულ ფაილებს, რომლებიც საჭიროებენ აღდგენას (შეგიძლიათ გამოიყენოთ ფლეშ დრაივი ან გარე დისკი).

დაშიფრული ფაილების ორიგინალური ასლების ძიებისა და აღდგენის პროცედურის დასაწყებად დააჭირეთ ღილაკს ძიება. ამ პროცესს საკმაოდ დიდი დრო სჭირდება, ამიტომ მოთმინებით იმოქმედეთ.

როდესაც ძიება დასრულდება, დააწკაპუნეთ ღილაკს გასვლა. ახლა გახსენით საქაღალდე, რომელიც აირჩიეთ აღდგენილი ფაილების შესანახად.

საქაღალდე შეიცავს დირექტორიას სახელად recup_dir.1, recup_dir.2, recup_dir.3 და ა.შ. რაც უფრო მეტ ფაილს იპოვის პროგრამა, მით მეტი დირექტორია იქნება. საჭირო ფაილების მოსაძებნად, სათითაოდ შეამოწმეთ ყველა დირექტორია. იმისათვის, რომ გაადვილდეთ თქვენთვის საჭირო ფაილის პოვნა აღდგენილთა დიდ რაოდენობას შორის, გამოიყენეთ ჩაშენებული Windows საძიებო სისტემა (ფაილის შინაარსის მიხედვით) და ასევე არ დაივიწყოთ ფაილების დახარისხების ფუნქცია დირექტორიაში. თქვენ შეგიძლიათ აირჩიოთ ფაილის შეცვლის თარიღი, როგორც დახარისხების ვარიანტი, რადგან QPhotoRec ცდილობს აღადგინოს ეს თვისება ფაილის აღდგენისას.