Liūdnai pagarsėjusią savo svetainės skiltį tęsiu kita istorija, kurioje aš pats tapau auka. Pakalbėsiu apie išpirkos reikalaujantį virusą Crusis (Dharma), kuris užšifravo visus tinklo diske esančius failus ir suteikė jiems .combo plėtinį. Jis dirbo ne tik su vietiniais failais, kaip dažniausiai būna, bet ir su tinklo failais.

Garantuotas failų iššifravimas po išpirkos reikalaujančio viruso – dr-shifro.ru. Išsamią informaciją apie darbą ir bendravimo su klientu schema rasite žemiau mano straipsnyje arba svetainės skiltyje „Darbo procedūra“.

Įvadas

Istorija bus pirmuoju asmeniu, nes šifruotojas paveikė mano valdomus duomenis ir infrastruktūrą. Kad ir kaip būtų liūdna tai pripažinti, dėl to, kas nutiko, esu iš dalies kaltas, nors kriptografus pažįstu labai seniai. Gindamasis pasakysiu, kad jokie duomenys nebuvo prarasti, viskas buvo greitai atkurta ir nedelsiant ištirta. Bet pirmiausia pirmiausia.

Nuobodus rytas prasidėjo tuo, kad 9:15 paskambino sistemos administratorius iš vienos nuotolinės svetainės ir pasakė, kad tinkle yra šifruoklis, tinklo diskų duomenys jau užšifruoti. Per odą perbėgo šaltukas :) Jis pats pradėjo tikrinti infekcijos šaltinį, o aš – su savo. Žinoma, iš karto nuėjau į serverį, atjungiau tinklo diskus ir pradėjau žiūrėti duomenų prieigos žurnalą. Tinklo diskai sukonfigūruoti, turi būti įjungti. Iš žurnalo iš karto pamačiau infekcijos šaltinį, paskyrą, kurioje veikė išpirkos programa, ir šifravimo pradžios laiką.

Crusis (Dharma) ransomware viruso aprašymas

Tada prasidėjo tyrimas. Šifruoti failai gavo plėtinį .combo. Jų buvo daug. Kriptografas pradėjo dirbti vėlai vakare, maždaug 23 val. Man pasisekė – paveiktų diskų atsarginės kopijos tuo metu buvo ką tik baigtos. Duomenys nebuvo prarasti, nes darbo dienos pabaigoje buvo sukurtos atsarginės kopijos. Iš karto pradėjau atkurti iš atsarginės kopijos, kuri yra atskirame serveryje be SMB prieigos.

Per naktį virusui pavyko užšifruoti maždaug 400 GB duomenų tinklo diskuose. Banalus visų šifruotų failų su kombinuotu plėtiniu ištrynimas užtruko ilgai. Iš pradžių norėjau ištrinti juos visus iš karto, bet kai vien šių failų skaičiavimas truko 15 minučių, supratau, kad šiuo metu tai nenaudinga. Vietoj to pradėjau atsisiųsti naujausius duomenis ir išvaliau diskus nuo užšifruotų failų.

Iškart pasakysiu tiesą. Turėdami naujausias ir patikimas atsargines kopijas, bet kokias problemas galima išspręsti. Net neįsivaizduoju, ką daryti, jei jų nėra arba jie nėra svarbūs. Atsarginėms kopijoms visada skiriu ypatingą dėmesį. Aš jais rūpinuosi, branginu ir niekam neduodu prieiti prie jų.

Pradėjęs šifruotų failų atkūrimą, turėjau laiko ramiai suprasti situaciją ir atidžiau pažvelgti į Crusis (Dharma) šifravimo virusą. Čia manęs laukė staigmenos ir netikėtumai. Infekcijos šaltinis buvo virtuali mašina su Windows 7 su apleistais rdp prievadas per atsarginį kanalą. Prievadas nebuvo standartinis - 33333. Manau, kad tai buvo pagrindinė klaida naudojant tokį prievadą. Nors jis nėra standartinis, bet labai populiarus. Žinoma, geriau iš viso nepersiųsti rdp, bet šiuo atveju tai tikrai buvo būtina. Beje, dabar vietoj šios virtualios mašinos taip pat naudojama virtuali mašina su CentOS 7, joje veikia konteineris su xfce ir naršykle Docker. Na, ši virtuali mašina niekur neturi prieigos, tik ten, kur reikia.

Kas baisaus visoje šioje istorijoje? Virtuali mašina buvo atnaujinta. Kriptografas pradėjo dirbti rugpjūčio pabaigoje. Neįmanoma tiksliai nustatyti, kada aparatas buvo užkrėstas. Virusas sunaikino daug dalykų pačioje virtualioje mašinoje. Šios sistemos atnaujinimai buvo įdiegti gegužę. Tai reiškia, kad ant jo neturėtų būti senų atvirų skylių. Dabar net nežinau, kaip palikti rdp prievadą pasiekiamą iš interneto. Yra per daug atvejų, kai to tikrai reikia. Pavyzdžiui, terminalo serveris nuomotoje aparatinėje įrangoje. Taip pat nenusinuomosite VPN šliuzo kiekvienam serveriui.

Dabar priartėkime prie esmės ir pačios išpirkos reikalaujančios programos. Virtualios mašinos tinklo sąsaja buvo išjungta, po to ją paleidau. Mane pasitiko standartinis ženklas, kurį jau ne kartą buvau matęs iš kitų kriptografų.

Visi jūsų failai buvo užšifruoti! Visi failai buvo užšifruoti dėl kompiuterio saugumo problemos. Jei norite juos atkurti, parašykite mums el [apsaugotas el. paštas]Įrašykite šį ID savo žinutės pavadinime 501BED27 Jei per 24 valandas neatsakysite, parašykite mums šiais el. [apsaugotas el. paštas] Turite mokėti už iššifravimą Bitcoinais. Kaina priklauso nuo to, kaip greitai mums rašysite. Po apmokėjimo atsiųsime iššifravimo įrankį, kuris iššifruos visus failus. Nemokamas iššifravimas kaip garantija Prieš mokėdami galite atsiųsti mums iki 1 failo nemokamai iššifruoti. Bendras failų dydis turi būti mažesnis nei 1 Mb (nearchyvuoti), o failuose neturi būti vertingos informacijos. (duomenų bazės, atsarginės kopijos, dideli Excel lapai ir kt.) Kaip gauti Bitcoins Lengviausias būdas nusipirkti bitkoinų yra LocalBitcoins svetainė. Turite užsiregistruoti, paspausti "Pirkti bitkoinus" ir pasirinkti pardavėją pagal mokėjimo būdą ir kainą. https://localbitcoins.com/buy_bitcoins Taip pat galite rasti kitų vietų, kur įsigyti Bitcoins, ir pradedantiesiems skirtą vadovą: Dėmesio! Nepervardykite užšifruotų failų. Nebandykite iššifruoti savo duomenų naudodami trečiosios šalies programinę įrangą, nes tai gali sukelti nuolatinį duomenų praradimą. Jūsų failų iššifravimas su trečiųjų šalių pagalba gali padidinti kainą (jie prideda savo mokestį prie mūsų) arba galite tapti sukčiavimo auka.

Darbalaukyje buvo 2 tekstiniai failai, pavadinti FAILAI UŽŠRAUTUOTI.TXT toks turinys:

Visi jūsų duomenys buvo užblokuoti. Ar norite grįžti? rašyti el [apsaugotas el. paštas]

Įdomu tai, kad pasikeitė katalogo leidimai Darbalaukis. Vartotojas neturėjo rašymo teisių. Matyt, virusas tai padarė siekdamas, kad vartotojas netyčia iš darbalaukio neištrintų informacijos tekstiniuose failuose. Darbalaukyje buvo katalogas troja, kuriame buvo pats virusas – failas l20VHC_playload.exe.

Kaip Crusis (Dharma) išpirkos reikalaujantis virusas užšifruoja failus

Ramiai viską išsiaiškinęs ir internete perskaitęs panašias žinutes išpirkos reikalaujančių programų tema, sužinojau, kad užtikau garsiojo Crusis (Dharma) išpirkos reikalaujančio viruso versiją. „Kaspersky“ tai aptinka kaip Trojan-Ransom.Win32.Crusis.to. Ji įdeda skirtingus failų plėtinius, įskaitant and.combo. Mano failų sąrašas atrodė maždaug taip:

- Vanino.docx.id-24EE2FBC..combo

- Petropavlovsk-Kamchatsky.docx.id-24EE2FBC..combo

- Khorol.docx.id-24EE2FBC..combo

- Yakutsk.docx.id-24EE2FBC..combo

Papasakosiu daugiau informacijos apie tai, kaip veikė išpirkos reikalaujančios programos. Nepaminėjau svarbaus dalyko. Šis kompiuteris buvo domene. Failai buvo užšifruoti iš domeno vartotojo!!! Čia kyla klausimas: iš kur virusas jį gavo? Nemačiau informacijos apie domeno valdiklio žurnalus ir vartotojo slaptažodžio pasirinkimą. Nebuvo daug nesėkmingų prisijungimų. Arba buvo pasinaudota kažkokiu pažeidžiamumu, arba nežinau, ką galvoti. Buvo naudojama paskyra, kuri niekada nebuvo prisijungusi prie šios sistemos. Buvo autorizacija per rdp iš domeno vartotojo abonemento, o tada šifravimas. Taip pat nebuvo jokių brutalios jėgos atakų prieš vartotojus ir slaptažodžių pėdsakų pačioje sistemoje. Beveik iš karto prisijungiau naudodamas rdp domeno paskyrą. Reikėjo pasirinkti bent jau ne tik slaptažodį, bet ir vardą.

Deja, paskyros slaptažodis buvo 123456. Tai buvo vienintelė paskyra su tokiu slaptažodžiu, kurią praleido vietiniai administratoriai. Žmogiškasis faktorius. Tai buvo vadovas ir kažkodėl visa eilė sistemos administratorių žinojo apie šį slaptažodį, bet jo nepakeitė. Akivaizdu, kad tai yra šios konkrečios paskyros naudojimo priežastis. Tačiau net ir tokio paprasto slaptažodžio ir vartotojo vardo gavimo mechanizmas lieka nežinomas.

Išjungiau ir ištryniau virtualią mašiną, užkrėstą šifratoriumi, prieš tai paėmęs disko vaizdą. Pats virusas paėmė vaizdą iš jo, kad pažiūrėtų į savo darbą. Tolesnė istorija bus pagrįsta viruso paleidimu virtualioje mašinoje.

Dar viena smulkmena. Virusas nuskenavo visą vietinį tinklą ir tuo pačiu užšifravo informaciją tuose kompiuteriuose, kuriuose buvo keletas bendrinamų aplankų su prieiga prie visų. Pirmą kartą matau tokią šifruotojo modifikaciją. Tai tikrai baisus dalykas. Toks virusas gali tiesiog paralyžiuoti visos organizacijos darbą. Tarkime, dėl kokių nors priežasčių turėjote prieigą prie tinklo prie pačių atsarginių kopijų. Arba jie naudojo kokį nors silpną paskyros slaptažodį. Gali atsitikti taip, kad viskas bus užšifruota – ir duomenys, ir archyvuotos kopijos. Apskritai dabar galvoju apie atsarginių kopijų saugojimą ne tik izoliuotoje tinklo aplinkoje, bet apskritai išjungtoje įrangoje, kuri paleidžiama tik atsarginei kopijai daryti.

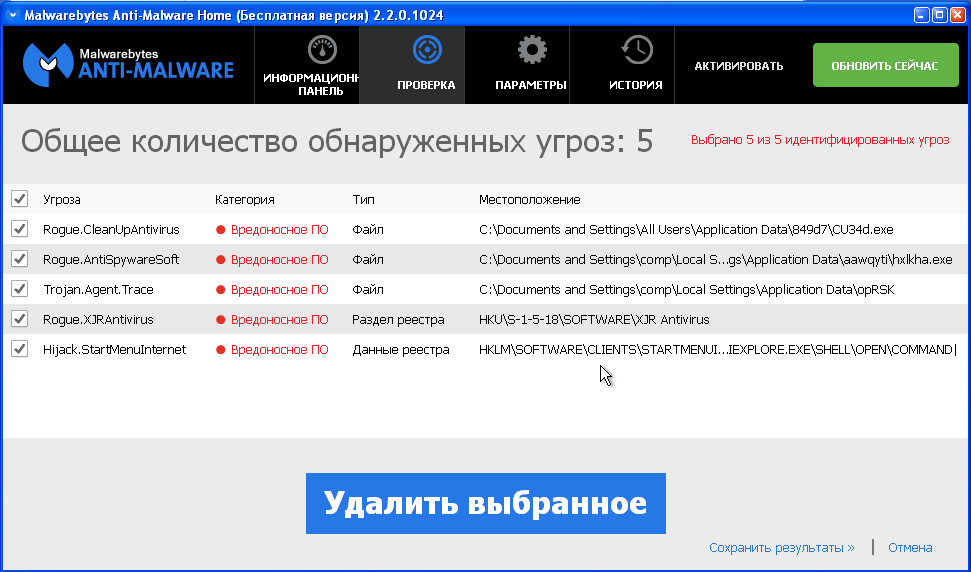

Kaip gydyti kompiuterį ir pašalinti Crusis (Dharma) išpirkos programas

Mano atveju Crusis (Dharma) ransomware virusas nebuvo itin paslėptas ir jo pašalinimas neturėtų kelti problemų. Kaip sakiau, jis buvo aplanke mano darbalaukyje. Be to, jis įrašė save ir informacinį pranešimą autorun.

Pats viruso kūnas buvo pakartotas paleidimo skyriuje Pradėti visiems vartotojams ir windows/system32. Atidžiau nežiūrėjau, nes nematau tame prasmės. Užsikrėtus išpirkos reikalaujančia programine įranga primygtinai rekomenduoju iš naujo įdiegti sistemą. Tai vienintelis būdas užtikrinti, kad virusas būtų pašalintas. Niekada nebūsite visiškai tikri, kad virusas buvo pašalintas, nes jis galėjo panaudoti kai kuriuos dar nepaskelbtus ir nežinomus pažeidžiamumus, kad paliktų žymę sistemoje. Po kurio laiko per šią hipoteką galite užsikrėsti nauju virusu ir viskas kartosis ratu.

Taigi rekomenduoju iškart aptikus išpirkos reikalaujančią programinę įrangą ne gydyti kompiuterio, o iš naujo įdiegti sistemą, išsaugant likusius duomenis. Galbūt virusui nepavyko visko užšifruoti. Šios rekomendacijos taikomos tiems, kurie neketina bandyti atkurti failų. Jei turite dabartinių atsarginių kopijų, tiesiog iš naujo įdiekite sistemą ir atkurkite duomenis.

Jei neturite atsarginių kopijų ir esate pasirengę bet kokia kaina atkurti failus, mes stengiamės visiškai neliesti kompiuterio. Pirmiausia tiesiog atjunkite tinklo kabelį, atsisiųskite keletą užšifruotų failų ir tekstinį failą su informacija švarus„flash drive“, tada išjunkite kompiuterį. Kompiuteris nebegali būti įjungtas. Jei visiškai nesuprantate kompiuterių reikalų, tada patys nesusitvarkysite su virusu, juo labiau negalėsite iššifruoti ar atkurti failų. Susisiekite su kuo nors žinančiu. Jei manote, kad galite ką nors padaryti patys, skaitykite toliau.

Kur atsisiųsti Crusis (Dharma) iššifravimo priemonę

Toliau pateikiamas mano universalus patarimas dėl visų išpirkos reikalaujančių virusų. Yra svetainė - https://www.nomoreransom.org Teoriškai joje gali būti Crusis arba Dharma iššifravimo priemonė arba kita informacija apie failų iššifravimą. Mano praktikoje to dar niekada nebuvo, bet galbūt jums pasiseks. Verta pabandyti. Norėdami tai padaryti, pagrindiniame puslapyje sutinkame spustelėdami TAIP.

Pridėkite 2 failus ir įklijuokite išpirkos programinės įrangos informacinio pranešimo turinį ir spustelėkite Patikrinti.

Jei pasiseks, gausi informacijos. Mano atveju nieko nerasta.

Visi esami išpirkos reikalaujančių programų iššifratoriai yra surinkti atskirame puslapyje – https://www.nomoreransom.org/ru/decryption-tools.html Šio sąrašo egzistavimas leidžia tikėtis, kad ši svetainė ir paslauga vis dar turi prasmės. „Kaspersky“ turi panašią paslaugą – https://noransom.kaspersky.com/ru/ Ten galite išbandyti savo laimę.

Nemanau, kad verta ieškoti iššifruotojų kur nors kitur per internetinę paiešką. Mažai tikėtina, kad jie bus rasti. Labiausiai tikėtina, kad tai bus įprastas sukčiavimas su nepageidaujama programine įranga arba naujas virusas.

Svarbus papildymas. Jei turite įdiegtą licencijuotą antivirusinės programos versiją, būtinai sukurkite antivirusinei TP užklausą dėl failo iššifravimo. Kartais tai tikrai padeda. Mačiau atsiliepimų apie sėkmingą antivirusinės pagalbos iššifravimą.

Kaip iššifruoti ir atkurti failus po Crusis (Dharma) viruso

Ką daryti, kai Crusis (Dharma) virusas užšifravo jūsų failus, nepadėjo nė vienas iš anksčiau aprašytų būdų, o failus tikrai reikia atkurti? Techninis šifravimo įgyvendinimas neleidžia iššifruoti failų be rakto ar iššifruotojo, kurį turi tik šifruotojo autorius. Galbūt yra koks nors kitas būdas tai gauti, bet aš neturiu tokios informacijos. Galime bandyti atkurti failus tik improvizuotais metodais. Jie apima:

- Įrankis šešėlinės kopijos langai.

- Ištrintos duomenų atkūrimo programos

Prieš atliekant tolesnius manipuliavimus, aš rekomenduoju kiekvienam sektoriui sukurti disko vaizdą. Tai leis įrašyti esamą būseną ir jei niekas neveikia, bent jau galėsite grįžti į pradinį tašką ir išbandyti ką nors kita. Tada turite pašalinti pačią išpirkos reikalaujančią programinę įrangą naudodami bet kokią antivirusinę programą su naujausiu antivirusinių duomenų bazių rinkiniu. Padarysiu CureIt arba Kaspersky virusų šalinimo įrankis. Bandomuoju režimu galite įdiegti bet kurią kitą antivirusinę programą. To pakanka virusui pašalinti.

Po to paleidžiame užkrėstą sistemą ir patikriname, ar įjungtos šešėlinės kopijos. Šis įrankis veikia pagal numatytuosius nustatymus „Windows 7“ ir naujesnėse versijose, nebent jį išjungsite rankiniu būdu. Norėdami patikrinti, atidarykite kompiuterio ypatybes ir eikite į sistemos apsaugos skyrių.

Jei užsikrėtimo metu nepatvirtinote UAC užklausos ištrinti failus šešėlinėse kopijose, kai kurie duomenys turėtų likti ten. Norėdami lengvai atkurti failus iš šešėlinių kopijų, siūlau naudoti nemokamą programą - ShadowExplorer. Atsisiųskite archyvą, išpakuokite programą ir paleiskite.

Atsidarys naujausia failų kopija ir C disko šaknis Viršutiniame kairiajame kampe galite pasirinkti atsarginę kopiją, jei turite keletą jų. Patikrinkite skirtingas reikiamų failų kopijas. Palyginkite naujausią versiją pagal datą. Toliau pateiktame pavyzdyje darbalaukyje radau 2 failus prieš tris mėnesius, kai jie buvo paskutinį kartą redaguoti.

Man pavyko atkurti šiuos failus. Norėdami tai padaryti, aš juos pasirinkau, dešiniuoju pelės mygtuku spustelėjau, pasirinkau Eksportuoti ir nurodžiau aplanką, kuriame juos atkurti.

Tuo pačiu principu galite iš karto atkurti aplankus. Jei veikė šešėlinės kopijos ir jų neištrynėte, turite gerą galimybę atkurti visus arba beveik visus viruso užšifruotus failus. Galbūt kai kurios iš jų bus senesnės versijos, nei norėtume, bet vis dėlto tai geriau nei nieko.

Jei dėl kokių nors priežasčių neturite šešėlinių failų kopijų, vienintelė galimybė gauti bent ką nors iš užšifruotų failų yra atkurti juos naudojant ištrintų failų atkūrimo įrankius. Tam siūlau pasinaudoti nemokama programa Photorec.

Paleiskite programą ir pasirinkite diską, kuriame atkursite failus. Paleidus grafinę programos versiją, failas vykdomas qphotorec_win.exe. Turite pasirinkti aplanką, kuriame bus patalpinti rasti failai. Geriau, jei šis aplankas nėra tame pačiame diske, kuriame ieškome. Norėdami tai padaryti, prijunkite „flash drive“ arba išorinį standųjį diską.

Paieškos procesas užtruks ilgai. Pabaigoje pamatysite statistiką. Dabar galite eiti į anksčiau nurodytą aplanką ir pamatyti, kas ten rasta. Labiausiai tikėtina, kad failų bus daug ir dauguma jų bus sugadinti arba bus kažkokia sistema ir nenaudingi failai. Tačiau vis dėlto šiame sąraše galima rasti keletą naudingų failų. Čia nėra jokių garantijų; ką rasite, tą ir rasite. Vaizdai dažniausiai atkuriami geriausiai.

Jei rezultatas jūsų netenkina, taip pat yra programų, skirtų atkurti ištrintus failus. Toliau pateikiamas programų, kurias dažniausiai naudoju, kai reikia atkurti maksimalų failų skaičių, sąrašas:

- R.taupytojas

- „Starus“ failų atkūrimas

- JPEG Recovery Pro

- Aktyvus failų atkūrimo profesionalas

Šios programos nėra nemokamos, todėl nuorodų nepateiksiu. Jei labai norite, galite patys juos rasti internete.

Visas failų atkūrimo procesas naudojant išvardytas programas yra išsamiai parodytas vaizdo įraše pačioje straipsnio pabaigoje.

Kaspersky, eset nod32 ir kiti kovojant su Crusis (Dharma) išpirkos programa

Kaip įprasta, naršiau populiarių antivirusinių programų forumuose ieškodamas informacijos apie išpirkos reikalaujančią programinę įrangą, kuri įdiegia .combo plėtinį. Pastebima aiški viruso plitimo tendencija. Daug prašymų prasideda nuo rugpjūčio vidurio. Dabar atrodo, kad jie nematomi, bet galbūt laikinai, arba tiesiog pasikeitė šifruotų failų plėtinys.

Čia yra tipinio Kaspersky forumo užklausos pavyzdys.

Žemiau taip pat yra moderatoriaus komentaras.

EsetNod32 forumas jau seniai susipažino su virusu, kuris įdiegia .combo plėtinį. Kaip suprantu, virusas nėra unikalus ir ne naujas, o seniai žinomos Crusis (Dharma) virusų serijos variantas. Čia yra įprasta duomenų iššifravimo užklausa:

Pastebėjau, kad Eset forume yra daug atsiliepimų, kad virusas įsiskverbė į serverį per rdp. Atrodo, kad tai tikrai didelė grėsmė ir jūs negalite palikti rdp be priedangos. Vienintelis kylantis klausimas yra kaip virusas patenka per rdp? Pasirenka slaptažodį, prisijungia prie žinomo vartotojo ir slaptažodžio ar dar kuo nors.

Kur kreiptis dėl garantuoto iššifravimo

Teko sutikti vieną įmonę, kuri iš tikrųjų iššifruoja duomenis po įvairių šifravimo virusų, įskaitant Crusis (Dharma), darbo. Jų adresas yra http://www.dr-shifro.ru. Mokėjimas tik po iššifravimo ir jūsų patvirtinimo. Čia yra apytikslė darbo schema:

- Įmonės specialistas atvyksta į Jūsų biurą ar namus ir pasirašo su Jumis sutartį, kurioje nurodoma darbų kaina.

- Paleidžia iššifravimo priemonę savo kompiuteryje ir iššifruoja kai kuriuos failus.

- Įsitikinkite, kad visi failai yra atidaryti, pasirašote atliktų darbų priėmimo aktą ir gaunate iššifravimo priemonę.

- Jūs iššifruojate failus ir užpildote likusius dokumentus.

Jūs niekuo nerizikuojate. Mokėjimas tik pademonstravus dekoderio veikimą. Prašome parašyti atsiliepimą apie savo patirtį šioje įmonėje.

Apsaugos nuo ransomware viruso metodai

Neišvardinsiu akivaizdžių dalykų, susijusių su nežinomų programų paleidimu iš interneto ir pašto priedų atidarymu. Visi tai dabar žino. Be to, apie tai daug kartų rašiau savo straipsniuose skiltyje apie. Atkreipsiu dėmesį į atsargines kopijas. Jie turi ne tik egzistuoti, bet ir būti neprieinami iš išorės. Jei tai yra tam tikras tinklo diskas, prie jo turi būti suteikta atskira paskyra su stipriu slaptažodžiu.

Jei kuriate atsargines asmeninių failų kopijas „flash“ atmintinėje arba išoriniame diske, nelaikykite jų nuolat prijungtų prie sistemos. Sukūrę atsargines kopijas, atjunkite įrenginius nuo kompiuterio. Idealią atsarginę kopiją matau atskirame įrenginyje, kuris įjungiamas tik pasidaryti atsarginę kopiją, o po to vėl fiziškai atjungiamas nuo tinklo atjungiant tinklo kabelį arba tiesiog išjungiant darbą.

Atsarginės kopijos turi būti laipsniškos. Tai būtina norint išvengti situacijos, kai šifruotojas užšifravo visus duomenis jums nepastebėjus. Buvo atlikta atsarginė kopija, kuri senus failus pakeitė naujais, bet jau užšifruotais. Dėl to jūs turite archyvą, bet iš jo jokios naudos. Turite turėti bent kelių dienų archyvo gylį. Manau, kad ateityje atsiras, jei dar nepasirodė, išpirkos programos, kurios tyliai užšifruos dalį duomenų ir lauks kurį laiką neatsiskleisdamos. Tai bus daroma tikintis, kad užšifruoti failai pateks į archyvus ir ten laikui bėgant pakeis tikruosius failus.

Tai bus sunkus metas įmonių sektoriui. Aukščiau jau pateikiau pavyzdį iš eset forumo, kur tinklo diskai su 20 TB duomenų buvo užšifruoti. Dabar įsivaizduokite, kad turite tokį tinklo diską, bet tik 500 G duomenų yra užšifruoti kataloguose, prie kurių nuolat nepasiekiama. Praeina pora savaičių, užšifruotų failų niekas nepastebi, nes jie saugomi archyvų kataloguose ir su jais nuolat nedirbama. Tačiau ataskaitinio laikotarpio pabaigoje reikia duomenų. Jie nueina ten ir pamato, kad viskas užšifruota. Jie patenka į archyvą, o ten saugojimo gylis yra, tarkime, 7 dienos. Ir viskas, duomenų nebėra.

Tam reikia atskiro, kruopštaus požiūrio į archyvus. Jums reikia programinės įrangos ir išteklių ilgalaikiam duomenų saugojimui.

Vaizdo įrašas su failų iššifravimu ir atkūrimu

Čia yra panašaus viruso modifikacijos pavyzdys, tačiau vaizdo įrašas yra visiškai tinkamas kombinacijai.

Kova su naujomis virusų grėsmėmis – ransomware

Neseniai rašėme apie tai, kad internete plinta naujos grėsmės – ransomware virusai arba, plačiau kalbant, failus šifruojantys virusai plačiau apie juos galite pasiskaityti mūsų svetainėje, šioje nuorodoje;

Šioje temoje mes jums pasakysime, kaip galite grąžinti viruso užšifruotus duomenis, tam naudosime du „Kaspersky“ ir „Doctor Web“ antivirusinius iššifratorius, tai yra efektyviausi šifruotos informacijos grąžinimo būdai.

1. Atsisiųskite pagalbines programas failams iššifruoti iš nuorodų: Kaspersky ir Dr.WEB

Arba tam tikro tipo šifruotų failų iššifravimo priemonės, kurios yra .

2. Pirmiausia pabandysime iššifruoti failus naudodami „Kaspersky“ programą:

2.1. Paleiskite „Kaspersky“ iššifravimo programą, jei prašo atlikti kokių nors veiksmų, pvz., leidimo paleisti, paleidžiame, jei prašo atnaujinti, atnaujiname, tai padidins tikimybę grąžinti užšifruotus duomenis

2.2. Programos lange, kuris pasirodo failams iššifruoti, matome kelis mygtukus. Konfigūruokite išplėstinius nustatymus ir pradėkite nuskaitymą.

2.3. Jei reikia, pasirinkite papildomas parinktis ir nurodykite, kur ieškoti šifruotų failų ir, jei reikia, ištrinti po iššifravimo šios parinkties pasirinkti nerekomenduoju, failai ne visada iššifruojami teisingai!

2.4. Paleidžiame nuskaitymą ir laukiame, kol bus iššifruoti mūsų virusų užšifruoti duomenys.

3. Jei pirmasis metodas nepadėjo. Pabandykime iššifruoti failus naudodami programą iš Dr. WEB

3.1. Atsisiuntę iššifravimo programą, įdėkite ją, pavyzdžiui, į „C:“ disko šaknį., todėl failas „te102decrypt.exe“ turėtų būti pasiekiamas adresu „c:\te102decrypt.exe“

3.2. Dabar eikite į komandų eilutę(Pradėti - Paieška - įveskite "CMD" be kabučių - paleiskite paspausdami Enter)

3.3. Norėdami pradėti iššifruoti failus parašykite komandą "c:\te102decrypt.exe -k 86 -e (šifratoriaus kodas)". Išpirkos reikalaujantis kodas yra plėtinys, pridėtas prie failo pabaigos, pvz. [apsaugotas el. paštas] _45jhj" - rašykite be kabučių ir skliaustų, stebėdami tarpus. Turėtumėte gauti kažką panašaus į c:\te102decrypt.exe -k 86 -e [apsaugotas el. paštas] _45jhj

3.4. Paspauskite Enter ir palaukite, kol failai bus iššifruoti kurios buvo užšifruotos, kai kuriais atvejais sukuriamos kelios iššifruotų failų kopijos, bandote jas paleisti, išsaugokite normaliai atsidariusią iššifruoto failo kopiją, likusias galima ištrinti.

Atsisiųskite kitus failų iššifruotojus:

Dėmesio: būtinai išsaugokite šifruotų failų kopijas išoriniame diske arba kitame kompiuteryje. Žemiau pateikti iššifruotojai gali neiššifruoti failų, o tik juos sugadinti!

Geriausia iššifravimą paleisti virtualioje mašinoje arba specialiai paruoštame kompiuteryje, prieš tai atsisiuntus į juos kelis failus.

Žemiau pateikti iššifratoriai veikia taip: Pavyzdžiui, jūsų failai yra užšifruoti naudojant „amba“ šifravimo priemonę, o failai atrodo kaip „Agreement.doc.amba“ arba „Account.xls.amba“, tada atsisiųskite „amba“ failų iššifravimo priemonę ir tiesiog paleiskite ją, ji suras visus failus su šį plėtinį ir jį iššifruoti, bet kartoju, apsisaugokite ir pirmiausia padaryti šifruotų failų kopijas, kitaip galite visam laikui prarasti neteisingai iššifruotus duomenis!

Jei nenorite rizikuoti, tuomet atsiųskite mums keletą failų, susisiekę su mumis naudodami atsiliepimų formą, specialiai paruoštame kompiuteryje, izoliuotame nuo interneto, paleisime dešifratorių.

Pateikti failai buvo patikrinti naudojant naujausią Kaspersky antivirusinę versiją ir naujausius duomenų bazės atnaujinimus.

yra kenkėjiška programa, kuri aktyvuota užšifruoja visus asmeninius failus, tokius kaip dokumentai, nuotraukos ir kt. Tokių programų skaičius labai didelis ir kasdien didėja. Tik neseniai susidūrėme su daugybe išpirkos reikalaujančių programų variantų: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinciff_code, toste, ir tt. Tokių šifravimo virusų tikslas – priversti vartotojus dažnai už didelę pinigų sumą nusipirkti programą ir raktą, reikalingą jų pačių failams iššifruoti.

Žinoma, užšifruotus failus galite atkurti tiesiog vadovaudamiesi instrukcijomis, kurias viruso kūrėjai palieka užkrėstame kompiuteryje. Tačiau dažniausiai iššifravimo kaina yra labai didelė, taip pat reikia žinoti, kad kai kurie išpirkos reikalaujantys virusai failus užšifruoja taip, kad vėliau jų iššifruoti tiesiog neįmanoma. Ir, žinoma, tiesiog nemalonu mokėti už savo failų atkūrimą.

Žemiau plačiau pakalbėsime apie šifravimo virusus, kaip jie prasiskverbia į aukos kompiuterį, taip pat kaip pašalinti šifravimo virusą ir atkurti juo užšifruotus failus.

Kaip išpirkos reikalaujantis virusas prasiskverbia į kompiuterį?

Išpirkos reikalaujantis virusas dažniausiai plinta el. Laiške yra užkrėstų dokumentų. Tokie laiškai siunčiami į didžiulę elektroninio pašto adresų duomenų bazę. Šio viruso autoriai naudoja klaidinančias laiškų antraštes ir turinį, bandydami išvilioti vartotoją atidaryti prie laiško pridėtą dokumentą. Vienuose laiškuose pranešama apie būtinybę apmokėti sąskaitą, kituose siūloma pasižiūrėti naujausią kainoraštį, kituose – atsiversti smagią nuotrauką ir pan. Bet kokiu atveju, atidarius pridėtą failą, jūsų kompiuteris bus užkrėstas išpirkos reikalaujančiu virusu.

Kas yra išpirkos reikalaujantis virusas?

Išpirkos reikalaujantis virusas yra kenkėjiška programa, kuri užkrečia šiuolaikines Windows operacinių sistemų versijas, tokias kaip Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Šie virusai bando naudoti stipriausius įmanomus šifravimo režimus, pavyzdžiui, RSA-2048 su rakto ilgis yra 2048 bitai, o tai praktiškai pašalina galimybę pasirinkti raktą savarankiškai iššifruoti failus.

Užkrėsdamas kompiuterį, išpirkos reikalaujantis virusas naudoja sistemos katalogą %APPDATA%, kad saugotų savo failus. Kad automatiškai paleistųsi, kai kompiuteris įjungtas, išpirkos reikalaujanti programa sukuria įrašą „Windows“ registre: skyriai HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\ Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Iš karto po paleidimo virusas nuskaito visus turimus diskus, įskaitant tinklo ir debesies saugyklą, kad nustatytų failus, kurie bus užšifruoti. Išpirkos reikalaujantis virusas naudoja failo pavadinimo plėtinį kaip būdą identifikuoti failų grupę, kuri bus užšifruota. Beveik visų tipų failai yra užšifruoti, įskaitant tokius įprastus kaip:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata , .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, . mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta , .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, . apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, piniginė, .wotreplay, .xxx, .desc, .py, .m3u, .flv, . js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2 , .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, . rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .w .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf , .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, . wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xpmap, . , .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, . zif, .zip, .zw

Iškart po to, kai failas yra užšifruotas, jis gauna naują plėtinį, kuris dažnai gali būti naudojamas identifikuoti išpirkos reikalaujančios programos pavadinimą arba tipą. Kai kurios šių kenkėjiškų programų rūšys taip pat gali pakeisti užšifruotų failų pavadinimus. Tada virusas sukuria tekstinį dokumentą tokiais pavadinimais kaip HELP_YOUR_FILES, README, kuriame pateikiamos instrukcijos, kaip iššifruoti užšifruotus failus.

Savo veikimo metu šifravimo virusas bando blokuoti galimybę atkurti failus naudodamas SVC (shadow copy of files) sistemą. Norėdami tai padaryti, virusas komandų režimu iškviečia šešėlinių failų kopijų administravimo įrankį raktu, kuris pradeda visiško jų ištrynimo procedūrą. Taigi beveik visada neįmanoma atkurti failų naudojant šešėlines jų kopijas.

Išpirkos reikalaujantis virusas aktyviai naudoja bauginimo taktiką, pateikdamas aukai nuorodą į šifravimo algoritmo aprašymą ir darbalaukyje rodydamas grasinantį pranešimą. Tokiu būdu jis bando priversti užkrėsto kompiuterio vartotoją nedvejodamas išsiųsti kompiuterio ID viruso autoriaus el. pašto adresu, kad būtų bandoma susigrąžinti savo failus. Į tokį pranešimą dažniausiai atsakoma išpirkos suma ir elektroninės piniginės adresas.

Ar mano kompiuteris užkrėstas išpirkos reikalaujančiu virusu?

Gana lengva nustatyti, ar kompiuteris užkrėstas šifravimo virusu, ar ne. Atkreipkite dėmesį į savo asmeninių failų, tokių kaip dokumentai, nuotraukos, muzika ir kt., plėtinius. Jei plėtinys pasikeitė arba jūsų asmeniniai failai dingo ir liko daug failų nežinomais pavadinimais, jūsų kompiuteris yra užkrėstas. Be to, infekcijos požymis yra failo, pavadinto HELP_YOUR_FILES arba README, buvimas jūsų kataloguose. Šiame faile bus instrukcijos, kaip iššifruoti failus.

Jei įtariate, kad atidarėte el. laišką, užkrėstą išpirkos reikalaujančiu virusu, bet dar nėra jokių užsikrėtimo simptomų, neišjunkite ir neperkraukite kompiuterio. Atlikite veiksmus, aprašytus šio vadovo skyriuje. Dar kartą kartoju, labai svarbu neišjungti kompiuterio kai kurių tipų išpirkos reikalaujančiose programose, failų šifravimo procesas suaktyvinamas pirmą kartą įjungus kompiuterį po užsikrėtimo!

Kaip iššifruoti failus, užšifruotus išpirkos reikalaujančiu virusu?

Jei įvyktų ši nelaimė, panikuoti nereikia! Bet jūs turite žinoti, kad daugeliu atvejų nėra nemokamo iššifruotojo. Taip yra dėl stiprių šifravimo algoritmų, kuriuos naudoja tokia kenkėjiška programa. Tai reiškia, kad be privataus rakto failų iššifruoti beveik neįmanoma. Naudoti rakto pasirinkimo metodą taip pat negalima dėl didelio rakto ilgio. Todėl, deja, tik sumokėjus viruso autoriams visą prašomą sumą – vienintelis būdas pabandyti gauti iššifravimo raktą.

Žinoma, nėra jokios garantijos, kad po apmokėjimo viruso autoriai susisieks su jumis ir suteiks raktą, reikalingą failams iššifruoti. Be to, jūs turite suprasti, kad mokėdami pinigus virusų kūrėjams jūs patys skatinate juos kurti naujus virusus.

Kaip pašalinti išpirkos reikalaujantį virusą?

Prieš pradėdami, turite žinoti, kad pradėdami šalinti virusą ir patys bandydami atkurti failus, blokuojate galimybę iššifruoti failus, sumokėdami viruso autoriams jų prašomą sumą.

„Kaspersky Virus Removal Tool“ ir „Malwarebytes Anti-malware“ gali aptikti įvairių tipų aktyvius išpirkos reikalaujančius virusus ir lengvai juos pašalinti iš jūsų kompiuterio, BET jie negali atkurti užšifruotų failų.

5.1. Pašalinkite išpirkos reikalaujančias programas naudodami „Kaspersky Virus Removal Tool“.

Pagal numatytuosius nustatymus programa sukonfigūruota atkurti visus failų tipus, tačiau norint pagreitinti darbą, rekomenduojama palikti tik tuos failų tipus, kuriuos reikia atkurti. Baigę pasirinkimą, spustelėkite Gerai.

QPhotoRec programos lango apačioje raskite mygtuką Naršyti ir spustelėkite jį. Turite pasirinkti katalogą, kuriame bus išsaugoti atkurti failai. Patartina naudoti diską, kuriame nėra užšifruotų failų, kuriuos reikia atkurti (galite naudoti "flash drive" arba išorinį diską).

Norėdami pradėti šifruotų failų originalių kopijų paieškos ir atkūrimo procedūrą, spustelėkite mygtuką Ieškoti. Šis procesas užtrunka gana ilgai, todėl būkite kantrūs.

Kai paieška bus baigta, spustelėkite mygtuką Baigti. Dabar atidarykite aplanką, kurį pasirinkote norėdami išsaugoti atkurtus failus.

Aplanke bus katalogai, pavadinti recup_dir.1, recup_dir.2, recup_dir.3 ir kt. Kuo daugiau failų programa suras, tuo daugiau bus katalogų. Norėdami rasti reikalingus failus, patikrinkite visus katalogus po vieną. Kad būtų lengviau rasti reikalingą failą tarp daugybės atkurtų, naudokite integruotą „Windows“ paieškos sistemą (pagal failo turinį), taip pat nepamirškite apie failų rūšiavimo kataloguose funkciją. Galite pasirinkti failo modifikavimo datą kaip rūšiavimo parinktį, nes atkurdama failą QPhotoRec bando atkurti šią ypatybę.

Kaip užkirsti kelią išpirkos reikalaujančiam virusui užkrėsti jūsų kompiuterį?

Daugumoje šiuolaikinių antivirusinių programų jau yra įmontuota apsaugos sistema nuo šifruojančių virusų įsiskverbimo ir aktyvavimo. Todėl jei jūsų kompiuteryje nėra antivirusinės programos, būtinai ją įdiekite. Kaip jį pasirinkti, sužinosite perskaitę šį straipsnį.

Be to, yra specialių apsaugos programų. Pavyzdžiui, tai yra CryptoPrevent, daugiau informacijos.

Keletas paskutinių žodžių

Vadovaudamiesi šiomis instrukcijomis, jūsų kompiuteris bus išvalytas nuo išpirkos reikalaujančio viruso. Jei turite klausimų ar reikia pagalbos, susisiekite su mumis.

Šifruotojai (kriptoblokatoriai) reiškia kenkėjiškų programų šeimą, kuri, naudodama įvairius šifravimo algoritmus, blokuoja vartotojo prieigą prie kompiuteryje esančių failų (žinoma, pavyzdžiui, cbf, chipdale, just, foxmail inbox com, watnik91 aol com ir kt.).

Paprastai virusas šifruoja populiarių tipų vartotojų failus: dokumentus, skaičiuokles, 1C duomenų bazes, bet kokius duomenų masyvus, nuotraukas ir tt Failų iššifravimas siūlomas už pinigus – kūrėjai reikalauja pervesti tam tikrą sumą, dažniausiai bitkoinais. O jei organizacija nesiėmė tinkamų priemonių svarbios informacijos saugumui užtikrinti, reikalingos sumos pervedimas užpuolikams gali būti vienintelis būdas atkurti įmonės funkcionalumą.

Dažniausiai virusas plinta elektroniniu paštu, prisidengdamas visai paprastais laiškais: pranešimais iš mokesčių inspekcijos, aktais ir sutartimis, informacija apie pirkinius ir pan.. Atsisiuntę ir atidarydami tokį failą, vartotojas pats to nesuvokdamas paleidžia kenkėjišką kodą. . Virusas nuosekliai užšifruoja reikiamus failus, taip pat ištrina originalias kopijas, naudodamas garantuotą naikinimo metodą (kad vartotojas negalėtų atkurti neseniai ištrintų failų naudodamas specialius įrankius).

Šiuolaikinės išpirkos reikalaujančios programos

Išpirkos reikalaujančios programos ir kiti virusai, blokuojantys vartotojų prieigą prie duomenų, nėra nauja informacijos saugumo problema. Pirmosios versijos pasirodė dar devintajame dešimtmetyje, tačiau jos daugiausia naudojo „silpną“ (nestabilūs algoritmai, mažas rakto dydis) arba simetrinį šifravimą (daugelio aukų failai buvo užšifruoti vienu raktu; taip pat buvo galima atkurti raktą studijuodami viruso kodą ) arba net sugalvojo savo algoritmus. Šiuolaikinės kopijos neturi tokių trūkumų: užpuolikai naudoja hibridinį šifravimą: naudojant simetrinius algoritmus, failų turinys šifruojamas labai dideliu greičiu, o šifravimo raktas – asimetriniu algoritmu. Tai reiškia, kad norint iššifruoti failus reikia rakto, kuris priklauso tik užpuolikui, kurio negalima rasti programos šaltinio kode. Pavyzdžiui, CryptoLocker naudoja RSA algoritmą, kurio rakto ilgis yra 2048 bitai, kartu su simetriniu AES algoritmu, kurio rakto ilgis yra 256 bitai. Šiuo metu šie algoritmai yra pripažinti kaip atsparūs kriptografijai.

Kompiuteris užkrėstas virusu. Ką daryti?

Verta nepamiršti, kad nors išpirkos reikalaujantys virusai naudoja šiuolaikinius šifravimo algoritmus, jie negali akimirksniu užšifruoti visų kompiuteryje esančių failų. Šifravimas vyksta nuosekliai, greitis priklauso nuo užšifruotų failų dydžio. Todėl jei dirbdami pastebėsite, kad įprasti failai ir programos nebeatsidaro tinkamai, turėtumėte nedelsdami nustoti dirbti kompiuteriu ir jį išjungti. Tokiu būdu galite apsaugoti kai kuriuos failus nuo šifravimo.

Susidūrę su problema, pirmiausia turite atsikratyti paties viruso. Detaliau apie tai nesigilinsime, užtenka pabandyti išgydyti kompiuterį naudojant antivirusines programas arba pašalinti virusą rankiniu būdu. Tik verta paminėti, kad virusas dažnai savaime sunaikinamas pasibaigus šifravimo algoritmui, todėl sunku iššifruoti failus nesikreipiant pagalbos į užpuolikus. Tokiu atveju antivirusinė programa gali nieko neaptikti.

Pagrindinis klausimas – kaip atkurti užšifruotus duomenis? Deja, atkurti failus po išpirkos reikalaujančio viruso beveik neįmanoma. Bent jau niekas negarantuoja visiško duomenų atkūrimo sėkmingos infekcijos atveju. Daugelis antivirusinių gamintojų siūlo savo pagalbą iššifruojant failus. Norėdami tai padaryti, per specialias gamintojų svetainėse paskelbtas formas turite nusiųsti užšifruotą failą ir papildomą informaciją (failą su užpuolikų kontaktais, viešąjį raktą). Yra nedidelė tikimybė, kad bus rastas būdas kovoti su konkrečiu virusu ir jūsų failai bus sėkmingai iššifruoti.

Pabandykite naudoti ištrintų failų atkūrimo programas. Gali būti, kad virusas nenaudojo garantuotų naikinimo metodų ir kai kuriuos failus galima atkurti (tai ypač tinka dideliems failams, pavyzdžiui, kelių dešimčių gigabaitų failams). Taip pat yra galimybė atkurti failus iš šešėlinių kopijų. Kai naudojate sistemos atkūrimo funkcijas, „Windows“ sukuria momentines kopijas („momentines nuotraukas“), kuriose gali būti failo duomenų tuo metu, kai buvo sukurtas atkūrimo taškas.

Jei jūsų duomenys buvo užšifruoti debesijos paslaugose, susisiekite su technine pagalba arba išstudijuokite naudojamos paslaugos galimybes: daugeliu atvejų paslaugos suteikia ankstesnių failų versijų „grįžimo“ funkciją, todėl jas galima atkurti.

Primygtinai nerekomenduojame sekti išpirkos reikalaujančios programos pavyzdžiu ir mokėti už iššifravimą. Buvo atvejų, kai žmonės duodavo pinigų, o raktų negaudavo. Niekas negarantuoja, kad užpuolikai, gavę pinigus, tikrai atsiųs šifravimo raktą ir jūs galėsite atkurti failus.

Kaip apsisaugoti nuo išpirkos reikalaujančio viruso. Prevencinės priemonės

Pavojingų pasekmių išvengti lengviau nei jas pašalinti:

- Naudokite patikimas antivirusines priemones ir reguliariai atnaujinkite antivirusines duomenų bazes. Skamba trivialiai, tačiau tai žymiai sumažins tikimybę, kad virusas sėkmingai įsišvirkš į kompiuterį.

- Išsaugokite atsargines duomenų kopijas.

Tai geriausia padaryti naudojant specialius atsarginės kopijos įrankius. Daugelis kriptovaliutų saugojimo įrenginių taip pat gali užšifruoti atsargines kopijas, todėl tikslinga atsargines kopijas laikyti kituose kompiuteriuose (pavyzdžiui, serveriuose) arba svetimose laikmenose.

Apriboti teises keisti failus atsarginių kopijų aplankuose, leidžiant tik papildomai rašyti. Be išpirkos reikalaujančių programų pasekmių, atsarginės sistemos neutralizuoja daugybę kitų grėsmių, susijusių su duomenų praradimu. Viruso plitimas dar kartą parodo tokių sistemų naudojimo aktualumą ir svarbą. Atkurti duomenis daug lengviau nei juos iššifruoti!

- Apribokite programinės įrangos aplinką domene.

Kitas veiksmingas būdas su tuo kovoti – apriboti tam tikrų potencialiai pavojingų failų tipų paleidimą, pavyzdžiui, su plėtiniais .js, .cmd, .bat, .vba, .ps1 ir kt. Tai galima padaryti naudojant AppLocker įrankį Įmonių leidimai) arba SRP politika centralizuotai domene. Internete yra gana išsamių vadovų, kaip tai padaryti. Daugeliu atvejų vartotojui nereikės naudoti aukščiau išvardytų scenarijaus failų, o išpirkos reikalaujančios programos turės mažiau galimybių sėkmingai įsiskverbti.

- Būk atsargus.

Sąmoningumas yra vienas iš efektyviausių būdų užkirsti kelią grėsmei. Būkite įtarūs dėl kiekvieno laiško, kurį gaunate iš nežinomų asmenų. Neskubėkite atidaryti visų priedų, jei kyla abejonių, geriau kreiptis į administratorių.

Aleksandras Vlasovas, SKB Kontur informacijos apsaugos sistemų diegimo skyriaus vyresnysis inžinierius

Užšifruotų failų atkūrimas– su tokia problema susiduria nemaža dalis asmeninių kompiuterių vartotojų, tapusių įvairių šifravimo virusų aukomis. Kenkėjiškų programų skaičius šioje grupėje yra labai didelis ir kasdien didėja. Tik neseniai susidūrėme su daugybe išpirkos reikalaujančių programų variantų: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt ir kt.

Žinoma, užšifruotus failus galite atkurti tiesiog vadovaudamiesi instrukcijomis, kurias viruso kūrėjai palieka užkrėstame kompiuteryje. Tačiau dažniausiai iššifravimo kaina yra labai didelė, taip pat reikia žinoti, kad kai kurie išpirkos reikalaujantys virusai failus užšifruoja taip, kad vėliau jų iššifruoti tiesiog neįmanoma. Ir, žinoma, tiesiog nemalonu mokėti už savo failų atkūrimą.

Užšifruotų failų atkūrimo būdai nemokamai

Yra keletas būdų, kaip atkurti užšifruotus failus naudojant visiškai nemokamas ir patikrintas programas, tokias kaip ShadowExplorer ir PhotoRec. Prieš atkūrimą ir atkūrimo metu stenkitės kuo mažiau naudoti užkrėstą kompiuterį, taip padidinsite sėkmingo failų atkūrimo tikimybę.

Toliau aprašytos instrukcijos turi būti vykdomos žingsnis po žingsnio, jei kas nors jums nepavyksta, SUSTABDYKITE, paprašykite pagalbos parašydami komentarą apie šį straipsnį arba sukurdami naują temą mūsų svetainėje.

1. Pašalinkite išpirkos reikalaujantį virusą

„Kaspersky Virus Removal Tool“ ir „Malwarebytes Anti-malware“ gali aptikti įvairių tipų aktyvius išpirkos reikalaujančius virusus ir lengvai juos pašalinti iš jūsų kompiuterio, BET jie negali atkurti užšifruotų failų.

1.1. Pašalinkite išpirkos reikalaujančias programas naudodami „Kaspersky Virus Removal Tool“.

Spustelėkite mygtuką Nuskaityti Norėdami atlikti kompiuterio nuskaitymą, ar nėra išpirkos reikalaujančio viruso.

Palaukite, kol šis procesas bus baigtas, ir pašalinkite visas aptiktas kenkėjiškas programas.

1.2. Pašalinkite išpirkos reikalaujančias programas naudodami „Malwarebytes Anti-malware“.

Atsisiųskite programą. Kai atsisiuntimas bus baigtas, paleiskite atsisiųstą failą.

Programos atnaujinimo procedūra prasidės automatiškai. Kai jis baigiasi, paspauskite mygtuką Vykdykite nuskaitymą. „Malwarebytes Anti-malware“ pradės nuskaityti jūsų kompiuterį.

Iš karto po kompiuterio nuskaitymo Malwarebytes Anti-malware atidarys rastų išpirkos reikalaujančio viruso komponentų sąrašą.

Spustelėkite mygtuką Pašalinti pasirinktą norėdami išvalyti kompiuterį. Kol kenkėjiška programa pašalinama, „Malwarebytes Anti-malware“ gali reikalauti iš naujo paleisti kompiuterį, kad galėtumėte tęsti procesą. Patvirtinkite tai pasirinkdami Taip.

Kai kompiuteris vėl paleidžiamas, „Malwarebytes Anti-malware“ automatiškai tęs valymo procesą.

2. Atkurkite užšifruotus failus naudodami ShadowExplorer

„ShadowExplorer“ yra nedidelė programa, leidžianti atkurti šešėlines failų kopijas, kurias automatiškai sukuria „Windows“ operacinė sistema (7–10). Tai leis atkurti užšifruotus failus į pradinę būseną.

Atsisiųskite programą. Programa yra zip archyve. Todėl dešiniuoju pelės mygtuku spustelėkite atsisiųstą failą ir pasirinkite Išskleisti viską. Tada atidarykite aplanką ShadowExplorerPortable.

Paleiskite „ShadowExplorer“. Pasirinkite reikiamą diską ir šešėlinių kopijų sukūrimo datą, atitinkamai 1 ir 2 skaičius žemiau esančiame paveikslėlyje.

Dešiniuoju pelės mygtuku spustelėkite katalogą arba failą, kurio kopiją norite atkurti. Pasirodžiusiame meniu pasirinkite Eksportuoti.

Ir galiausiai pasirinkite aplanką, kuriame bus nukopijuotas atkurtas failas.

3. Atkurkite užšifruotus failus naudodami PhotoRec

PhotoRec yra nemokama programa, skirta atkurti ištrintus ir prarastus failus. Naudodami jį galite atkurti originalius failus, kuriuos išpirkos reikalaujantys virusai ištrynė sukūrę užšifruotas jų kopijas.

Atsisiųskite programą. Programa yra archyve. Todėl dešiniuoju pelės mygtuku spustelėkite atsisiųstą failą ir pasirinkite Išskleisti viską. Tada atidarykite testdisk aplanką.

Failų sąraše raskite QPhotoRec_Win ir paleiskite. Atsidarys programos langas, kuriame bus rodomi visi turimų diskų skaidiniai.

Skyrių sąraše pasirinkite tą, kuriame yra užšifruoti failai. Tada spustelėkite mygtuką Failo formatai.

Pagal numatytuosius nustatymus programa sukonfigūruota atkurti visus failų tipus, tačiau norint pagreitinti darbą, rekomenduojama palikti tik tuos failų tipus, kuriuos reikia atkurti. Baigę pasirinkimą, spustelėkite Gerai.

QPhotoRec programos lango apačioje raskite mygtuką Naršyti ir spustelėkite jį. Turite pasirinkti katalogą, kuriame bus išsaugoti atkurti failai. Patartina naudoti diską, kuriame nėra užšifruotų failų, kuriuos reikia atkurti (galite naudoti "flash drive" arba išorinį diską).

Norėdami pradėti šifruotų failų originalių kopijų paieškos ir atkūrimo procedūrą, spustelėkite mygtuką Ieškoti. Šis procesas užtrunka gana ilgai, todėl būkite kantrūs.

Kai paieška bus baigta, spustelėkite mygtuką Baigti. Dabar atidarykite aplanką, kurį pasirinkote norėdami išsaugoti atkurtus failus.

Aplanke bus katalogai, pavadinti recup_dir.1, recup_dir.2, recup_dir.3 ir kt. Kuo daugiau failų programa suras, tuo daugiau bus katalogų. Norėdami rasti reikalingus failus, patikrinkite visus katalogus po vieną. Kad būtų lengviau rasti reikalingą failą tarp daugybės atkurtų, naudokite integruotą „Windows“ paieškos sistemą (pagal failo turinį), taip pat nepamirškite apie failų rūšiavimo kataloguose funkciją. Galite pasirinkti failo modifikavimo datą kaip rūšiavimo parinktį, nes atkurdama failą QPhotoRec bando atkurti šią ypatybę.