Kontynuuję niesławny felieton na mojej stronie internetowej kolejną historią, w której sam byłem ofiarą. Opowiem o wirusie ransomware Crusis (Dharma), który zaszyfrował wszystkie pliki na dysku sieciowym i nadał im rozszerzenie .combo. Pracował nie tylko na plikach lokalnych, jak to najczęściej bywa, ale także na plikach sieciowych.

Gwarantowane odszyfrowanie plików po wirusie ransomware - dr-shifro.ru. Szczegóły pracy i schemat interakcji z klientem znajdują się poniżej w moim artykule lub na stronie internetowej w dziale „Procedura pracy”.

Wstęp

Historia będzie prowadzona w pierwszej osobie, ponieważ zarządzane przeze mnie dane i infrastruktura ucierpiały z powodu oprogramowania ransomware. Jakże przykro jest się do tego przyznać, ale sam jestem częściowo winny temu, co się stało, chociaż znam kryptologów od bardzo dawna. Na swoją obronę powiem, że dane nie zostały utracone, wszystko zostało szybko przywrócone i zbadane w pościgu. Ale najpierw najważniejsze.

Nudny poranek zaczął się od tego, że o 9:15 zadzwonił administrator systemu z jednej zdalnej lokalizacji i powiedział, że w sieci jest szyfrator, dane na dyskach sieciowych są już zaszyfrowane. Dreszcz przebiegł mi po skórze :) Zaczął samodzielnie sprawdzać źródło infekcji, a ja swoje. Oczywiście od razu poszedłem na serwer, odłączyłem dyski sieciowe i zacząłem przeglądać log dostępu do danych. Dyski sieciowe są ustawione na , muszą być włączone . Z dziennika natychmiast zobaczyłem źródło infekcji, konto, na którym działało ransomware, oraz czas rozpoczęcia szyfrowania.

Opis wirusa ransomware Crusis (Dharma)

Potem rozpoczęło się śledztwo. Zaszyfrowane pliki otrzymały rozszerzenie .kombinacja. Było ich dużo. Kryptograf rozpoczął pracę późnym wieczorem, około godziny 23:00. Mieliśmy szczęście — tworzenie kopii zapasowych dysków, których dotyczy problem, zostało właśnie zakończone. Dane w ogóle nie zostały utracone, ponieważ udało im się wykonać kopię zapasową na koniec dnia roboczego. Natychmiast zacząłem przywracać z kopii zapasowej, która znajduje się na osobnym serwerze bez dostępu smb.

W ciągu nocy wirusowi udało się zaszyfrować około 400 GB danych na dyskach sieciowych. Banalne usunięcie wszystkich zaszyfrowanych plików z rozszerzeniem combo zajęło dużo czasu. Na początku chciałem usunąć je wszystkie na raz, ale gdy liczenie tych plików trwało tylko 15 minut, zdałem sobie sprawę, że w tej chwili jest to bezużyteczne. Zamiast tego zaczął zwijać bieżące dane, a następnie czyścić dyski z zaszyfrowanych plików.

Pozwól, że powiem ci teraz prawdę. Posiadanie aktualnych, niezawodnych kopii zapasowych sprawia, że każdy problem można rozwiązać. Co zrobić, jeśli ich tam nie ma lub nie są istotne, nawet nie mogę sobie wyobrazić. Zawsze zwracam szczególną uwagę na kopie zapasowe. Cenię je, cenię je i nie daję nikomu do nich dostępu.

Po rozpoczęciu odzyskiwania zaszyfrowanych plików przyszedł czas na spokojne uporządkowanie sytuacji i przyjrzenie się bliżej wirusowi szyfrującemu Crusis (Dharma). Tu czekały na mnie niespodzianki. Źródłem infekcji była maszyna wirtualna z System Windows 7 z przekazanym rdp port przez kanał zapasowy. Port nie był standardowy - 33333. Uważam, że użycie takiego portu było dużym błędem. Chociaż nie jest standardem, jest bardzo popularny. Oczywiście lepiej w ogóle nie przekazywać rdp, ale w tym przypadku było to naprawdę konieczne. Nawiasem mówiąc, teraz zamiast tej maszyny wirtualnej używana jest również maszyna wirtualna z CentOS 7, ma ona kontener z xfce i przeglądarkę działającą w doku. Cóż, ta wirtualna maszyna nie ma dostępu nigdzie, tylko tam, gdzie jest to potrzebne.

Co jest strasznego w tej całej historii? Maszyna wirtualna została zaktualizowana. Ransomware zaczęło działać pod koniec sierpnia. Kiedy infekcja maszyny została zakończona, zdecydowanie nie można tego ustalić. Wirus wyczyścił wiele rzeczy w samej maszynie wirtualnej. Aktualizacje tego systemu zostały wprowadzone w maju. Oznacza to, że nie powinno być na nim żadnych starych otwartych dziur. Teraz zupełnie nie wiem jak zostawić port rdp dostępny z internetu. Jest zbyt wiele przypadków, w których jest to naprawdę potrzebne. Na przykład serwer terminali na wypożyczonym sprzęcie. Nie będziesz wynajmować bramy VPN dla każdego serwera.

Teraz bliżej sedna i samego oprogramowania ransomware. Maszyna wirtualna miała wyłączony interfejs sieciowy, a następnie ją uruchomiła. Powitał mnie standardowy znak, który widziałem wiele razy w przypadku innych programów ransomware.

Wszystkie twoje pliki zostały zaszyfrowane! Wszystkie twoje pliki zostały zaszyfrowane z powodu problemu z bezpieczeństwem twojego komputera. Jeśli chcesz je przywrócić, napisz do nas na e-mail [e-mail chroniony] Wpisz ten identyfikator w tytule swojej wiadomości 501BED27 W przypadku braku odpowiedzi w ciągu 24 godzin napisz do nas na te e-maile: [e-mail chroniony] Za odszyfrowanie trzeba zapłacić w bitcoinach. Cena zależy od tego, jak szybko do nas napiszesz. Po dokonaniu płatności wyślemy Ci narzędzie deszyfrujące, które odszyfruje wszystkie Twoje pliki. Bezpłatne odszyfrowanie jako gwarancja Przed dokonaniem płatności możesz przesłać nam maksymalnie 1 plik do bezpłatnego odszyfrowania. Całkowity rozmiar plików musi być mniejszy niż 1 MB (niearchiwizowane), a pliki nie powinny zawierać wartościowych informacji. (bazy danych, kopie zapasowe, duże arkusze Excela itp.) Jak zdobyć Bitcoiny Najprostszym sposobem na zakup bitcoinów jest strona LocalBitcoins. Musisz się zarejestrować, kliknąć „Kup bitcoiny” i wybrać sprzedawcę według metody płatności i ceny. https://localbitcoins.com/buy_bitcoins Możesz także znaleźć inne miejsca do zakupu Bitcoinów i przewodnik dla początkujących tutaj: Uwaga! Nie zmieniaj nazw zaszyfrowanych plików. Nie próbuj odszyfrowywać danych za pomocą oprogramowania stron trzecich, może to spowodować trwałą utratę danych. Odszyfrowanie twoich plików z pomocą osób trzecich może spowodować wzrost ceny (doliczą oni swoją opłatę do naszej) lub możesz stać się ofiarą oszustwa.

Na pulpicie znajdowały się 2 pliki tekstowe z nazwami PLIKI ZASZYFROWANE.TXT następująca treść:

Wszystkie twoje dane zostały nam zablokowane pisać email [e-mail chroniony]

Ciekawe, że zmieniły się prawa do katalogu Pulpit. Użytkownik nie miał uprawnień do zapisu. Najwyraźniej wirus zrobił to, aby uniemożliwić użytkownikowi przypadkowe usunięcie informacji w plikach tekstowych z pulpitu. Na pulpicie był katalog Troja, który zawierał samego wirusa - plik l20VHC_playload.exe.

Jak ransomware Crusis (Dharma) szyfruje pliki

Po spokojnym uporządkowaniu wszystkiego i przeczytaniu podobnych wiadomości na temat oprogramowania ransomware w Internecie dowiedziałem się, że złapałem odmianę dobrze znanego wirusa szyfrującego Crusis (Dharma). Kaspersky wykrywa to jako Trojan-Ransom.Win32.Crusis.to. Umieszcza różne rozszerzenia plików, w tym .combo. Moja lista plików wyglądała tak:

- Vanino.docx.id-24EE2FBC..combo

- Petropavlovsk-Kamchatsky.docx.id-24EE2FBC..combo

- Horol.docx.id-24EE2FBC..combo

- Yakutsk.docx.id-24EE2FBC..combo

Powiem więcej szczegółów na temat działania oprogramowania ransomware. Nie wspomniałem o ważnej rzeczy. Ten komputer był w domenie. Szyfrowanie plików zostało wykonane od użytkownika domeny!!! Tutaj pojawia się pytanie, skąd wirus się wziął. Na logach kontrolerów domeny nie widziałem informacji i wyboru hasła użytkownika. Nie było masy nieudanych autoryzacji. Albo wykorzystano jakąś lukę w zabezpieczeniach, albo nie wiem, co o tym myśleć. Użyto konta, które nigdy nie logowało się do tego systemu. Była autoryzacja przez rdp z konta użytkownika domeny, a następnie szyfrowanie. Na samym systemie również nie było śladów wyliczania użytkowników i haseł. Niemal natychmiast pojawił się login rdp z kontem domeny. Trzeba było odebrać co najmniej nie tylko hasło, ale także nazwę.

Niestety konto posiadało hasło 123456. Było to jedyne konto z takim hasłem, które przegapili lokalni administratorzy. Czynnik ludzki. To był menedżer iz jakiegoś powodu cały szereg administratorów systemu wiedział o tym haśle, ale go nie zmienił. Oczywiście jest to powód korzystania z tego konkretnego konta. Niemniej jednak mechanizm uzyskiwania nawet tak prostego hasła i nazwy użytkownika pozostaje nieznany.

Wyłączyłem i usunąłem maszynę wirtualną zainfekowaną ransomware, po uprzednim zrobieniu obrazu dysku. Wziąłem samego wirusa z obrazu, aby przyjrzeć się jego działaniu. Dalsza historia będzie oparta na uruchomieniu wirusa na maszynie wirtualnej.

Kolejny mały szczegół. Wirus przeskanował całą sieć lokalną i jednocześnie zaszyfrował informacje na tych komputerach, na których znajdowały się foldery udostępnione dla wszystkich. Po raz pierwszy spotkałem się z taką modyfikacją programu szyfrującego. To naprawdę straszna rzecz. Taki wirus może po prostu sparaliżować całą organizację. Załóżmy, że z jakiegoś powodu masz dostęp sieciowy do samych kopii zapasowych. Albo użyli jakiegoś słabego hasła do konta. Może się zdarzyć, że zaszyfrowane zostanie wszystko – zarówno dane, jak i zarchiwizowane kopie. Ogólnie myślę teraz o przechowywaniu kopii zapasowych nie tylko w odizolowanym środowisku sieciowym, ale ogólnie na wyłączonym sprzęcie, który uruchamia się tylko w celu wykonania kopii zapasowej.

Jak wyleczyć komputer i usunąć ransomware Crusis (Dharma)

W moim przypadku wirus ransomware Crusis (Dharma) nie ukrywał zbyt wiele i usunięcie go nie powinno nastręczać żadnych problemów. Jak powiedziałem, był w folderze na pulpicie. Ponadto nagrał siebie i komunikat informacyjny w autorunie.

Ciało samego wirusa zostało zduplikowane podczas uruchamiania w sekcji uruchomienie dla wszystkich użytkowników i windows/system32. Nie przyglądałem się dokładniej, bo nie widzę w tym sensu. Po zainfekowaniu ransomware zdecydowanie zalecam ponowną instalację systemu. Tylko w ten sposób możesz mieć pewność, że usuniesz wirusa. Nigdy nie będziesz całkowicie pewien, że wirus został usunięty, ponieważ może on wykorzystać nieopublikowane jeszcze i nieznane luki w celu pozostawienia zakładki w systemie. Po jakimś czasie przez ten kredyt hipoteczny można dostać jakiegoś nowego wirusa i wszystko zatoczy koło.

Dlatego zalecam, aby natychmiast po wykryciu ransomware nie leczyć komputera, ale ponownie zainstalować system, zapisując pozostałe dane. Być może wirus nie zdołał zaszyfrować wszystkiego. Te zalecenia dotyczą tych, którzy nie zamierzają próbować odzyskać plików. Jeśli masz aktualne kopie zapasowe, po prostu przeinstaluj system i przywróć dane.

Jeśli nie masz kopii zapasowych i jesteś gotowy za wszelką cenę przywrócić pliki, to staramy się w ogóle nie dotykać komputera. Przede wszystkim wystarczy odłączyć kabel sieciowy, pobrać kilka zaszyfrowanych plików oraz plik tekstowy z informacjami nt czysty pendrive, a następnie wyłącz komputer. Nie można już włączyć komputera. Jeśli w ogóle nie rozumiesz zagadnień związanych z komputerem, nie będziesz w stanie samodzielnie poradzić sobie z wirusem, a tym bardziej odszyfrować lub przywrócić pliki. Skontaktuj się z kimś, kto się zna. Jeśli uważasz, że możesz zrobić coś sam, czytaj dalej.

Gdzie pobrać dekoder Crusis (Dharma)

Następna jest moja uniwersalna rada dotycząca wszystkich wirusów ransomware. Istnieje strona - https://www.nomoreransom.org Teoretycznie mogłaby ona zawierać deszyfrator dla Crusis lub Dharma lub inne informacje na temat odszyfrowywania plików. W mojej praktyce nigdy wcześniej coś takiego się nie zdarzyło, ale nagle masz szczęście. Warto spróbować. W tym celu na stronie głównej wyrażamy zgodę klikając TAK.

Załączamy 2 pliki i wklejamy treść komunikatu informacyjnego szyfratora i klikamy Zweryfikować.

Jeśli masz szczęście, zdobądź informacje. W moim przypadku nic nie znaleziono.

Wszystkie istniejące deszyfratory dla ransomware są zebrane na osobnej stronie - https://www.nomoreransom.org/en/decryption-tools.html Istnienie tej listy pozwala nam oczekiwać, że ta strona i usługa ma jeszcze jakiś sens. Kaspersky ma podobną usługę - https://noransom.kaspersky.com/ru/ Możesz tam spróbować szczęścia.

Myślę, że nie warto szukać dekoderów gdzie indziej przez wyszukiwarkę internetową. Jest mało prawdopodobne, że zostaną znalezione. Najprawdopodobniej będzie to albo zwykłe oszustwo ze śmieciowym oprogramowaniem, albo nowy wirus.

Ważny dodatek. Jeśli masz zainstalowaną licencjonowaną wersję jakiegoś antywirusa, koniecznie utwórz zapytanie do antywirusa TP na temat odszyfrowania plików. Czasami to naprawdę pomaga. Widziałem recenzje pomyślnego odszyfrowania przez wsparcie antywirusowe.

Jak odszyfrować i odzyskać pliki po wirusie Crusis (Dharma)

Co zrobić, gdy wirus Crusis (Dharma) zaszyfrował twoje pliki, żadna z wcześniej opisanych metod nie pomogła, a naprawdę potrzebujesz przywrócić pliki? Techniczna implementacja szyfrowania nie pozwala na odszyfrowanie plików bez klucza lub narzędzia deszyfrującego, które posiada tylko autor narzędzia szyfrującego. Być może jest jakiś inny sposób na zdobycie go, ale nie mam takich informacji. Możemy tylko próbować odzyskać pliki za pomocą improwizowanych metod. Obejmują one:

- Narzędzie kopie w tle okna.

- Programy do odzyskiwania skasowanych danych

Przed dalszymi manipulacjami zalecam wykonanie obrazu dysku sektor po sektorze. To naprawi obecny stan, a jeśli nic się nie stanie, to przynajmniej możesz wrócić do punktu wyjścia i spróbować czegoś innego. Następnie musisz usunąć samo oprogramowanie ransomware za pomocą dowolnego programu antywirusowego z najnowszym zestawem antywirusowych baz danych. Odpowiedni Wylecz to lub Narzędzie do usuwania wirusów Kaspersky. Możesz zainstalować dowolny inny program antywirusowy w trybie próbnym. To wystarczy, aby usunąć wirusa.

Następnie uruchamiamy zainfekowany system i sprawdzamy, czy mamy włączone kopie w tle. To narzędzie działa domyślnie w systemie Windows 7 i nowszych, chyba że wyłączysz je ręcznie. Aby to sprawdzić, otwórz właściwości komputera i przejdź do sekcji ochrony systemu.

Jeśli podczas infekcji nie potwierdziłeś żądania UAC usunięcia plików z kopii w tle, to część danych powinna tam pozostać. W celu wygodnego odzyskiwania plików z kopii w tle sugeruję użycie do tego darmowego programu - ShadowExplorer. Pobierz archiwum, rozpakuj program i uruchom.

Otworzy się ostatnia kopia plików i katalog główny dysku C. W lewym górnym rogu możesz wybrać kopię zapasową, jeśli masz więcej niż jedną. Sprawdź różne kopie pod kątem niezbędnych plików. Porównaj według dat, w których znajduje się nowsza wersja. W poniższym przykładzie znalazłem na pulpicie 2 pliki, które miały trzy miesiące, kiedy były ostatnio edytowane.

Udało mi się odzyskać te pliki. Aby to zrobić, wybrałem je, kliknąłem prawym przyciskiem myszy, wybrałem Eksportuj i wskazałem folder, w którym mają zostać przywrócone.

Możesz natychmiast przywrócić foldery w ten sam sposób. Jeśli kopie w tle zadziałały i nie usunąłeś ich, masz całkiem spore szanse na odzyskanie wszystkich lub prawie wszystkich plików zaszyfrowanych przez wirusa. Być może niektóre z nich będą starszą wersją, niż byśmy tego chcieli, ale mimo to lepsze to niż nic.

Jeśli z jakiegoś powodu nie masz kopii plików w tle, jedyną szansą na odzyskanie przynajmniej części zaszyfrowanych plików jest przywrócenie ich za pomocą narzędzi do odzyskiwania skasowanych plików. Aby to zrobić, sugeruję skorzystanie z bezpłatnego programu Photorec.

Uruchom program i wybierz dysk, na który odzyskasz pliki. Uruchomienie graficznej wersji programu powoduje wykonanie pliku qphotorec_win.exe. Musisz wybrać folder, w którym zostaną umieszczone znalezione pliki. Lepiej, jeśli ten folder nie znajduje się na tym samym dysku, na którym szukamy. W tym celu podłącz dysk flash lub zewnętrzny dysk twardy.

Proces wyszukiwania zajmie dużo czasu. Na koniec zobaczysz statystyki. Teraz możesz przejść do wcześniej określonego folderu i zobaczyć, co się tam znajduje. Najprawdopodobniej będzie dużo plików i większość z nich będzie albo uszkodzona, albo będą to jakieś pliki systemowe i bezużyteczne. Niemniej jednak na tej liście będzie można znaleźć kilka przydatnych plików. Nie ma tu żadnych gwarancji, znajdziesz to, co znajdziesz. Co najlepsze, zazwyczaj obrazy są przywracane.

Jeśli wynik Cię nie satysfakcjonuje, nadal istnieją programy do odzyskiwania usuniętych plików. Poniżej znajduje się lista programów, których zwykle używam, gdy potrzebuję odzyskać maksymalną liczbę plików:

- Oszczędzanie R

- Odzyskiwanie plików Starus

- JPEG Recovery Pro

- Aktywny profesjonalista w zakresie odzyskiwania plików

Te programy nie są darmowe, więc nie będę podawać linków. Z silnym pragnieniem możesz je sam znaleźć w Internecie.

Cały proces odzyskiwania plików przy użyciu wymienionych programów jest szczegółowo pokazany na filmie na samym końcu artykułu.

Kaspersky, eset nod32 i inni w walce z oprogramowaniem ransomware Crusis (Dharma)

Jak zwykle przeglądałem fora popularnych antywirusów w poszukiwaniu informacji o programie szyfrującym, który umieszcza rozszerzenie .combo. Tendencja do rozprzestrzeniania się wirusa jest wyraźnie widoczna. Wiele wniosków zaczyna się od połowy sierpnia. Teraz wydaje się, że nie są one widoczne, ale być może tymczasowo lub rozszerzenie zaszyfrowanych plików po prostu się zmieniło.

Oto przykład typowej wiadomości z forum Kaspersky.

Poniżej komentarz moderatora.

Forum EsetNod32 od dawna zna wirusa, który umieszcza rozszerzenie .combo. Jak rozumiem, wirus nie jest unikalny ani nowy, ale jest odmianą znanej od dawna serii wirusów Crusis (Dharma). Oto typowe żądanie odszyfrowania danych:

Zauważyłem, że na forum Eseta jest dużo opinii, że wirus dostał się na serwer przez rdp. Wydaje się, że jest to naprawdę duże zagrożenie i nie sposób zostawić rdp bez osłony. Jedyne pytanie, jakie się nasuwa, to w jaki sposób wirus dostaje się przez rdp. Odbiera hasło, łączy się ze znanym użytkownikiem i hasłem lub czymś innym.

Gdzie złożyć wniosek o gwarantowane odszyfrowanie

Zdarzyło mi się spotkać jedną firmę, która naprawdę odszyfrowuje dane po działaniu różnych wirusów szyfrujących, w tym Crusis (Dharma). Ich adres to http://www.dr-shifro.ru. Płatność dopiero po odszyfrowaniu i weryfikacji. Oto przykładowy przepływ pracy:

- Specjalista firmy podjeżdża do Twojego biura lub domu i podpisuje z Tobą umowę, w której ustala koszt pracy.

- Uruchamia deszyfrator na swoim komputerze i odszyfrowuje niektóre pliki.

- Upewniasz się, że wszystkie pliki są otwarte, podpisujesz akt przyjęcia/akceptacji wykonanej pracy, otrzymujesz dekoder.

- Odszyfruj swoje pliki i uporządkuj resztę dokumentów.

Nic nie ryzykujesz. Płatność tylko po pokazie dekodera. Napisz recenzję o swoich doświadczeniach z tą firmą.

Metody ochrony przed wirusem ransomware

Nie będę wymieniał oczywistych rzeczy związanych z uruchamianiem nieznanych programów z Internetu i otwieraniem załączników do wiadomości e-mail. To jest to, co wszyscy teraz wiedzą. Poza tym wielokrotnie pisałem o tym w swoim artykule w dziale pro. Zwrócę uwagę na kopie zapasowe. Powinny nie tylko być, ale być niedostępne z zewnątrz. Jeśli jest to jakiś dysk sieciowy, to osobne konto z silnym hasłem powinno mieć do niego dostęp.

Jeśli tworzysz kopię zapasową plików osobistych na dysku flash lub dysku zewnętrznym, nie trzymaj ich na stałe podłączonych do systemu. Po utworzeniu kopii zapasowych odłącz urządzenia od komputera. Idealnie widzę kopię zapasową na oddzielnym urządzeniu, które włącza się tylko w celu wykonania kopii zapasowej, a następnie ponownie fizycznie odłącza się od sieci, odłączając przewód sieciowy lub po prostu wyłączając.

Kopie zapasowe muszą być przyrostowe. Jest to konieczne, aby uniknąć sytuacji, w której program szyfrujący zaszyfrował wszystkie dane, a Ty tego nie zauważyłeś. Wykonano kopię zapasową, która zastąpiła stare pliki nowymi, ale już zaszyfrowanymi. W rezultacie masz archiwum, ale nie ma to sensu. Musisz mieć głębokość archiwum co najmniej kilka dni. Myślę, że w przyszłości, jeśli jeszcze nie, pojawią się kryptografowie, którzy po cichu zaszyfrują część danych i poczekają chwilę, nie pokazując się. Odbędzie się to w oczekiwaniu, że zaszyfrowane pliki trafią do archiwów iz czasem zastąpią tam prawdziwe pliki.

To będzie trudny czas dla sektora przedsiębiorstw. Podałem już powyżej przykład z forum eset, gdzie zaszyfrowano dyski sieciowe z 20 TB danych. Teraz wyobraź sobie, że masz taki dysk sieciowy, ale tylko 500G danych jest zaszyfrowanych w katalogach, do których nie ma stałego dostępu. Mija kilka tygodni, nikt nie zauważa zaszyfrowanych plików, ponieważ znajdują się one w katalogach archiwum i nie są stale przetwarzane. Ale na koniec okresu sprawozdawczego potrzebne są dane. Idą tam i widzą, że wszystko jest zaszyfrowane. Zwracają się do archiwum, a tam głębokość przechowywania wynosi, powiedzmy, 7 dni. I to wszystko, dane zniknęły.

Tutaj potrzebujemy osobnego, ostrożnego podejścia do archiwów. Potrzebujesz oprogramowania i zasobów do długoterminowego przechowywania danych.

Wideo z deszyfrowaniem i odzyskiwaniem plików

Oto przykład podobnej modyfikacji wirusa, ale wideo jest całkowicie odpowiednie dla kombinacji.

Walcz z nowymi zagrożeniami wirusowymi - ransomware

Niedawno pisaliśmy, że w sieci rozprzestrzeniają się nowe zagrożenia - wirusy typu ransomware lub wirusy bardziej szczegółowo szyfrujące pliki, więcej o nich można przeczytać na naszej stronie internetowej, pod tym linkiem.

W tym temacie powiemy Ci, jak możesz zwrócić dane zaszyfrowane przez wirusa, w tym celu użyjemy dwóch deszyfratorów, z programów antywirusowych Kaspersky i Doctor Web, są to najskuteczniejsze metody zwracania zaszyfrowanych informacji.

1. Pobierz narzędzia do odszyfrowywania plików, korzystając z łączy: Kaspersky i Dr.WEB

Lub deszyfratory dla określonego typu zaszyfrowanych plików, które są w formacie .

2. Najpierw spróbujemy odszyfrować pliki za pomocą programu firmy Kaspersky:

2.1. Uruchamianie programu deszyfrującego Kaspersky, jeśli prosi o jakieś działania, na przykład pozwolenie na uruchomienie, uruchamiamy go, jeśli prosi o aktualizację, aktualizujemy go, zwiększy to szanse na zwrócenie zaszyfrowanych danych

2.2. W oknie programu, które pojawia się w celu odszyfrowania plików, widzimy kilka przycisków. Ustaw opcje zaawansowane i rozpocznij sprawdzanie.

2.3. W razie potrzeby wybierz dodatkowe opcje i określ lokalizacje wyszukiwania zaszyfrowanych plików oraz, jeśli to konieczne, usuń po odszyfrowaniu, nie radzę wybierać tej opcji, pliki nie zawsze są poprawnie odszyfrowywane!

2.4. Rozpoczynamy skanowanie i czekamy na odszyfrowanie naszych danych zaszyfrowanych przez wirusa.

3. Jeśli pierwsza metoda nie zadziałała. Próbując odszyfrować pliki za pomocą Dr. SIEĆ

3.1. Po pobraniu aplikacji deszyfrującej umieść ją na przykład w katalogu głównym dysku „C:”., więc plik „te102decrypt.exe” powinien być dostępny w „c:\te102decrypt.exe”

3.2. Ale już przejdź do wiersza poleceń(Start-Wyszukaj-Wpisz „CMD” bez cudzysłowów-uruchom, naciskając Enter)

3.3. Aby rozpocząć odszyfrowywanie plików napisz polecenie „c:\te102decrypt.exe -k 86 -e (kod szyfrujący)”. Kod ransomware to rozszerzenie dodawane na końcu pliku, takie jak „ [e-mail chroniony] _45jhj" - piszemy to bez cudzysłowów i nawiasów, przestrzegając spacji. Powinieneś otrzymać coś takiego jak c:\te102decrypt.exe -k 86 -e [e-mail chroniony] _45jhj

3.4. Naciśnij Enter i poczekaj na odszyfrowanie plików które zostały zaszyfrowane, w niektórych przypadkach tworzonych jest kilka kopii odszyfrowanych plików, spróbuj je uruchomić, zapisz kopię odszyfrowanego pliku, który otwiera się normalnie, resztę można usunąć.

Pobierz inne dekodery plików:

Uwaga: pamiętaj o zapisaniu kopii zaszyfrowanych plików na nośniku zewnętrznym lub innym komputerze. Deszyfratory przedstawione poniżej mogą nie odszyfrować plików, a jedynie je uszkodzić!

Deszyfrator najlepiej uruchomić na maszynie wirtualnej lub na specjalnie przygotowanym komputerze, po pobraniu na nie kilku plików.

Poniższe dekodery działają w następujący sposób: Na przykład twoje pliki są szyfrowane za pomocą kodera amba, a pliki wyglądają jak „Umowa.doc.amba” lub „Account.xls.amba”, a następnie pobierz deszyfrator plików amba i po prostu uruchom go, znajdzie wszystkie pliki z tym rozszerzeniem i odszyfruj je, ale znowu chroń siebie i najpierw wykonać kopię zaszyfrowanych plików, w przeciwnym razie możesz utracić nieprawidłowo odszyfrowane dane na zawsze!

Jeśli nie chcesz ryzykować, wyślij do nas kilka plików, po skontaktowaniu się z nami przez formularz zwrotny uruchomimy deszyfrator na specjalnie przygotowanym komputerze odizolowanym od Internetu.

Przesłane pliki zostały przeskanowane przy użyciu najnowszej wersji Kaspersky Anti-Virus oraz najnowszych aktualizacji baz danych.

to złośliwy program, który po aktywacji szyfruje wszystkie pliki osobiste, takie jak dokumenty, zdjęcia itp. Liczba takich programów jest bardzo duża i każdego dnia rośnie. Niedawno natknęliśmy się na dziesiątki opcji ransomware: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, Better_call_saul, crittt, .da_vinci_code, toste, fff itp. Celem takiego oprogramowania ransomware jest zmuszenie użytkowników do zakupu, często za duże pieniądze, programu i klucza potrzebnego do odszyfrowania własnych plików.

Oczywiście możesz odzyskać zaszyfrowane pliki, po prostu postępując zgodnie z instrukcjami, które twórcy wirusa zostawili na zainfekowanym komputerze. Ale najczęściej koszt odszyfrowania jest bardzo znaczny, musisz również wiedzieć, że niektóre wirusy szyfrujące szyfrują pliki w taki sposób, że ich późniejsze odszyfrowanie jest po prostu niemożliwe. I oczywiście płacenie za przywracanie własnych plików jest po prostu nieprzyjemne.

Poniżej omówimy bardziej szczegółowo wirusy ransomware, sposób, w jaki penetrują komputer ofiary, a także jak usunąć wirusa ransomware i przywrócić zaszyfrowane przez niego pliki.

Jak wirus ransomware dostaje się do komputera

Wirus ransomware jest zwykle dystrybuowany za pośrednictwem poczty elektronicznej. List zawiera zainfekowane dokumenty. Te e-maile są wysyłane do ogromnej bazy adresów e-mail. Twórcy tego wirusa używają wprowadzających w błąd nagłówków i treści wiadomości e-mail, próbując nakłonić użytkownika do otwarcia dokumentu załączonego do wiadomości e-mail. Jedne listy informują o konieczności zapłacenia rachunku, inne proponują wgląd do aktualnego cennika, jeszcze inne otwierają zabawne zdjęcie itp. W każdym przypadku wynikiem otwarcia załączonego pliku będzie zainfekowanie komputera wirusem ransomware.

Co to jest wirus ransomware

Wirus ransomware to złośliwy program, który infekuje nowoczesne wersje systemów operacyjnych z rodziny Windows, takie jak Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Wirusy te próbują wykorzystywać najsilniejsze możliwe tryby szyfrowania, takie jak RSA -2048 przy długości klucza to 2048 bitów, co praktycznie wyklucza możliwość wyboru klucza do samodzielnego odszyfrowania plików.

Podczas infekowania komputera wirus ransomware używa katalogu systemowego %APPDATA% do przechowywania własnych plików. Aby automatycznie uruchomić się po włączeniu komputera, ransomware tworzy wpis w rejestrze Windows: HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft \Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Natychmiast po uruchomieniu wirus skanuje wszystkie dostępne dyski, w tym pamięć sieciową i chmurową, aby określić, które pliki zostaną zaszyfrowane. Wirus ransomware wykorzystuje rozszerzenie nazwy pliku do określenia grupy plików, które zostaną zaszyfrowane. Szyfrowane są prawie wszystkie typy plików, w tym tak popularne, jak:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata , .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, . mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta , .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, . apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, portfel, .wotreplay, .xxx, .desc, .py, .m3u, .flv, . js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2 , .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb , .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, . odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm .wma .wmd .wmf .wmv .wn .wot .wp .wp4 .wp5 .wp6 .wp7 .wpa .wpb .wpd .wpe .wpg , .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm , .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, . z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Natychmiast po zaszyfrowaniu plik otrzymuje nowe rozszerzenie, które często może służyć do identyfikacji nazwy lub typu narzędzia szyfrującego. Niektóre rodzaje tego złośliwego oprogramowania mogą również zmieniać nazwy zaszyfrowanych plików. Następnie wirus tworzy dokument tekstowy o nazwach takich jak POMOC_TWOJE_PLIKI, README, który zawiera instrukcje dotyczące odszyfrowania zaszyfrowanych plików.

Podczas swojego działania ransomware próbuje zablokować możliwość odzyskania plików za pomocą systemu SVC (kopii plików w tle). W tym celu wirus w trybie poleceń wywołuje narzędzie do administrowania kopiami w tle plików z kluczem, który rozpoczyna procedurę ich całkowitego usunięcia. W związku z tym prawie zawsze niemożliwe jest odzyskanie plików przy użyciu ich kopii w tle.

Wirus ransomware aktywnie stosuje taktykę zastraszania, dając ofierze link do opisu algorytmu szyfrowania i wyświetlając wiadomość z groźbą na pulpicie. Próbuje w ten sposób zmusić użytkownika zainfekowanego komputera do przesłania identyfikatora komputera na adres e-mail autora wirusa bez wahania, aby spróbować zwrócić swoje pliki. Odpowiedzią na taką wiadomość jest najczęściej kwota okupu oraz adres portfela elektronicznego.

Czy mój komputer jest zainfekowany wirusem ransomware?

Dość łatwo jest ustalić, czy komputer jest zainfekowany wirusem ransomware, czy nie. Zwróć uwagę na rozszerzenia plików osobistych, takie jak dokumenty, zdjęcia, muzyka itp. Jeśli rozszerzenie zostało zmienione lub twoje pliki osobiste zniknęły, pozostawiając wiele plików o nieznanych nazwach, oznacza to, że komputer jest zainfekowany. Ponadto oznaką infekcji jest obecność pliku o nazwie HELP_YOUR_FILES lub README w twoich katalogach. Ten plik będzie zawierał instrukcje odszyfrowywania plików.

Jeśli podejrzewasz, że otworzyłeś list zainfekowany wirusem ransomware, ale nie ma jeszcze żadnych objawów infekcji, nie wyłączaj ani nie uruchamiaj ponownie komputera. Postępuj zgodnie z krokami opisanymi w tej instrukcji, rozdział. Jeszcze raz bardzo ważne jest, aby nie wyłączać komputera, w niektórych typach ransomware proces szyfrowania plików jest aktywowany przy pierwszym włączeniu komputera po infekcji!

Jak odszyfrować pliki zaszyfrowane przez wirusa ransomware?

Jeśli to nieszczęście się wydarzyło, nie ma powodu do paniki! Ale musisz wiedzieć, że w większości przypadków nie ma darmowego deszyfratora. Powodem tego są silne algorytmy szyfrowania używane przez takie złośliwe oprogramowanie. Oznacza to, że odszyfrowanie plików bez klucza prywatnego jest prawie niemożliwe. Korzystanie z metody doboru klucza również nie wchodzi w grę ze względu na dużą długość klucza. Dlatego niestety, jedynym sposobem na uzyskanie klucza deszyfrującego jest zapłacenie tylko autorom wirusa całej żądanej kwoty.

Oczywiście nie ma absolutnie żadnej gwarancji, że po dokonaniu płatności autorzy wirusa skontaktują się i przekażą klucz potrzebny do odszyfrowania plików. Ponadto musisz zrozumieć, że płacąc pieniądze twórcom wirusów, sam zmuszasz ich do tworzenia nowych wirusów.

Jak usunąć wirusa ransomware?

Zanim przejdziesz dalej, musisz wiedzieć, że kiedy zaczniesz usuwać wirusa i próbować samodzielnie przywrócić pliki, blokujesz możliwość odszyfrowania plików, płacąc autorom wirusa żądaną kwotę.

Kaspersky Virus Removal Tool i Malwarebytes Anti-malware mogą wykrywać różne rodzaje aktywnych wirusów ransomware i łatwo usuwać je z komputera, ALE nie mogą odzyskać zaszyfrowanych plików.

5.1. Usuń ransomware za pomocą narzędzia Kaspersky Virus Removal Tool

Domyślnie program jest skonfigurowany do odzyskiwania wszystkich typów plików, jednak w celu przyspieszenia pracy zaleca się pozostawienie tylko tych typów plików, które są potrzebne do odzyskania. Po dokonaniu wyboru naciśnij przycisk OK.

W dolnej części okna QPhotoRec znajdź przycisk Przeglądaj i kliknij go. Musisz wybrać katalog, w którym zostaną zapisane odzyskane pliki. Wskazane jest użycie dysku, który nie zawiera zaszyfrowanych plików wymagających odzyskania (można użyć pendrive'a lub dysku zewnętrznego).

Aby rozpocząć procedurę wyszukiwania i przywracania oryginalnych kopii zaszyfrowanych plików, kliknij przycisk Szukaj. Ten proces trwa dość długo, więc bądź cierpliwy.

Po zakończeniu wyszukiwania kliknij przycisk Zakończ. Teraz otwórz folder, który wybrałeś, aby zapisać odzyskane pliki.

Folder będzie zawierał katalogi o nazwach katalog_recup.1, katalog_recup.2, katalog_recup.3 i tak dalej. Im więcej plików znajdzie program, tym więcej będzie katalogów. Aby znaleźć potrzebne pliki, przejrzyj wszystkie katalogi jeden po drugim. Aby ułatwić znalezienie potrzebnego pliku wśród dużej liczby odzyskanych, skorzystaj z wbudowanego systemu wyszukiwania systemu Windows (po zawartości pliku), a także nie zapomnij o funkcji sortowania plików w katalogach. Możesz wybrać datę modyfikacji pliku jako parametr sortowania, ponieważ QPhotoRec próbuje odtworzyć tę właściwość podczas odtwarzania pliku.

Jak uchronić komputer przed zainfekowaniem wirusem ransomware?

Większość nowoczesnych programów antywirusowych ma już wbudowany system ochrony przed penetracją i aktywacją wirusów ransomware. Dlatego jeśli twój komputer nie ma programu antywirusowego, koniecznie go zainstaluj. Możesz dowiedzieć się, jak go wybrać, czytając to.

Ponadto istnieją specjalistyczne programy ochronne. Na przykład jest to CryptoPrevent, więcej szczegółów.

Kilka końcowych słów

Postępując zgodnie z tą instrukcją, twój komputer zostanie oczyszczony z wirusa ransomware. Jeśli masz pytania lub potrzebujesz pomocy, skontaktuj się z nami.

Ransomware (cryptolockers) to rodzina złośliwych programów, które blokują dostęp użytkowników do plików na komputerze przy użyciu różnych algorytmów szyfrowania (na przykład сbf, chipdale, just, foxmail inbox com, watnik91 aol com itp.).

Zwykle wirus szyfruje popularne typy plików użytkownika: dokumenty, arkusze kalkulacyjne, bazy danych 1C, dowolne tablice danych, zdjęcia itp. Odszyfrowanie plików jest oferowane za pieniądze - twórcy wymagają przelania określonej kwoty, zwykle w bitcoinach. A jeśli organizacja nie podjęła odpowiednich działań w celu zapewnienia bezpieczeństwa ważnych informacji, przekazanie wymaganej kwoty atakującym może być jedynym sposobem na przywrócenie wydajności firmy.

W większości przypadków wirus rozprzestrzenia się za pośrednictwem poczty elektronicznej, udając całkiem zwyczajne listy: zawiadomienia z urzędu skarbowego, ustawy i umowy, informacje o zakupach itp. Pobierając i otwierając taki plik, użytkownik nieświadomie uruchamia złośliwy kod. Wirus sekwencyjnie szyfruje niezbędne pliki, a także usuwa oryginalne instancje przy użyciu metod gwarantowanego zniszczenia (aby użytkownik nie mógł odzyskać ostatnio usuniętych plików za pomocą specjalnych narzędzi).

Nowoczesne oprogramowanie ransomware

Ransomware i inne wirusy blokujące dostęp użytkownika do danych nie są nowym problemem w bezpieczeństwie informacji. Pierwsze wersje pojawiły się jeszcze w latach 90., ale wykorzystywały głównie szyfrowanie „słabe” (niestabilne algorytmy, mały rozmiar klucza) lub szyfrowanie symetryczne (pliki od dużej liczby ofiar były szyfrowane jednym kluczem, możliwe było również odzyskanie klucza poprzez badanie kodu wirusa), a nawet wymyślają własne algorytmy. Współczesne instancje nie mają takich wad, atakujący stosują szyfrowanie hybrydowe: za pomocą algorytmów symetrycznych zawartość plików jest szyfrowana z bardzo dużą szybkością, a klucz szyfrowania jest szyfrowany algorytmem asymetrycznym. Oznacza to, że do odszyfrowania plików potrzebny jest klucz, który posiada tylko atakujący; nie można go znaleźć w kodzie źródłowym programu. Na przykład CryptoLocker wykorzystuje algorytm RSA o długości klucza 2048 bitów w połączeniu z algorytmem symetrycznym AES o długości klucza 256 bitów. Algorytmy te są obecnie uznawane za odporne na krypto.

Komputer jest zainfekowany wirusem. Co robić?

Należy pamiętać, że chociaż wirusy szyfrujące wykorzystują nowoczesne algorytmy szyfrowania, nie są w stanie natychmiast zaszyfrować wszystkich plików na komputerze. Szyfrowanie przebiega sekwencyjnie, prędkość zależy od wielkości szyfrowanych plików. Dlatego jeśli w trakcie pracy stwierdzisz, że zwykłe pliki i programy przestały się poprawnie otwierać, powinieneś natychmiast przerwać pracę na komputerze i go wyłączyć. W ten sposób możesz chronić niektóre pliki przed szyfrowaniem.

Po napotkaniu problemu pierwszym krokiem jest pozbycie się samego wirusa. Nie będziemy się nad tym szczegółowo rozwodzić, wystarczy spróbować wyleczyć komputer za pomocą programów antywirusowych lub ręcznie usunąć wirusa. Warto tylko zauważyć, że wirus często ulega samozniszczeniu po zakończeniu algorytmu szyfrowania, co utrudnia odszyfrowanie plików bez uciekania się do pomocy intruzów. W takim przypadku program antywirusowy może niczego nie wykryć.

Główne pytanie brzmi: jak odzyskać zaszyfrowane dane? Niestety, odzyskanie plików po wirusie ransomware jest prawie niemożliwe. Przynajmniej nikt nie zagwarantuje pełnego odzyskania danych w przypadku udanej infekcji. Wielu producentów narzędzi antywirusowych oferuje pomoc w odszyfrowywaniu plików. W tym celu należy przesłać zaszyfrowany plik oraz dodatkowe informacje (plik z kontaktami atakujących, klucz publiczny) za pośrednictwem specjalnych formularzy zamieszczonych na stronach internetowych producentów. Istnieje niewielka szansa, że znaleźli sposób na poradzenie sobie z konkretnym wirusem i Twoje pliki zostaną pomyślnie odszyfrowane.

Spróbuj użyć narzędzia do odzyskiwania plików. Możliwe, że wirus nie używał metod gwarantowanego zniszczenia i niektóre pliki można odzyskać (może to szczególnie działać w przypadku dużych plików, na przykład z plikami o wielkości kilkudziesięciu gigabajtów). Istnieje również szansa na odzyskanie plików z kopii w tle. Podczas korzystania z funkcji Przywracanie systemu system Windows tworzy migawki („migawki”), które mogą zawierać dane plików w momencie tworzenia punktu przywracania.

Jeśli Twoje dane zostały zaszyfrowane w usługach w chmurze, skontaktuj się z pomocą techniczną lub zapoznaj się z możliwościami usługi, z której korzystasz: w większości przypadków usługi zapewniają funkcję „cofnięcia” do poprzednich wersji plików, dzięki czemu można je przywrócić.

Zdecydowanie zalecamy, aby nie podążać za oprogramowaniem ransomware i płacić za odszyfrowanie. Zdarzały się przypadki, że ludzie dawali pieniądze, ale nie otrzymywali kluczy. Nikt nie gwarantuje, że atakujący po otrzymaniu pieniędzy faktycznie wyślą klucz szyfrujący i będziesz mógł odzyskać pliki.

Jak chronić się przed wirusem ransomware. Środki zapobiegawcze

Łatwiej jest zapobiegać niebezpiecznym konsekwencjom niż je korygować:

- Używaj niezawodnych narzędzi antywirusowych i regularnie aktualizuj antywirusowe bazy danych. Brzmi banalnie, ale znacznie zmniejszy to szanse na pomyślne wprowadzenie wirusa do komputera.

- Zachowaj kopie zapasowe swoich danych.

Najlepszym sposobem na to jest użycie specjalistycznych narzędzi do tworzenia kopii zapasowych. Większość kryptolockerów może również szyfrować kopie zapasowe, więc sensowne jest przechowywanie kopii zapasowych na innych komputerach (na przykład na serwerach) lub na obcych nośnikach.

Ogranicz prawa do modyfikacji plików w folderach z kopiami zapasowymi, zezwalając tylko na dołączanie. Oprócz konsekwencji ransomware, systemy kopii zapasowych neutralizują wiele innych zagrożeń związanych z utratą danych. Rozprzestrzenianie się wirusa po raz kolejny pokazuje znaczenie i wagę korzystania z takich systemów. Odzyskiwanie danych jest znacznie łatwiejsze niż odszyfrowywanie!

- Ogranicz środowisko oprogramowania w domenie.

Innym skutecznym sposobem walki z tym jest ograniczenie uruchamiania niektórych potencjalnie niebezpiecznych typów plików, na przykład z rozszerzeniami .js, .cmd, .bat, .vba, .ps1 itd. Można to zrobić za pomocą narzędzia AppLocker ( w wersji Enterprise) lub zasad SRP centralnie w domenie. W sieci można znaleźć dość szczegółowe instrukcje, jak to zrobić. W większości przypadków użytkownik nie musi korzystać z wyżej wymienionych plików skryptów, a ransomware będzie miał mniejsze szanse na pomyślną implementację.

- Bądź ostrożny.

Uważność jest jedną z najskuteczniejszych metod zapobiegania zagrożeniu. Bądź podejrzliwy w stosunku do każdego e-maila otrzymanego od nieznanych osób. Nie spiesz się, aby otworzyć wszystkie załączniki, w razie wątpliwości lepiej skontaktować się z administratorem z pytaniem.

Aleksander Własow, starszy inżynier działu wdrożeń systemów bezpieczeństwa informacji firmy „SKB Kontur”

Odzyskiwanie zaszyfrowanych plików to problem, z którym boryka się duża liczba użytkowników komputerów osobistych, którzy padli ofiarą różnych wirusów szyfrujących. Liczba szkodliwych programów w tej grupie jest bardzo duża i każdego dnia rośnie. Niedawno natknęliśmy się na dziesiątki opcji ransomware: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, Better_call_saul, crittt itp.

Oczywiście możesz odzyskać zaszyfrowane pliki po prostu postępując zgodnie z instrukcjami, które twórcy wirusa zostawili na zainfekowanym komputerze. Ale najczęściej koszt odszyfrowania jest bardzo znaczny, musisz również wiedzieć, że niektóre wirusy szyfrujące szyfrują pliki w taki sposób, że ich późniejsze odszyfrowanie jest po prostu niemożliwe. I oczywiście płacenie za przywracanie własnych plików jest po prostu nieprzyjemne.

Sposoby odzyskiwania zaszyfrowanych plików za darmo

Istnieje kilka sposobów na odzyskanie zaszyfrowanych plików przy użyciu całkowicie darmowych i sprawdzonych programów, takich jak ShadowExplorer i PhotoRec. Przed iw trakcie odzyskiwania staraj się jak najmniej korzystać z zainfekowanego komputera, zwiększając w ten sposób swoje szanse na pomyślne odzyskanie plików.

Instrukcję opisaną poniżej należy wykonać krok po kroku, jeśli coś Ci nie wychodzi to PRZESTAŃ, poproś o pomoc pisząc komentarz do tego artykułu lub tworząc nowy temat na naszym serwisie.

1. Usuń wirusa ransomware

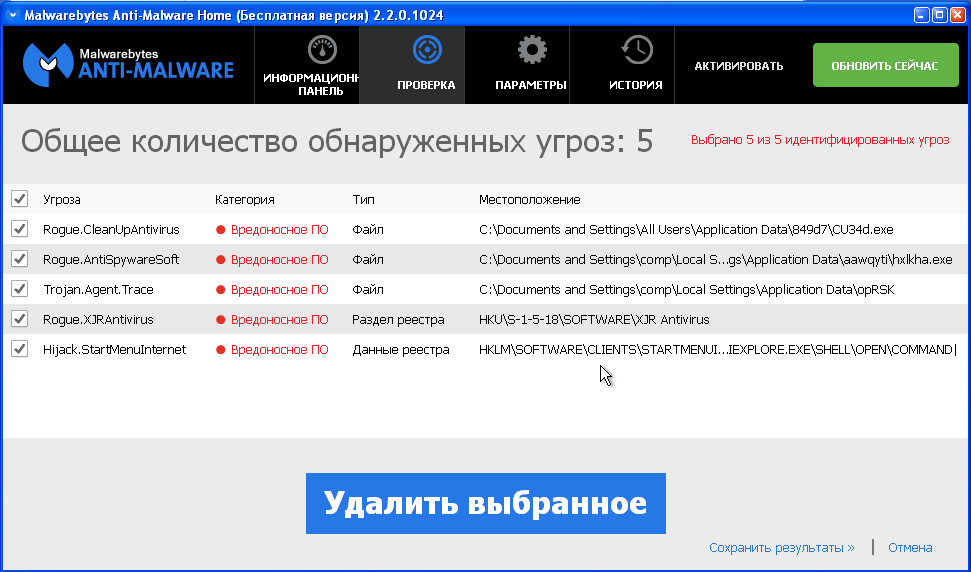

Kaspersky Virus Removal Tool i Malwarebytes Anti-malware mogą wykrywać różne rodzaje aktywnych wirusów ransomware i łatwo usuwać je z komputera, ALE nie mogą odzyskać zaszyfrowanych plików.

1.1. Usuń ransomware za pomocą narzędzia Kaspersky Virus Removal Tool

Naciśnij przycisk Skanowanie aby rozpocząć skanowanie komputera w poszukiwaniu ransomware.

Poczekaj na zakończenie tego procesu i usuń znalezione złośliwe oprogramowanie.

1.2. Usuń ransomware za pomocą Malwarebytes Anti-malware

Pobierz program. Po zakończeniu pobierania uruchom pobrany plik.

Procedura aktualizacji programu rozpocznie się automatycznie. Kiedy to się skończy, naciśnij przycisk Uruchom sprawdzanie. Malwarebytes Anti-malware rozpocznie skanowanie komputera.

Natychmiast po zakończeniu skanowania komputera Malwarebytes Anti-malware otworzy listę znalezionych składników wirusa ransomware.

Naciśnij przycisk Usuń zaznaczone do czyszczenia komputera. Podczas usuwania złośliwego oprogramowania Malwarebytes Anti-malware może wymagać ponownego uruchomienia komputera, aby kontynuować proces. Potwierdź to, wybierając Tak.

Po ponownym uruchomieniu komputera Malwarebytes Anti-malware automatycznie kontynuuje proces leczenia.

2. Odzyskaj zaszyfrowane pliki za pomocą ShadowExplorer

ShadowExplorer to małe narzędzie, które pozwala przywrócić kopie w tle plików, które są tworzone automatycznie przez system operacyjny Windows (7-10). Umożliwi to przywrócenie pierwotnego stanu zaszyfrowanych plików.

Pobierz program. Program znajduje się w archiwum ZIP. Dlatego kliknij prawym przyciskiem myszy pobrany plik i wybierz Wypakuj wszystko. Następnie otwórz folder ShadowExplorerPortable.

Uruchom ShadowExplorer. Wybierz potrzebny dysk i datę utworzenia kopii w tle, odpowiednio numery 1 i 2 na poniższym rysunku.

Kliknij prawym przyciskiem myszy katalog lub plik, którego kopię chcesz przywrócić. Wybierz opcję Eksportuj z wyświetlonego menu.

Na koniec wybierz folder, do którego zostanie skopiowany odzyskany plik.

3. Odzyskaj zaszyfrowane pliki za pomocą PhotoRec

PhotoRec to darmowy program przeznaczony do odzyskiwania skasowanych i utraconych plików. Używając go, możesz przywrócić oryginalne pliki usunięte przez wirusy ransomware po utworzeniu ich zaszyfrowanych kopii.

Pobierz program. Program jest w archiwum. Dlatego kliknij prawym przyciskiem myszy pobrany plik i wybierz Wypakuj wszystko. Następnie otwórz folder testdisk.

Znajdź QPhotoRec_Win na liście plików i uruchom go. Otworzy się okno programu, w którym zostaną pokazane wszystkie partycje dostępnych dysków.

Na liście partycji wybierz tę, która zawiera zaszyfrowane pliki. Następnie kliknij przycisk Formaty plików.

Domyślnie program jest skonfigurowany do odzyskiwania wszystkich typów plików, jednak w celu przyspieszenia pracy zaleca się pozostawienie tylko tych typów plików, które są potrzebne do odzyskania. Po dokonaniu wyboru naciśnij przycisk OK.

W dolnej części okna QPhotoRec znajdź przycisk Przeglądaj i kliknij go. Musisz wybrać katalog, w którym zostaną zapisane odzyskane pliki. Wskazane jest użycie dysku, który nie zawiera zaszyfrowanych plików wymagających odzyskania (można użyć pendrive'a lub dysku zewnętrznego).

Aby rozpocząć procedurę wyszukiwania i przywracania oryginalnych kopii zaszyfrowanych plików, kliknij przycisk Szukaj. Ten proces trwa dość długo, więc bądź cierpliwy.

Po zakończeniu wyszukiwania kliknij przycisk Zakończ. Teraz otwórz folder, który wybrałeś, aby zapisać odzyskane pliki.

Folder będzie zawierał katalogi o nazwach katalog_recup.1, katalog_recup.2, katalog_recup.3 i tak dalej. Im więcej plików znajdzie program, tym więcej będzie katalogów. Aby znaleźć potrzebne pliki, przejrzyj wszystkie katalogi jeden po drugim. Aby ułatwić znalezienie potrzebnego pliku wśród dużej liczby odzyskanych, skorzystaj z wbudowanego systemu wyszukiwania systemu Windows (po zawartości pliku), a także nie zapomnij o funkcji sortowania plików w katalogach. Możesz wybrać datę modyfikacji pliku jako parametr sortowania, ponieważ QPhotoRec próbuje odtworzyć tę właściwość podczas odtwarzania pliku.